Shadowserver používá soubory cookie ke shromažďování analytických údajů. To nám umožňuje měřit, jak jsou stránky používány, a zlepšovat uživatelské prostředí. Více informací o souborech cookie a o tom, jak je Shadowserver používá, najdete v našich zásadách ochrany osobních údajů. K takovému použití souborů cookie ve vašem zařízení potřebujeme váš souhlas.

Příklad: Servery Exchange

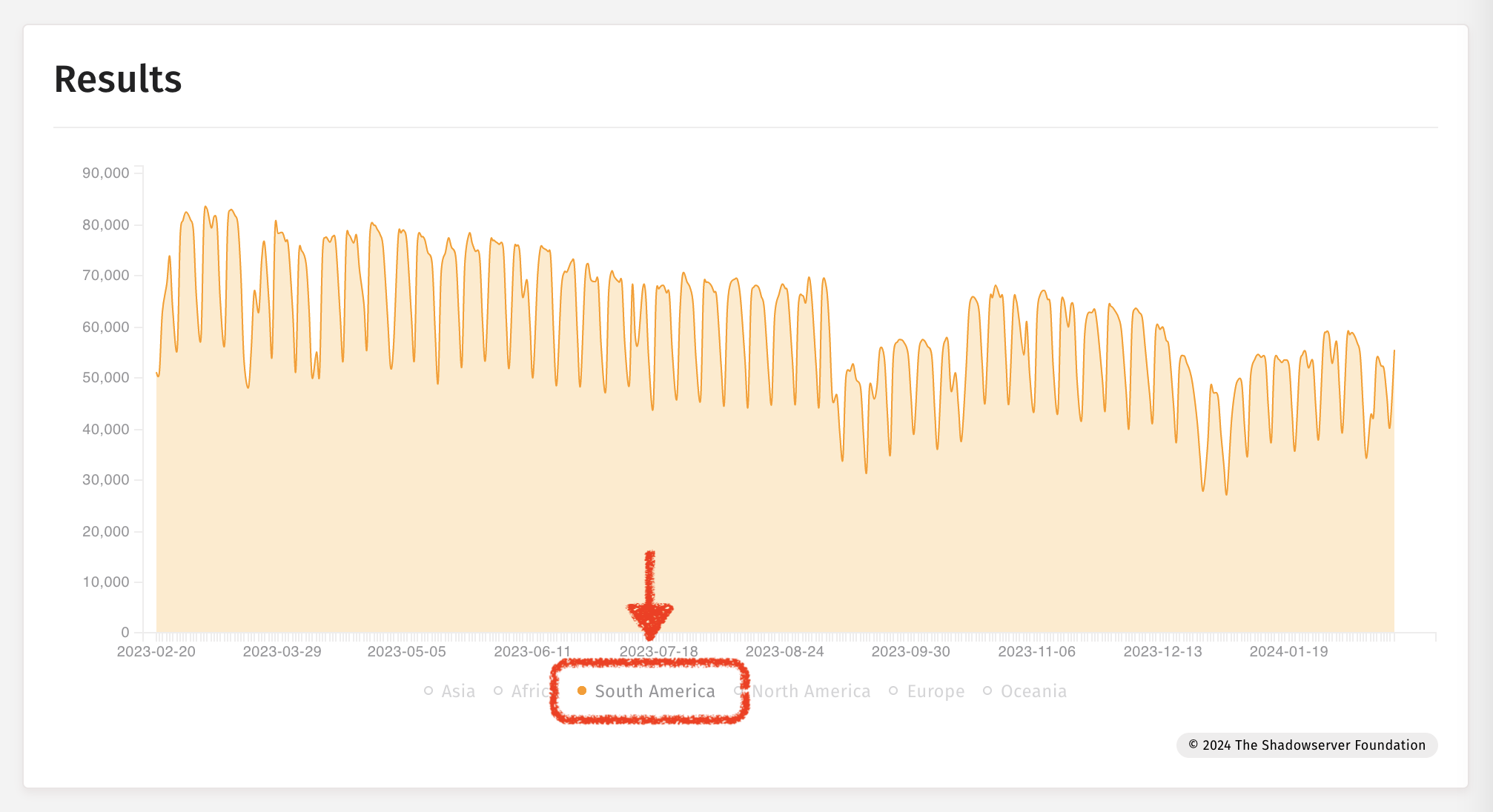

Obecné statistiky · Časové řady

Graf údajů na sobě zobrazující počet zjištěných adres IPv4 a IPv6 reagujících každý den v uplynulém týdnu, globálně, označených jako CVE-2023-36439.

Obecné statistiky · Vizualizace · Tabulka

Tabulka zobrazující počet zjištěných adres IPv4 a IPv6 reagujících každý den v uplynulém DNI, globálně, označených jako CVE-2023-36439.

Obecné statistiky · Stromová mapa

Stromová mapa zobrazující počet adres IPv4 a IPv6 zjištěných k určitému datu, označených jako CVE-2023-36439, s poměrným zastoupením počtu v jednotlivých zemích.

Po kliknutí na segment země se zobrazí rozpis zdrojů a obecné statistiky z dokumentu CIA world factbook.

Příklad: Vystavená zařízení CWMP

Obecné statistiky · Časové řady

Časová osa zobrazující historická data za 2 roky (maximální rozpětí ve veřejném přehledu) – v tomto případě pro Saúdskou Arábii, která ukazuje počet odhalených IP adres zařízení CWMP zjištěných každý den.

Poznámka: Tento graf ukazuje výrazné zlepšení, pokud jde o expozici CWMP na konci ledna 2023

Příklad: Případy MISP

Statistiky zařízení IoT · Vizualizace · Sloupcový graf

Při skenování lze snímat otisky z řady zařízení a softwarových řešení. Tento graf ukazuje (v logaritmickém měřítku) počet IP adres zjištěných každý den v průměru za poslední měsíc se spuštěnými instancemi MISP.

Příklad: Zneužívané zranitelnosti

Statistiky útoku: Zranitelnosti · Monitorování

100 nejčastěji detekovaných zneužívaných zranitelností (z těch, které monitoruje Shadowserver v našich honeypotech), seřazených podle počtu unikátních útočících IP adres za poslední den.

Kliknutím na možnost Mapa můžete přepínat mezi typy hostitelů „Zdroj“ a „Cíl“ (tj. geolokace útočící IP adresy a geolokace IP adresy honeypotu).

Poznámka: Geolokace útočníka může, ale nemusí přesně odpovídat poloze samotného útočníka.

Příklad: Interpretace událostí

Používání přehledu k interpretaci událostí: Anomální nárůst odhalených zařízení CWMP (pravděpodobně domácí routery Huawei) v Egyptě, po kterém následovaly útoky Mirai pocházející ze stejné země.

Poznámka: Shadowserver spolupracoval s egyptským týmem nCSIRT na oznámení a nápravě.

Statistiky zařízení IoT · Časové řady

Pozorování nárůstu objemu exponovaných zařízení IoT oznámeného na egyptské infrastruktuře dne/okolo 5. 1. 2023.

Statistiky zařízení IoT · Stromová mapa podle prodejce

Krokování po datech zpět a vpřed ukazuje zařízení, kterými budou pravděpodobně nově viditelná zařízení Huawei od 5. 1. 2023.

Obecné statistiky · Časové řady

Související nárůst exponovaných detekcí CWMP ze skenování, který odpovídá nárůstu ze dne 5. 1. 2023.

Senzory honeypotu Shadowserveru identifikovaly podezřelá kompromitovaná egyptská zařízení provádějící útoky Mirai a útoky hrubou silou.

A odpovídající útoky na Telnet hrubou silou pocházející z napadených egyptských zařízení.

Použití více zdrojů a výběr možností Značka a Překryv umožňuje vykreslit pozorování do stejného grafu.

Příklad: Zvláštní zprávy

Příležitostně Shadowserver vydává jednorázové speciální zprávy. Údaje zveřejňujeme na X/Twitteru a na svém webu – ale po události byste mohli chtít znát příslušná data. Způsob, jak data zjistit, je použít graf Časové řady a vyhledat v něm data Speciální zprávy – tato data pak můžete přenést do jiných zobrazení, která jsou vhodnější pro jednodenní statistiky (například mapy nebo stromové mapy). Speciální zprávy mají na přehledu nastaven zdroj special.

Vyhledávání speciálních zpráv na grafu časových řad:

Stromová mapa pro příklad speciální zprávy nalezené dne 29. 1. 2024:

Seznam speciálních zpráv naleznete na našem hlavním webu. Speciální zprávy budou mít v názvu slovo „speciální“.

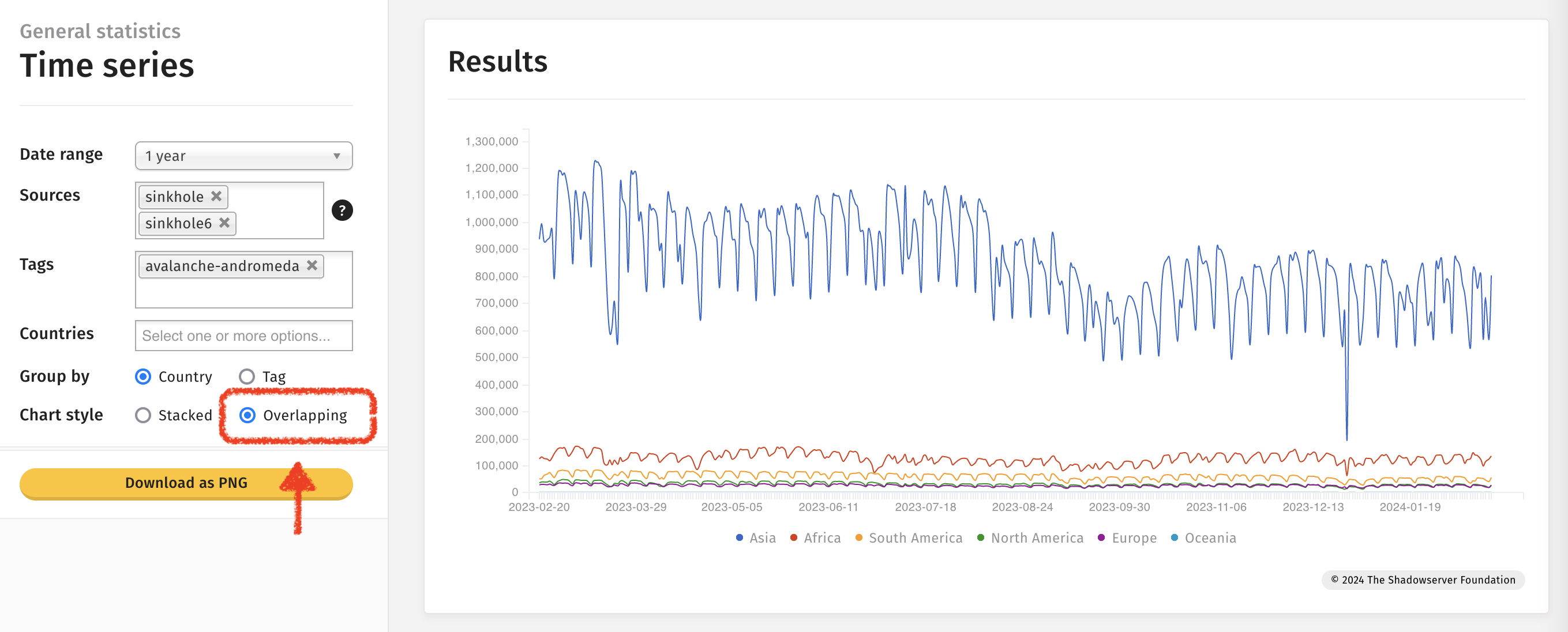

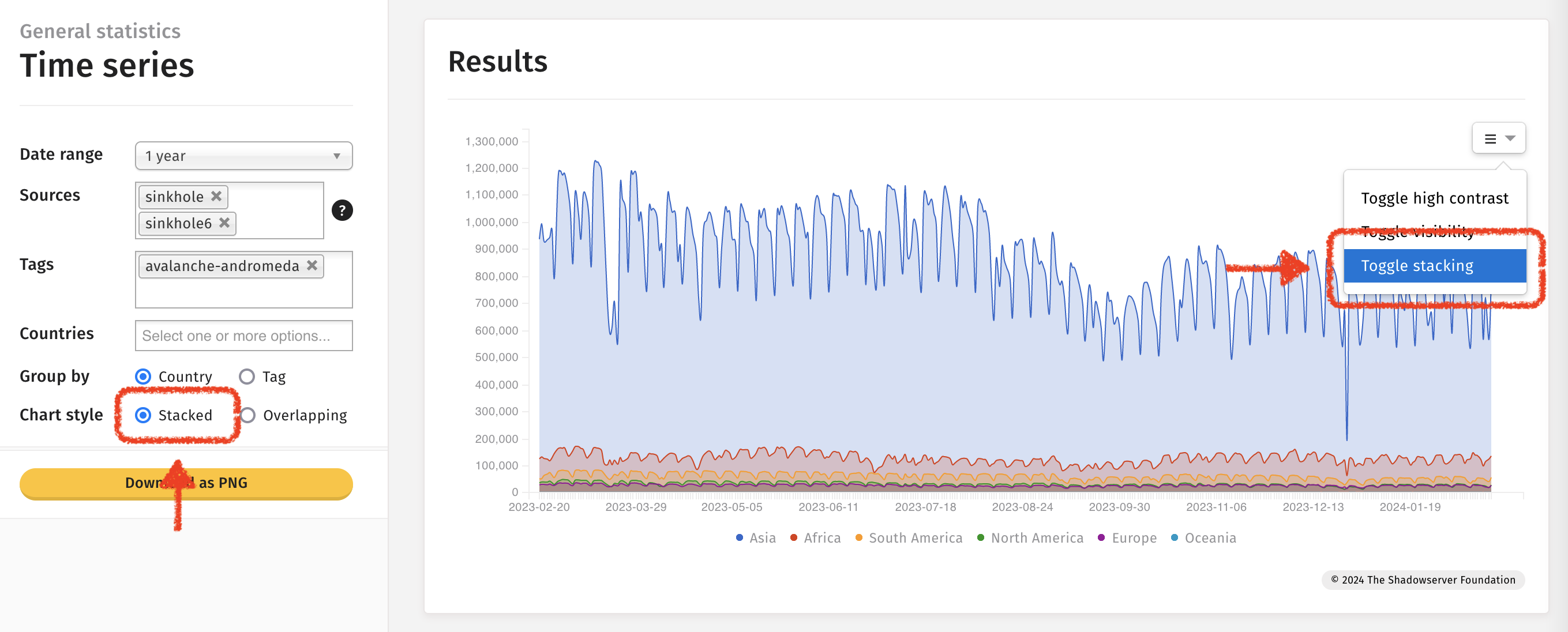

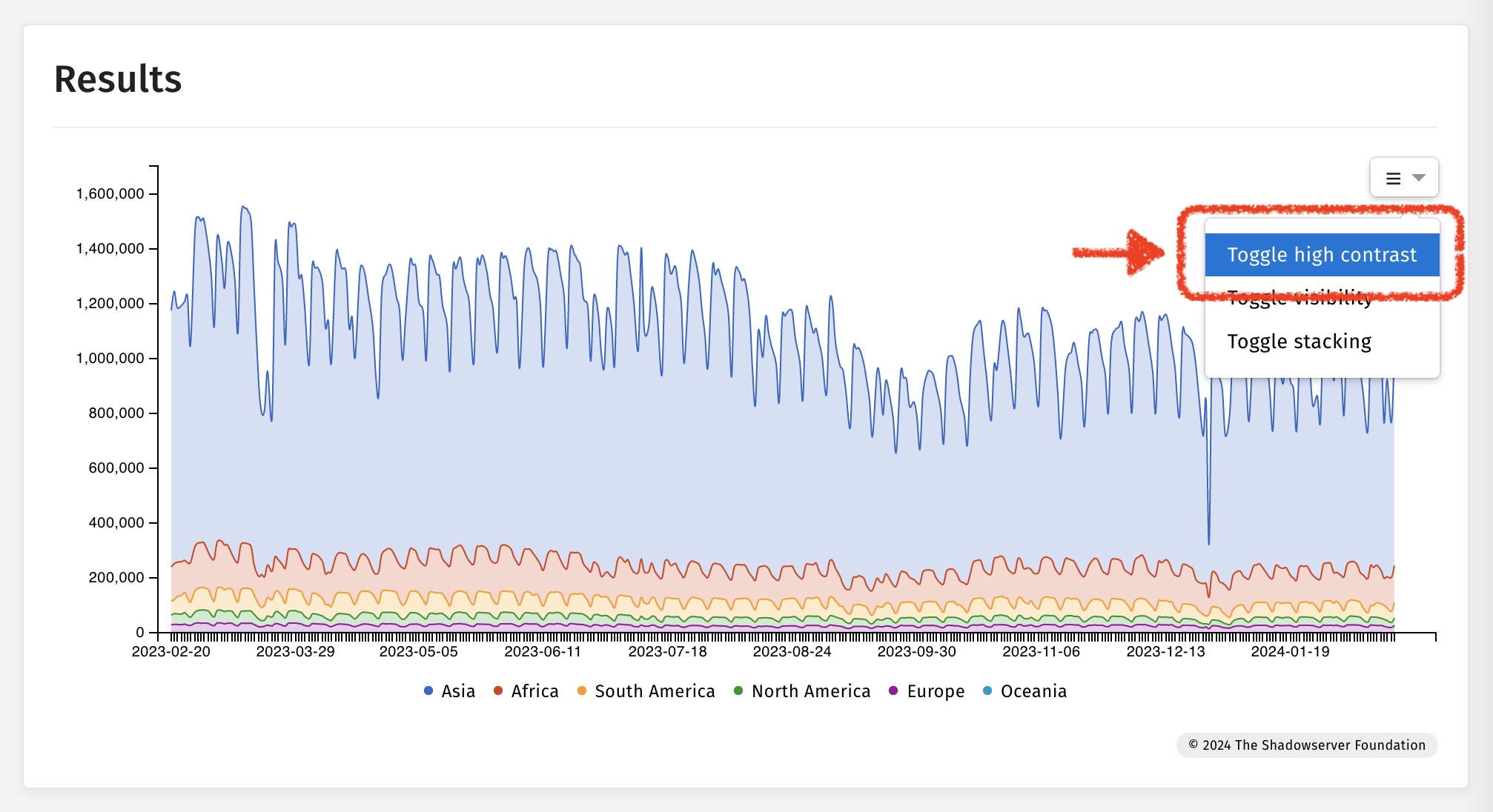

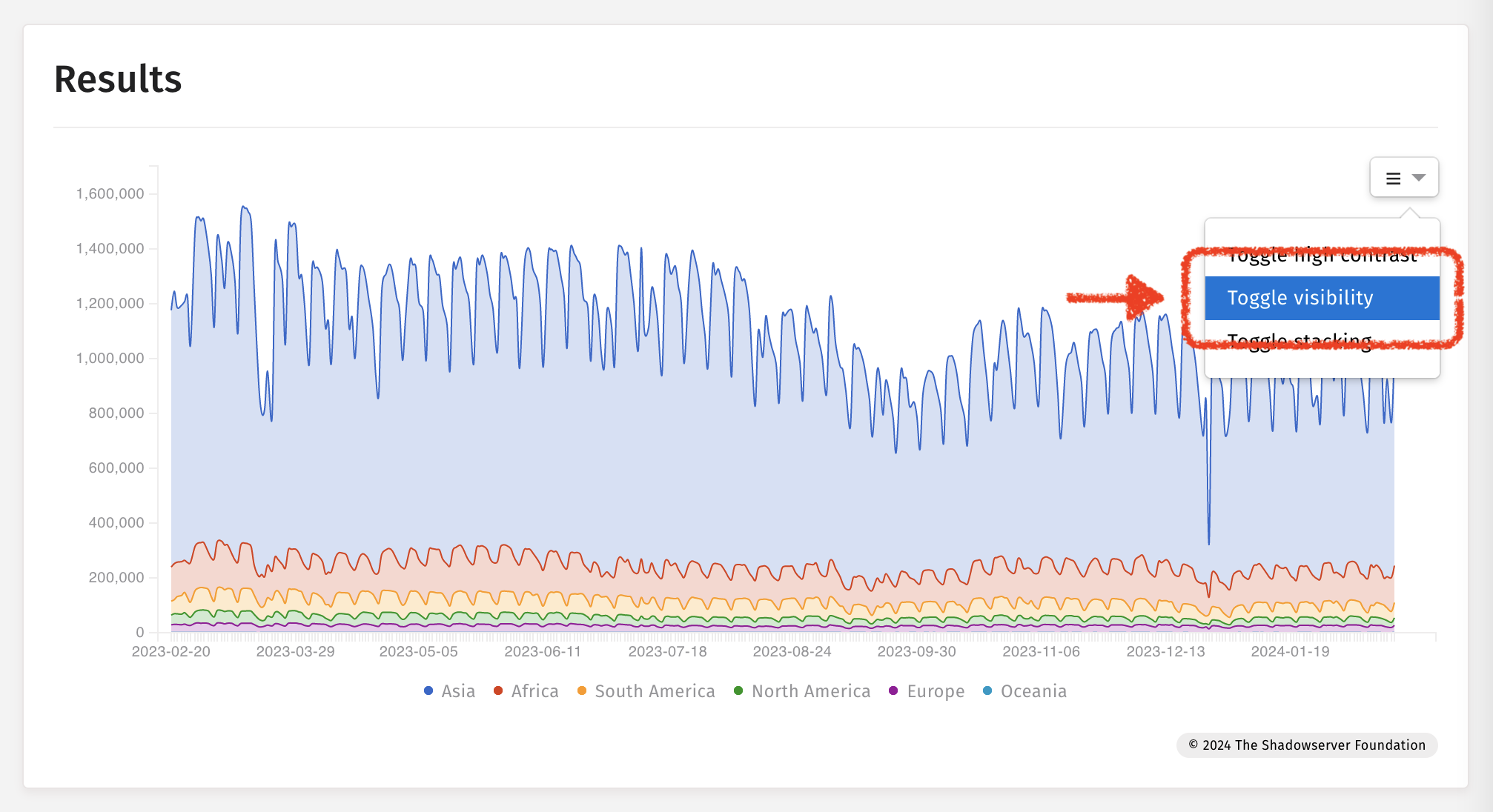

Příklad: Grafy časových řad

Přepínání vysokého kontrastu

Přepínání viditelnosti

Přepínání zobrazení na sobě