Shadowserver gebruikt cookies om analyses te verzamelen. Hierdoor kunnen we het gebruik van de site meten en de ervaring van onze gebruikers te verbeteren. Raadpleeg ons privacybeleid voor meer informatie over cookies en hoe Shadowserver ze gebruikt. We hebben uw toestemming nodig om cookies op deze manier op uw apparaat te gebruiken.

Voorbeeld: Exchange-servers

Algemene statistieken · Tijdreeks

Een gestapelde grafiek met het aantal gedetecteerde IPv4- en IPv6-adressen die de afgelopen week elke dag wereldwijd hebben gereageerd, getagd als ‘CVE-2023-36439’.

Algemene statistieken · Visualisatie · Tabel

Een tabel met het aantal gedetecteerde IPv4- en IPv6-adressen die de afgelopen week elke DAG wereldwijd hebben gereageerd, getagd als ‘CVE-2023-36439’.

Algemene statistieken · Treemap-diagram

Een treemap-diagram met het aantal gedetecteerde IPv4- en IPv6-adressen op een ingestelde datum, getagd als ‘CVE-2023-36439’; het aantal per land wordt proportioneel weergegeven.

Door op een landsegment te klikken, krijgt u een overzicht van de bronnen plus algemene statistieken uit het ’World factbook’ van de CIA.

Voorbeeld: Blootgestelde CWMP-apparaten

Algemene statistieken · Tijdreeks

Een tijdlijn met historische gegevens over 2 jaar (de maximale periode op het openbare dashboard) met het aantal blootgestelde IP-adressen van CWMP-apparaten dat elke dag wordt gedetecteerd – in dit geval voor Saoedi-Arabië.

NB: Deze grafiek toont een enorme verbetering in termen van CWMP-blootstelling eind januari 2023

Voorbeeld: MISP-exemplaren

Statistieken voor IoT-apparaten · Visualisatie · Staafdiagram

Tijdens het scannen kunnen ‘fingerprints’ worden genomen van een aantal apparaten en softwareoplossingen. Dit diagram geeft het aantal IP-adressen weer (op een logaritmische schaal) dat de afgelopen maand gemiddeld per dag is gedetecteerd, terwijl MISP-exemplaren actief waren.

Voorbeeld: Uitgebuite beveiligingsproblemen

Aanvalsstatistieken: Beveiligingsproblemen · Controle

De top 100 ontdekte misbruikbare beveiligingsproblemen (van de Shadowserver-monitors in onze ‘honeypots’), in eerste instantie gesorteerd op het aantal unieke aanvallende IP-adressen van de afgelopen dag.

Gebruikers kunnen wisselen tussen de hosttypen 'Bron' en 'Doel' (d.w.z. geografische locatie van het IP-adres dat voor de aanval werd gebruikt vs. geolocatie van het IP-adres van de ‘honeypot’) door op de optie ‘Kaart’ te klikken.

NB: De geografische locatie van een aanval kan al dan niet de locatie van de aanvaller zelf nauwkeurig weergeven.

Voorbeeld: Gebeurtenissen interpreteren

Het dashboard gebruiken om gebeurtenissen te interpreteren: Een abnormale toename van het aantal blootgestelde CWMP-apparaten (vermoedelijke thuisrouters van Huawei) in Egypte, gevolgd door Mirai-aanvallen uit hetzelfde land.

NB: Shadowserver werkte samen met het Egyptische nCSIRT om dit te melden en te verhelpen.

Statistieken voor IoT-apparaten · Tijdreeks

Observatie van de toename van het aantal blootgestelde IoT-apparaten in de Egyptische infrastructuur op/rond 05-01-2023.

Statistieken voor IoT-apparaten · Treemap-diagram op leverancier

Wanneer u door eerdere en latere datums bladert, ziet u vanaf 05-01-2023 apparaten die waarschijnlijk nieuwe Huawei-apparaten zijn.

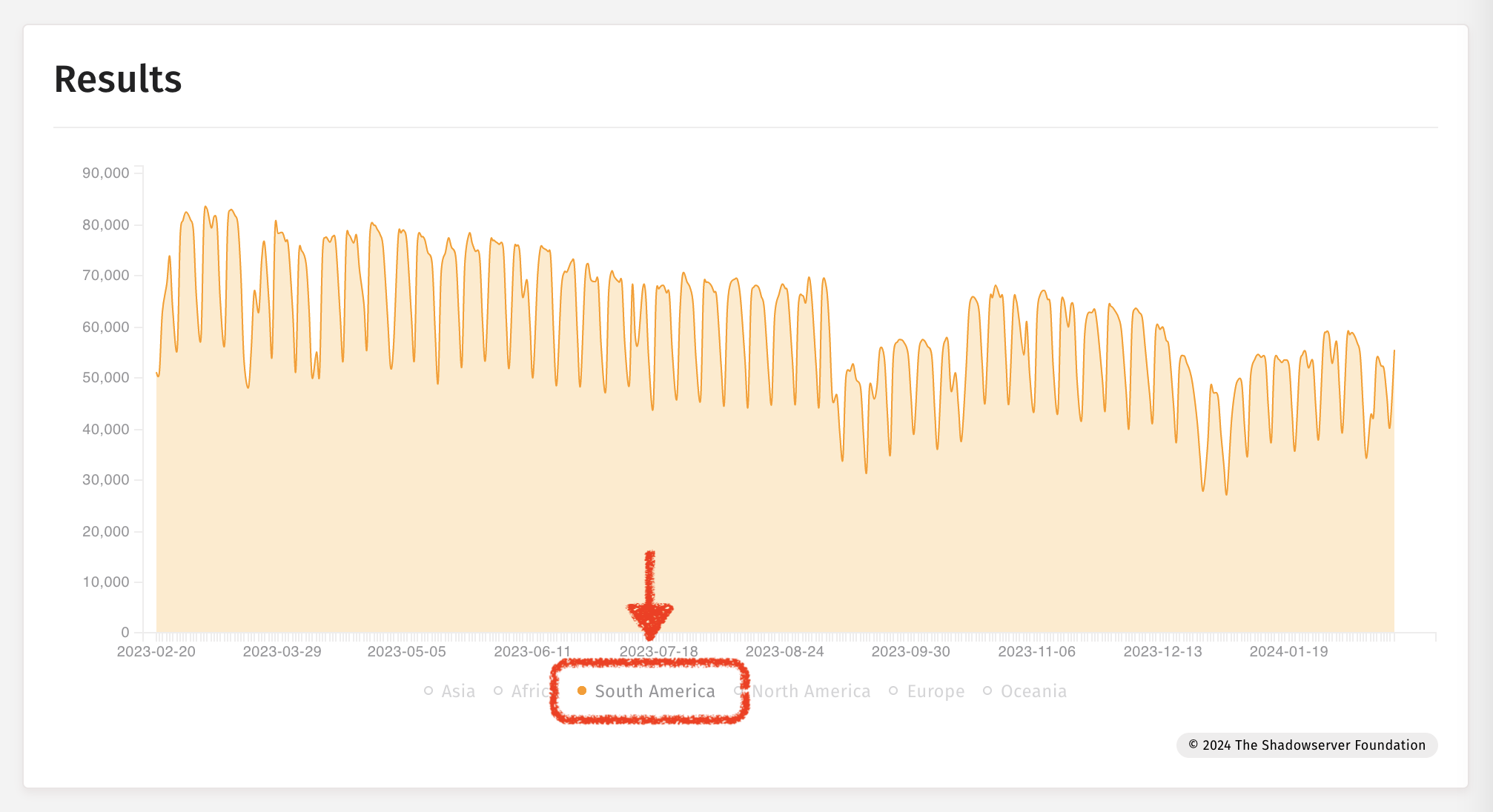

Algemene statistieken · Tijdreeks

Bijbehorende piek in waarnemingen van blootgestelde CWMP-apparaten tijdens scans; deze piek komt overeen met de piek van 05-01-2023.

‘Honeypot’-sensoren van Shadowserver identificeerden vermoedelijke gecompromitteerde apparaten in Egypte die Mirai-aanvallen en brute force-aanvallen lanceerden.

Plus: De bijbehorende Brute Force-aanvallen via Telnet die afkomstig zijn van gecompromitteerde Egyptische apparaten.

Door meerdere bronnen te gebruiken en tag- en overlappingsopties te selecteren, kunnen de waarnemingen in hetzelfde diagram worden weergegeven.

Voorbeeld: Speciale rapporten

Af en toe brengt Shadowserver eenmalige speciale rapporten uit. We kondigen de gegevens aan op X (Twitter) en op onze website, maar misschien wilt u de relevante datums weten. U kunt de datums vinden door in het tijdreeksdiagram te zoeken naar datums van speciale rapporten. Vervolgens kunt u die datums toepassen op andere weergaven die beter geschikt zijn voor statistieken voor één dag (zoals kaarten of treemap-diagrammen). Voor speciale rapporten is de bron op het dashboard ingesteld op special.

Zoeken naar speciale rapporten in een tijdreeksdiagram:

Treemap-diagram voor een voorbeeld van een speciaal rapport, gevonden op 29-01-2024:

Raadpleeg de lijst met rapporten op onze hoofdwebsite voor een overzicht van speciale rapporten. Speciale rapporten hebben de toevoeging 'Special' in hun naam.

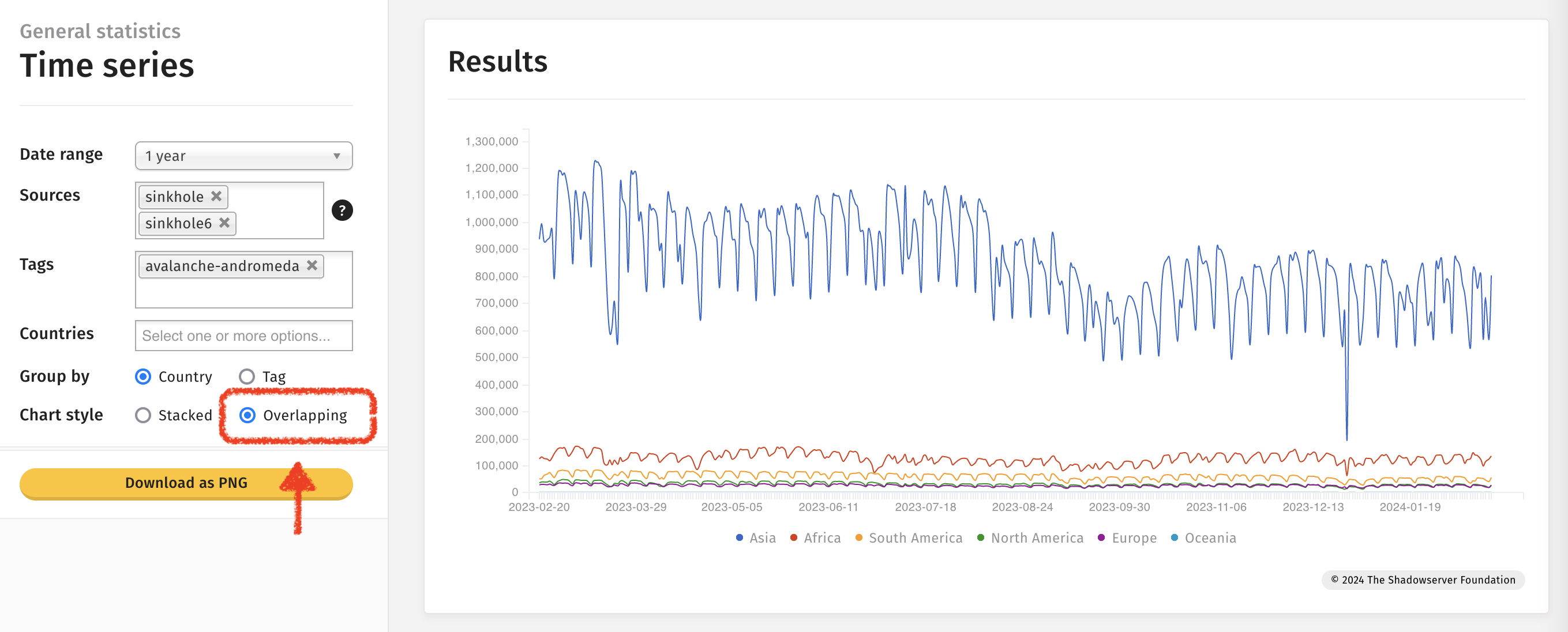

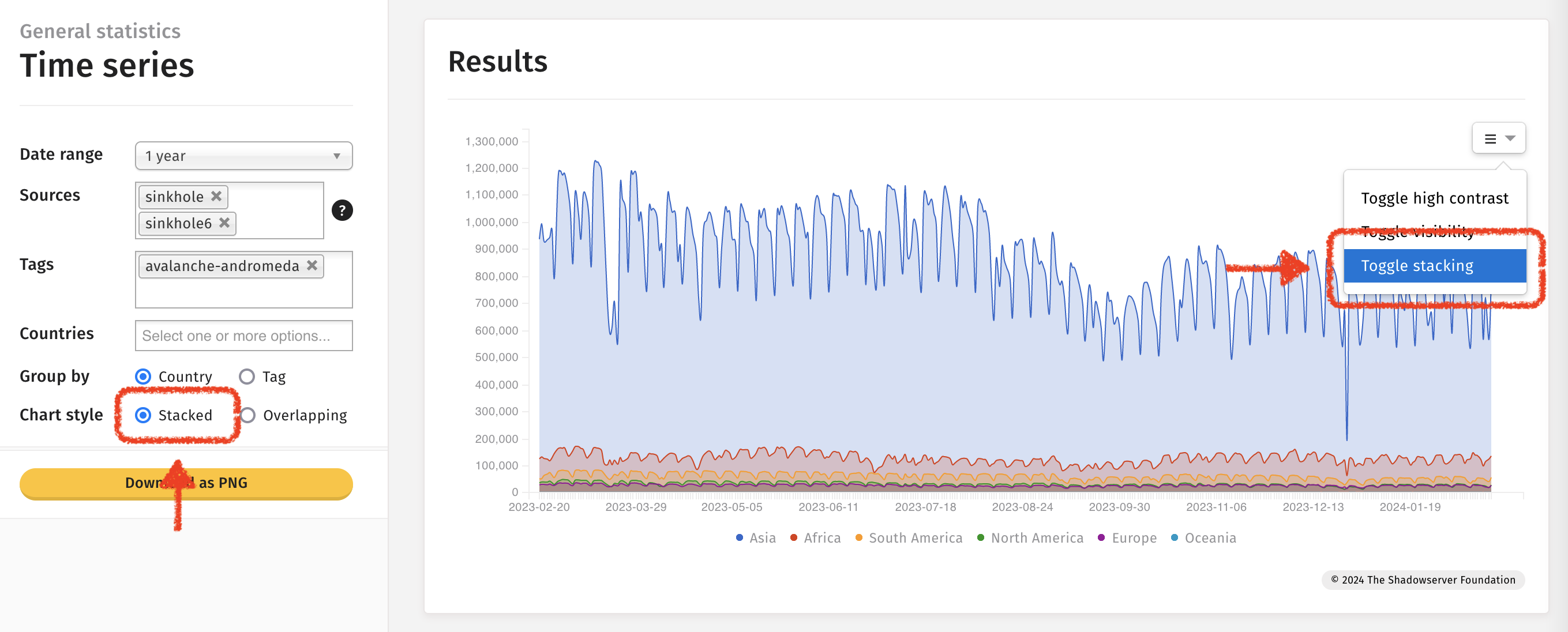

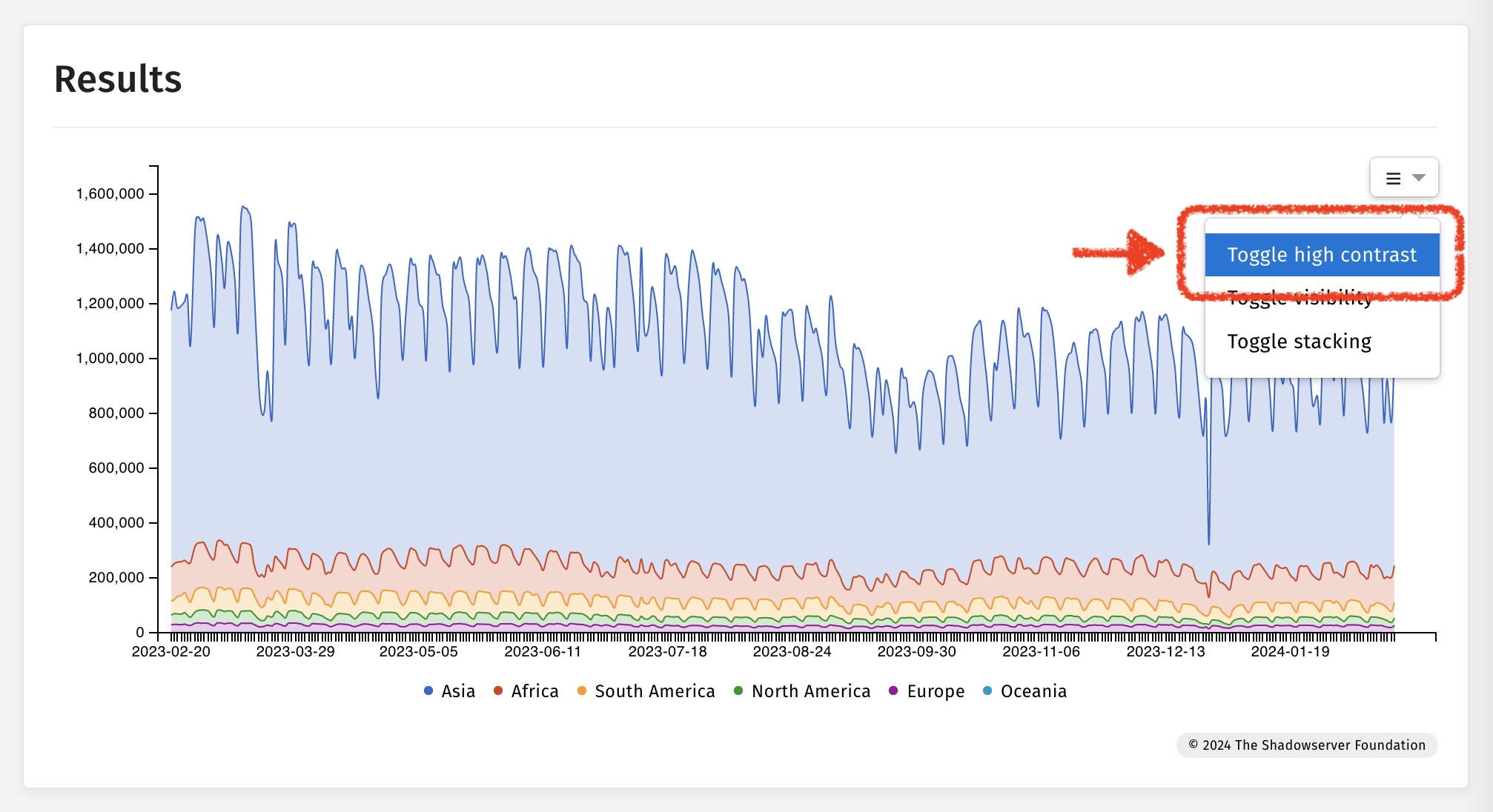

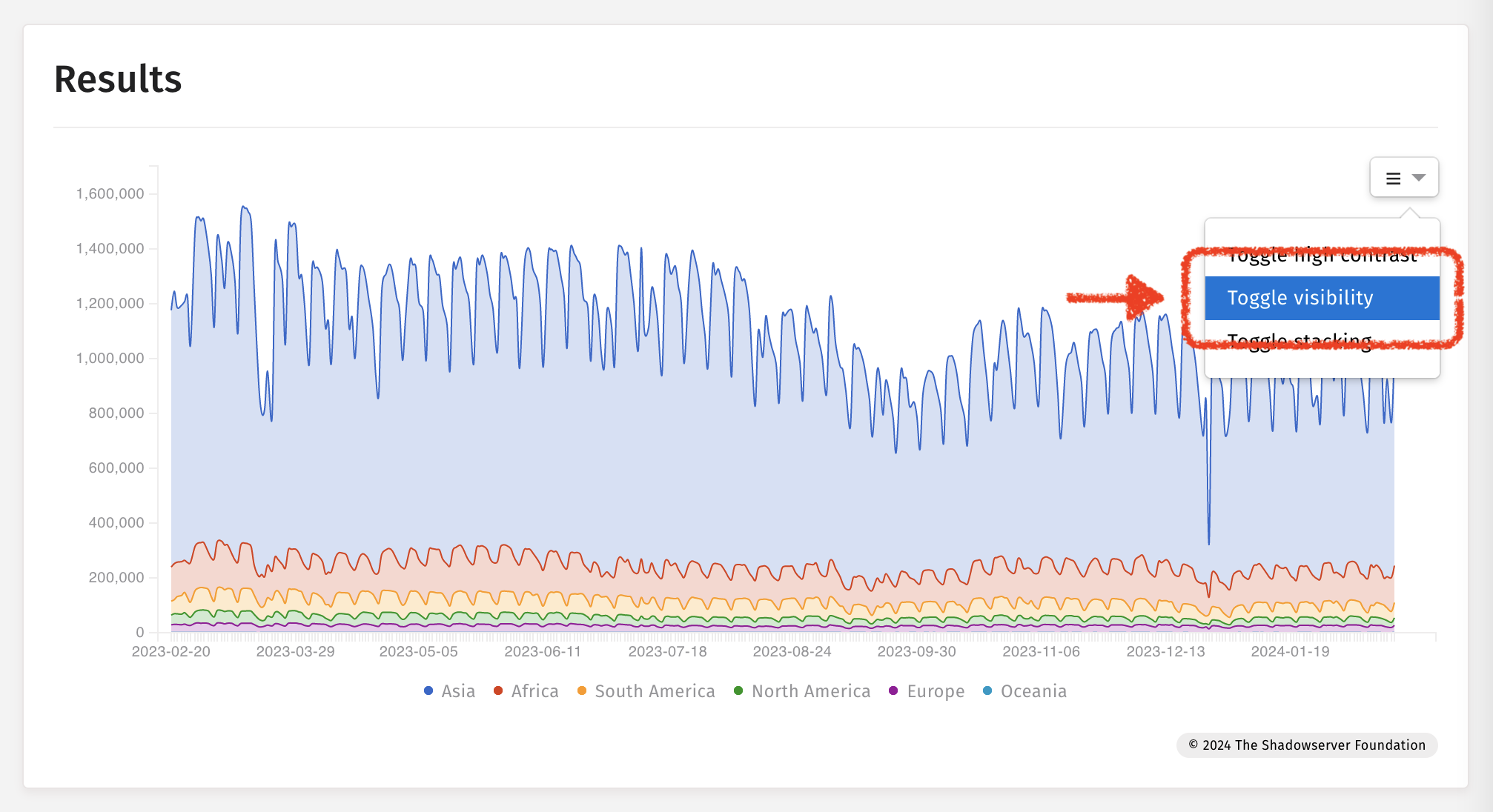

Voorbeeld: Tijdreeksdiagrammen

Hoog contrast inschakelen

Zichtbaarheid in-/uitschakelen

Stacking in-/uitschakelen