Shadowserver wykorzystuje pliki cookie do gromadzenia danych analitycznych. Pozwala nam to monitorować sposób korzystania z witryny i poprawiać komfort naszych użytkowników. Więcej informacji o plikach cookie i wykorzystywaniu ich przez Shadowserver można znaleźć w naszej polityce prywatności. Potrzebujemy Twojej zgody na wykorzystywanie plików cookies w ten sposób na Twoim urządzeniu.

Przykład: Serwery Exchange

Statystyki ogólne · Szereg czasowy

Wykres skumulowany przedstawiający liczbę wykrytych adresów IPv4 i IPv6 odpowiadających każdego dnia w ciągu ostatniego tygodnia na całym świecie, otagowanych jako CVE-2023-36439.

Statystyki ogólne · Wizualizacja · Tabela

Tabela przedstawiająca liczbę wykrytych adresów IPv4 i IPv6 odpowiadających każdego dnia w ciągu ostatniego DNIA na całym świecie, otagowanych jako CVE-2023-36439.

Statystyki ogólne · Mapa drzewa

Mapa drzewa przedstawiająca liczbę wykrytych adresów IPv4 i IPv6 w określonym dniu, otagowanych jako CVE-2023-36439, z liczbą na kraj przedstawioną proporcjonalnie.

Kliknięcie segmentu kraju powoduje wyświetlenie zestawienia źródeł i ogólnych statystyk pochodzących z publikacji CIA The World Factbook.

Przykład: Narażone urządzenia CWMP

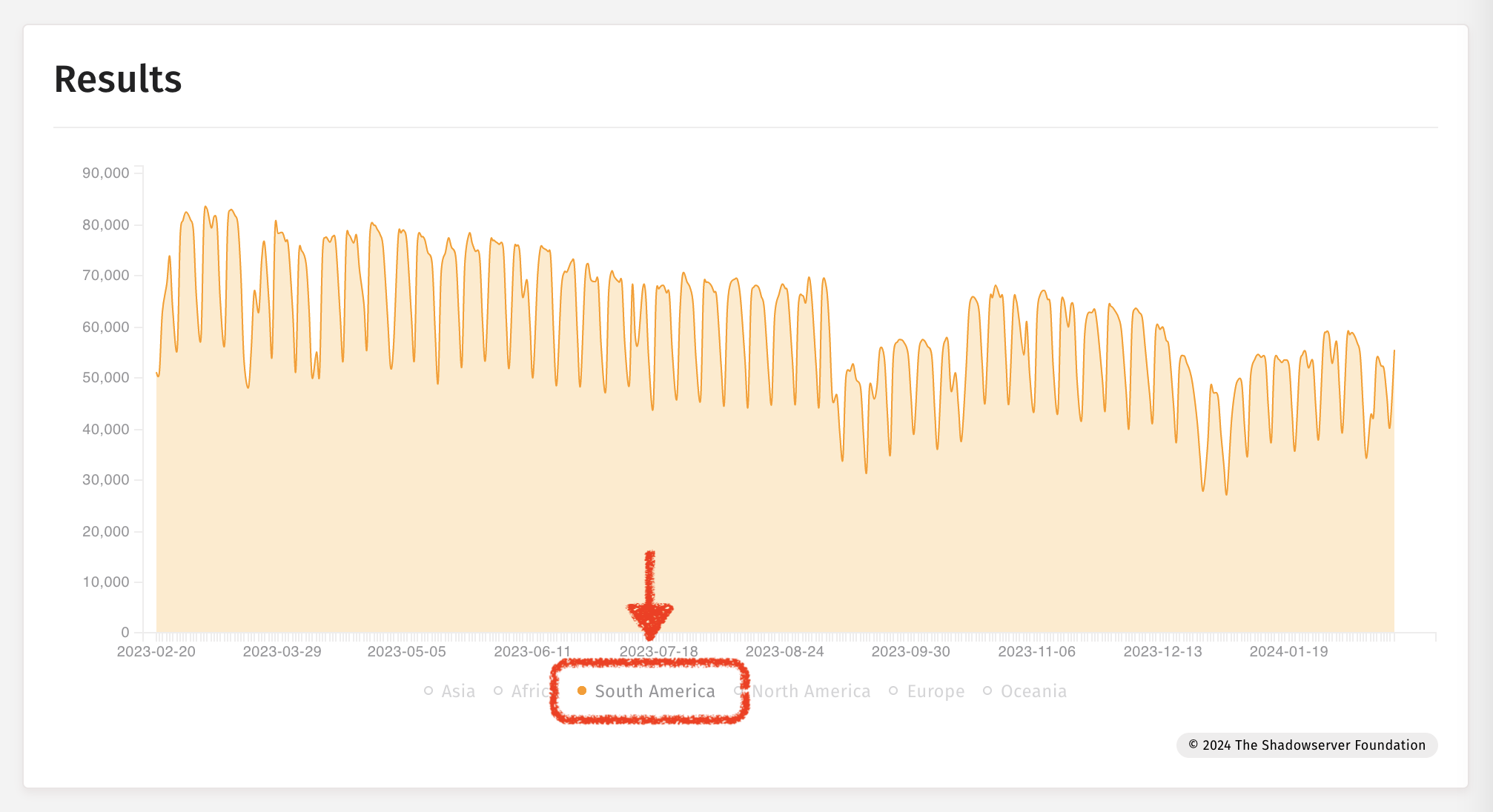

Statystyki ogólne · Szereg czasowy

Oś czasu przedstawiająca dane historyczne z 2 lat (maksymalny okres w publicznym pulpicie nawigacyjnym) – w tym przypadku dla Arabii Saudyjskiej, pokazująca liczbę adresów IP narażonych urządzeń CWMP wykrywanych każdego dnia.

Uwaga: wykres pokazuje ogromną poprawę pod względem narażenia urządzeń CWMP pod koniec stycznia 2023 r.

Przykład: Instancje MISP

Statystyki urządzeń IoT · Wizualizacja · Wykres słupkowy

Podczas skanowania można przeprowadzić fingerprinting (pobrać cyfrowe „odciski palców”) wielu urządzeń i rozwiązań programowych. Ten wykres przedstawia (w skali logarytmicznej) liczbę adresów IP wykrywanych średnio każdego dnia w ciągu ostatniego miesiąca przy uruchomionych instancjach MISP.

Przykład: Wykorzystane luki

Statystyki ataków: Luki · Monitorowanie

100 luk, które najczęściej próbowano wykorzystać (spośród luk monitorowanych przez Shadowserver w naszych honeypotach), początkowo posortowanych według liczby unikalnych atakujących adresów IP w ciągu ostatniego dnia.

Kliknięcie opcji „Mapa” umożliwia użytkownikowi przełączanie się pomiędzy typami hosta „Źródłowy” i „Docelowy” (tj. geolokalizacja atakującego adresu IP lub geolokalizacja adresu IP honeypota).

Uwaga: Geolokalizacja ataku nie zawsze odzwierciedla dokładnie lokalizację samego atakującego.

Przykład: Interpretowanie zdarzeń

Używanie pulpitu nawigacyjnego do interpretowania zdarzeń: Anomalny wzrost liczby narażonych urządzeń CWMP (prawdopodobnie routerów domowych Huawei) w Egipcie, po którym nastąpiły ataki Mirai pochodzące z tego samego kraju.

Uwaga: Shadowserver współpracował z egipskim nCSIRT w zakresie powiadamiania i rozwiązywania problemów.

Statystyki urządzeń IoT · Szereg czasowy

Zaobserwowany wzrost liczby narażonych urządzeń IoT ogłoszony w egipskiej infrastrukturze około 5.01.2023 r.

Statystyki urządzeń IoT · Mapa drzewa według dostawcy

Wybierając wcześniejsze i późniejsze daty widać nowo uwidocznione po 5.01.2023 r. urządzenia Huawei.

Statystyki ogólne · Szereg czasowy

Powiązany wzrost liczby wykrytych narażonych urządzeń CWMP ze skanowania, odpowiadający wzrostowi z dnia 5.01.2023 r.

Czujniki honeypot fundacji Shadowserver zidentyfikowały zainfekowane egipskie urządzenia, za pośrednictwem których prowadzono ataki Mirai i brute force.

Oraz odpowiadające im ataki brute force Telnet pochodzące z zainfekowanych urządzeń egipskich.

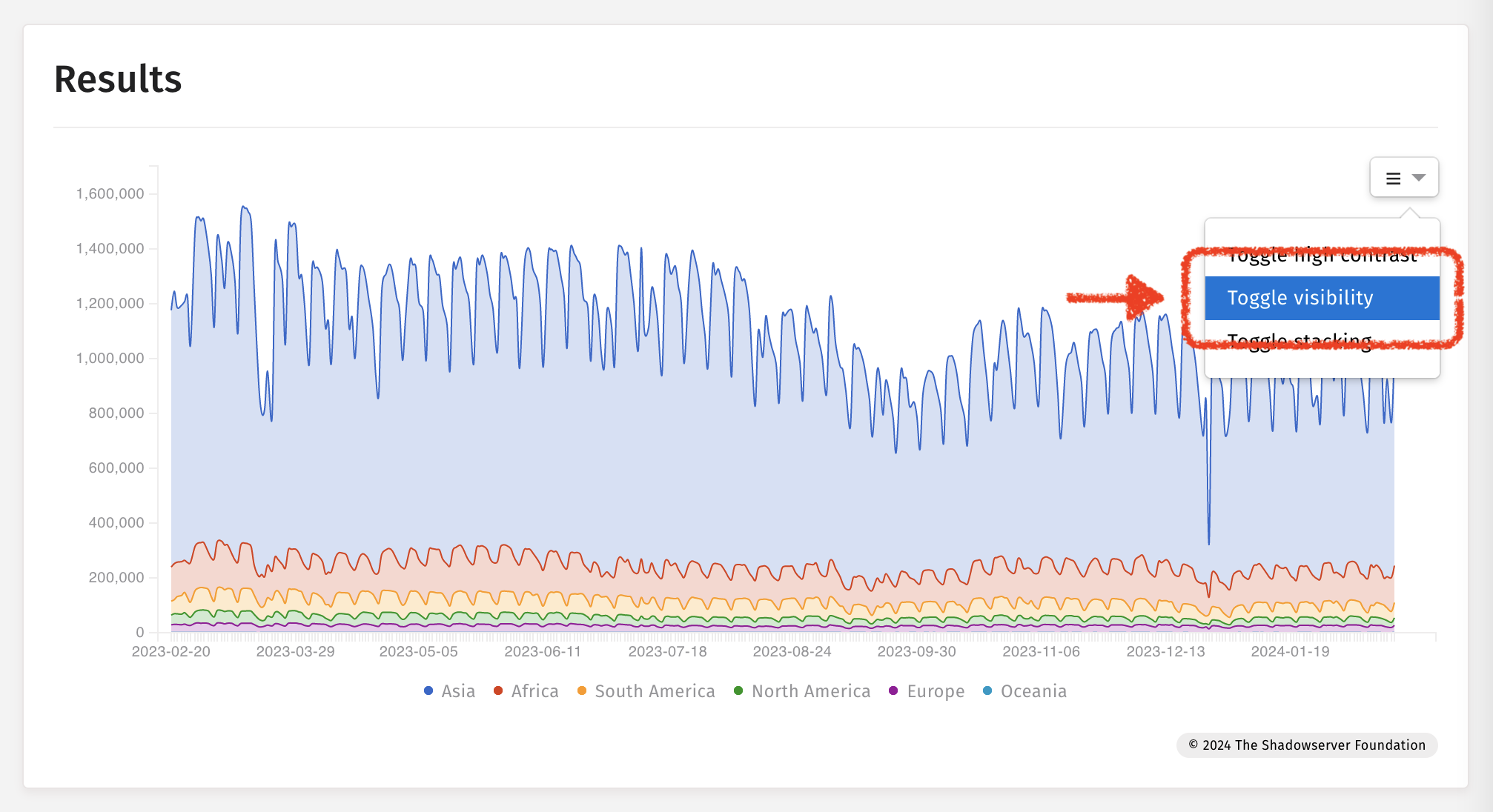

Korzystając z wielu źródeł i wybierając opcje „Tag” i „Nałożenie” można przedstawić te obserwacje na jednym wykresie.

Przykład: Raporty specjalne

Czasami Shadowserver publikuje jednorazowe raporty specjalne. Dane ogłaszamy na X/Twitterze i w naszej witrynie internetowej – ale po zdarzeniu warto poznać odpowiednie daty. Sposobem na znalezienie dat jest wyszukanie dat raportów specjalnych przy pomocy wykresu szeregów czasowych, a następnie przeniesienie tych dat na wykresy lepiej dostosowane do prezentowania statystyk jednodniowych (takich jak mapy lub mapy drzewa). Raporty specjalne mają źródło ustawione na special na pulpicie nawigacyjnym.

Wyszukiwanie raportów specjalnych na wykresie szeregów czasowych:

Mapa drzewa dla przykładowego raportu specjalnego znalezionego w dniu 29.01.2024 r.:

Listę raportów specjalnych można znaleźć na liście raportów w naszej witrynie głównej. Raporty specjalne mają w nazwie słowo „Special”.

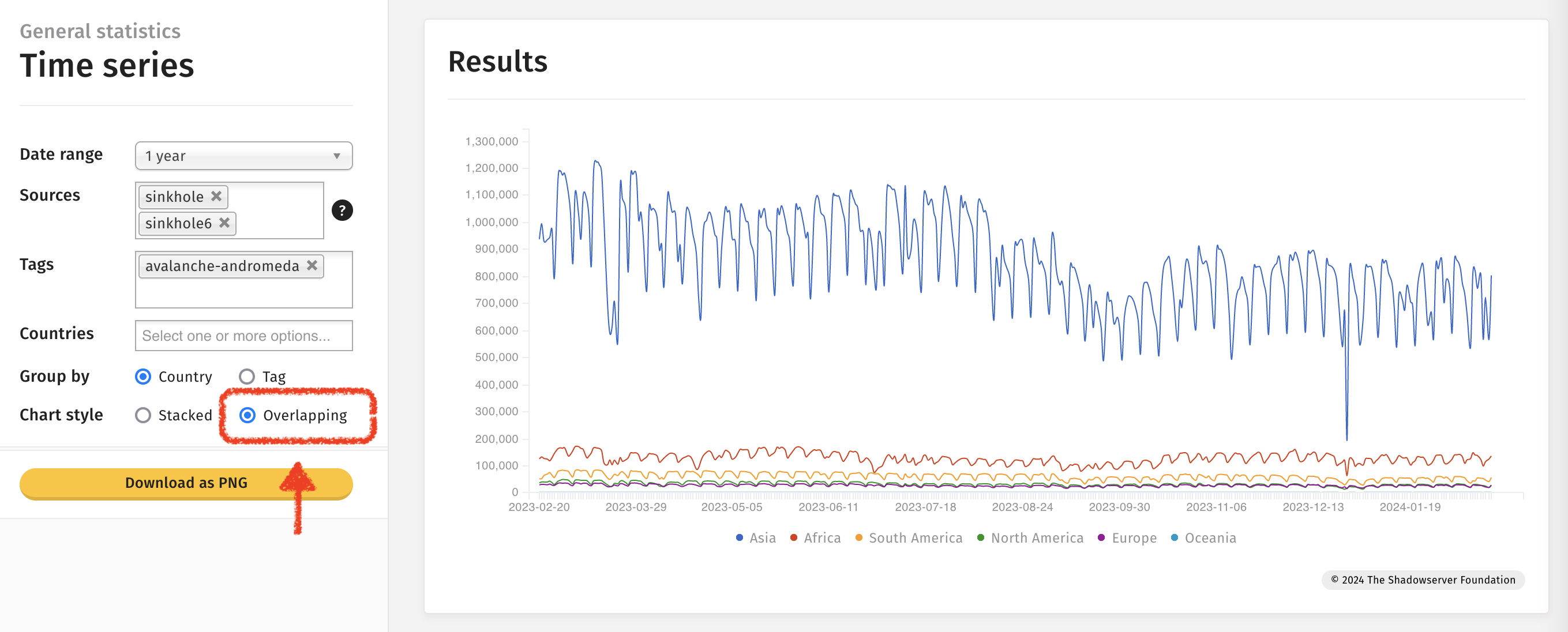

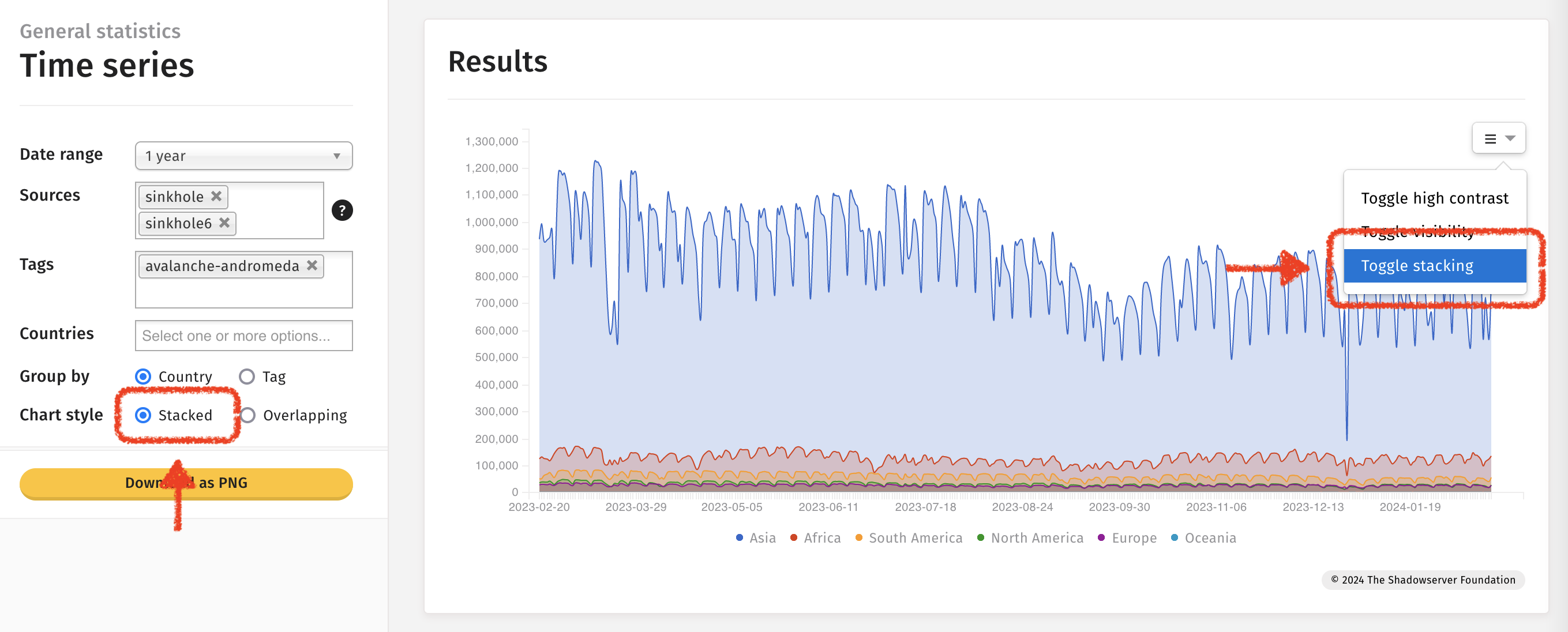

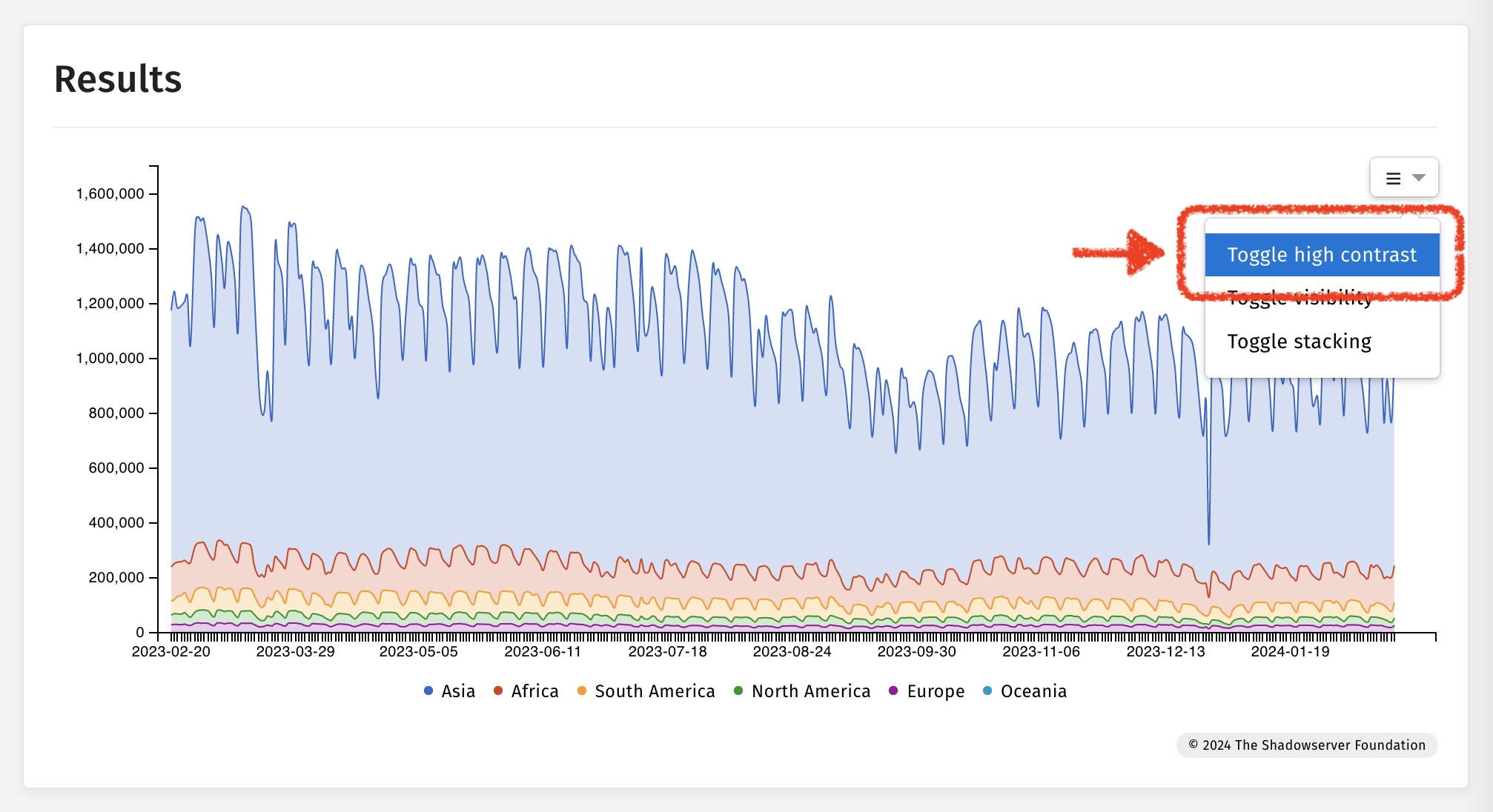

Przykład: Wykresy szeregów czasowych

Przełączanie wysokiego kontrastu

Przełączanie widoczności

Przełączanie kumulowania