Shadowserver bruger cookies til at indsamle analyser. Dette giver os mulighed for at måle, hvordan webstedet bruges og forbedre oplevelsen for vores brugere. For mere information om cookies, og hvordan Shadowserver bruger dem, se vores fortrolighedspolitik. Vi har brug for dit samtykke til at bruge cookies på denne måde på din enhed.

Eksempel: Exchange-servere

Generelle statistikker · Tidsserier

En stablet graf, der viser antallet af IPv4- og IPv6-adresser, der globalt er registreret som svarende hver dag i løbet af den seneste uge, tagget som CVE-2023-36439.

Generelle statistikker · Visualisering · Tabel

En graf, der viser antallet af IPv4- og IPv6-adresser, der globalt er registreret som svarende hver dag i løbet af den seneste DAG, tagget som CVE-2023-36439.

Generelle statistikker · Tree map

Et tree map, der viser antallet af IPv4- og IPv6-adresser, der blev fundet på en bestemt dato, tagget som CVE-2023-36439, hvor antallet pr. land er repræsenteret proportionalt.

Hvis man klikker på et land, får man en oversigt over kilder plus generelle statistikker fra CIA World Factbook.

Eksempel: Eksponerede CWMP-enheder

Generelle statistikker · Tidsserier

En tidslinje, der viser 2 års historiske data (det maksimale spænd i det offentlige dashboard) – i dette tilfælde for Saudi-Arabien, der viser antallet af eksponerede IP-adresser på CWMP-enheder, der registreres hver dag.

Bemærk: Denne graf viser en stor forbedring i forhold til CWMP-eksponeringen ved udgangen af januar 2023

Eksempel: MISP-tilfælde

IoT-enhedsstatistikker · Visualisering · Bardiagram

En række enheder og softwareløsninger kan få fingeraftryk under scanningen. Denne graf viser (på en logaritmisk skala) antallet af IP-adresser, der er registreret hver dag i gennemsnit i løbet af den sidste måned, med MISP-tilfælde kørende.

Eksempel: Udnyttede sårbarheder

Angrebsstatistikker: Sårbarheder · Overvågning

De 100 største registrerede sårbarheder, der er forsøgt at blive udnyttet (ud af dem, Shadowserver overvåger i vores honeypots), oprindeligt sorteret efter antallet af unikke angribende IP'er i løbet af den seneste dag.

Ved at klikke på kortindstillingen kan brugeren skifte mellem værttyperne "Kilde" og "Destination" (dvs. angribende IP-geolokation vs. honeypot IP-geolokation).

Bemærk: En angribende geolokation repræsenterer måske ikke nøjagtigt angriberens egen lokation.

Eksempel: Fortolkning af begivenheder

Brug dashboardet til at fortolke hændelser: Anormal stigning i udsatte CWMP-enheder (formodede Huawei-hjemmeroutere) i Egypten, efterfulgt af Mirai-angreb, der stammer fra samme land.

Bemærk: Shadowserver arbejdede sammen med egyptisk nCSIRT for at underrette og afhjælpe.

IoT-enhedsstatistikker · Tidsserier

Observation af stigning i mængden af eksponerede IoT-enheder annonceret på egyptisk infrastruktur på eller omkring den 05/01/2023.

IoT-enhedsstatistikker · Tree map efter leverandør

Hvis man går frem og tilbage i datoerne, kan man se, at der sandsynligvis vil være nye synlige Huawei-enheder fra 05/01/2023.

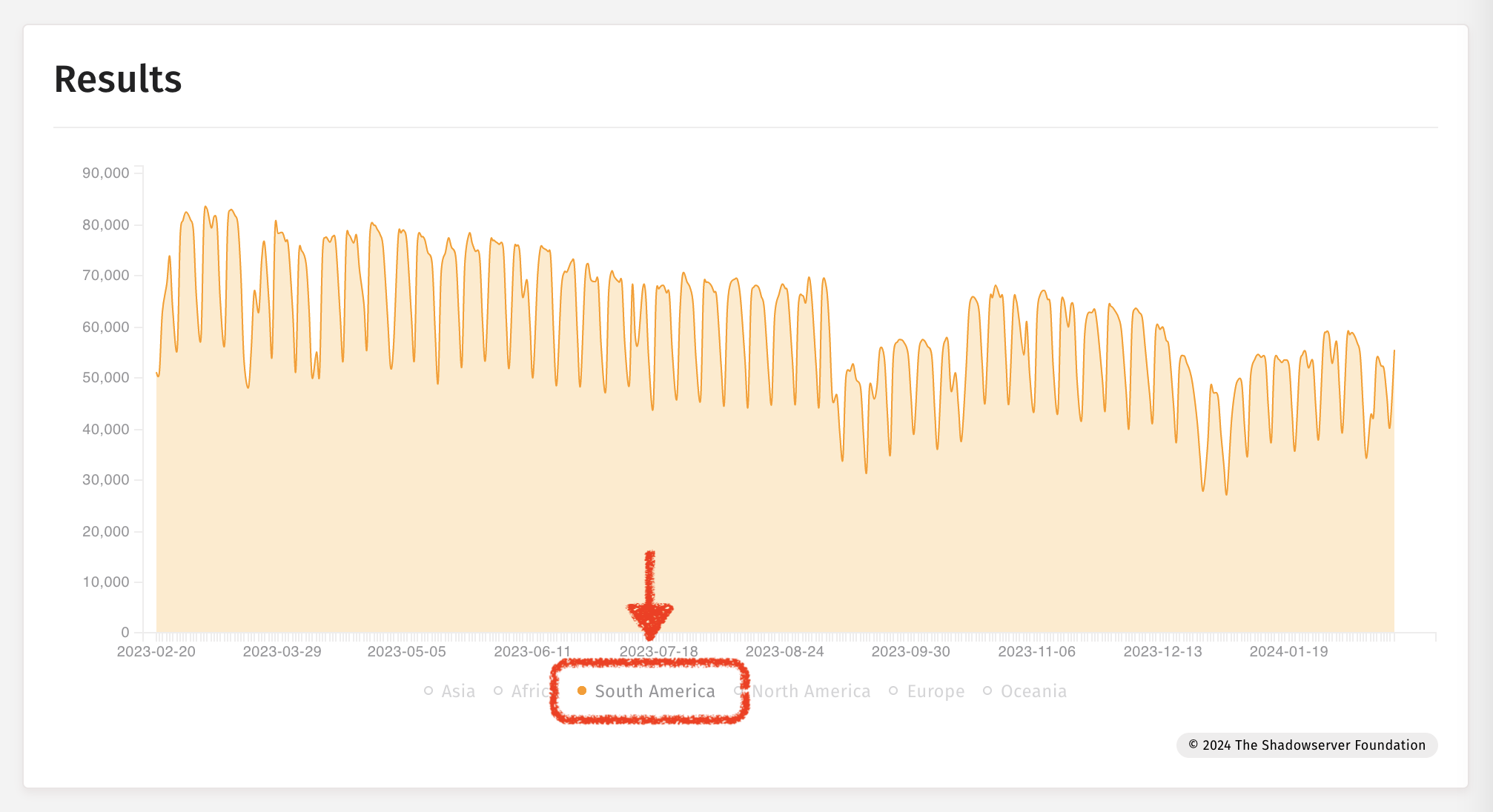

Generelle statistikker · Tidsserier

Tilknyttet spids i eksponerede CWMP-detektioner fra scanning, der matcher spidsen fra 05/01/2023.

Shadowservers honeypot-sensorer identificerede mistænkte egyptiske kompromitterede enheder, der lancerede Mirai- og brute force-angreb.

Og tilsvarende Telnet brute force-angreb, der stammer fra egyptiske kompromitterede enheder.

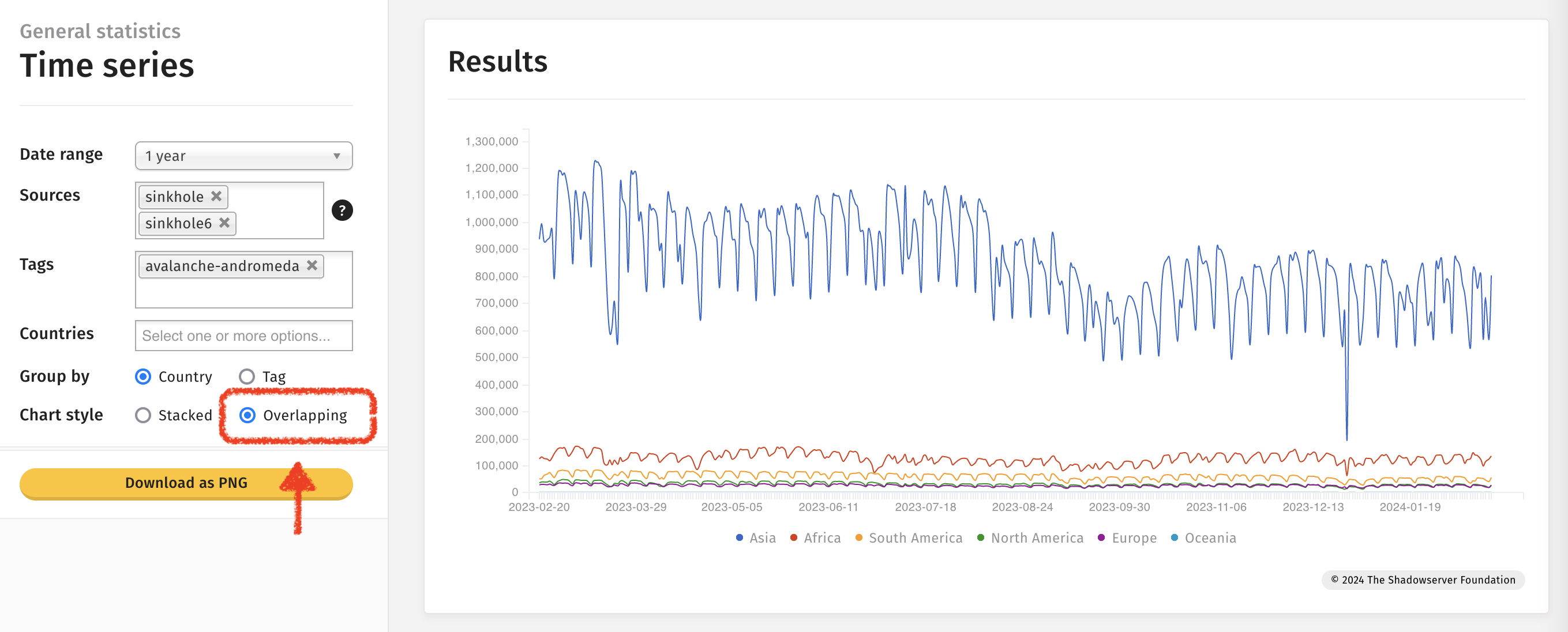

Hvis man bruger flere kilder og vælger indstillingerne Tag og Overlappende, kan observationerne gengives på den samme graf.

Eksempel: Specialrapporter

Af og til udgiver Shadowserver specialrapporter. Vi annoncerer dataene på X/Twitter og på vores hjemmeside – men efter begivenheden vil du måske gerne se de relevante datoer. En måde at finde datoerne på er at bruge tidsseriediagrammet til at lede efter datoer for Specialrapporter – og så kan du overføre disse datoer til andre repræsentationer, der er bedre egnet til enkeltdagsstatistik (såsom kort eller tree maps). Specialrapporter har kilden sat til special på dashboardet.

Søgning efter specialrapporter på et tidsseriediagram:

Tree map for et eksempel på en specialrapport fundet den 29/01/2024:

For en liste over specialrapporter, se venligst listen over rapporter på vores primære hjemmeside. Specialrapporter indeholder "Special" i deres navn.

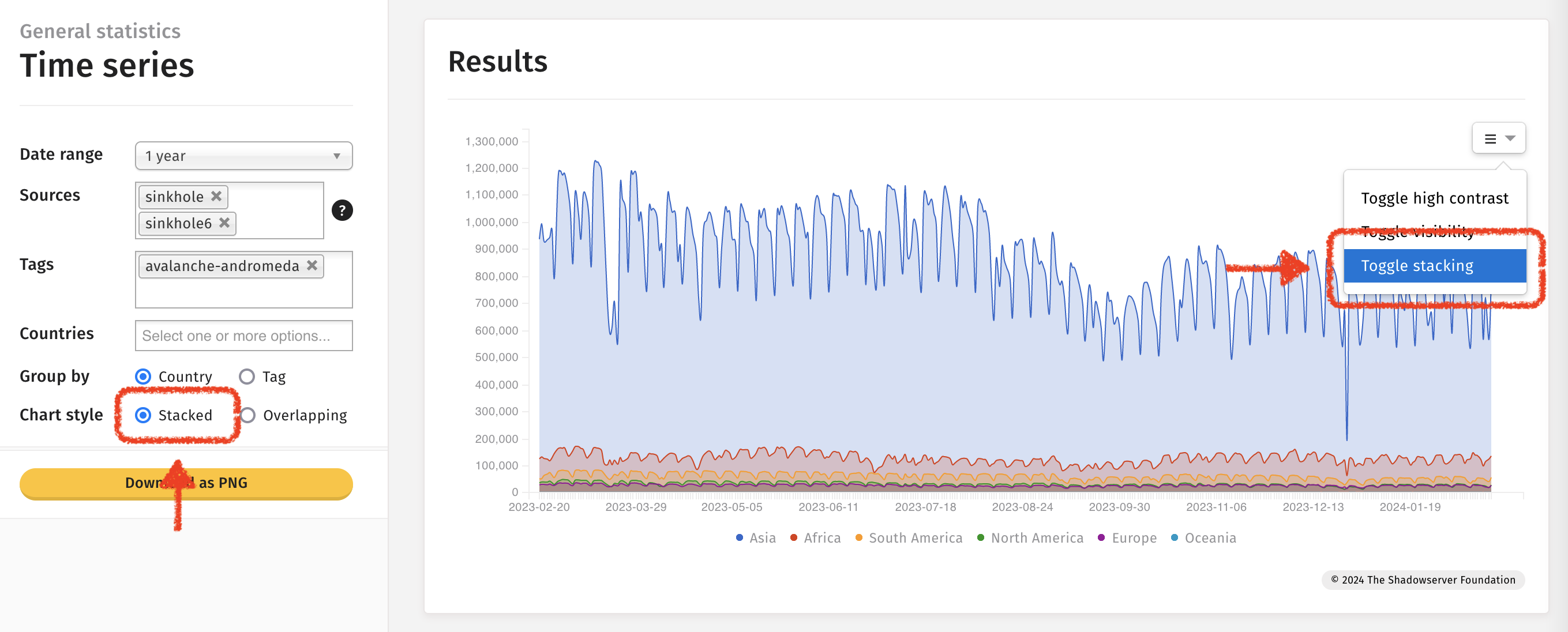

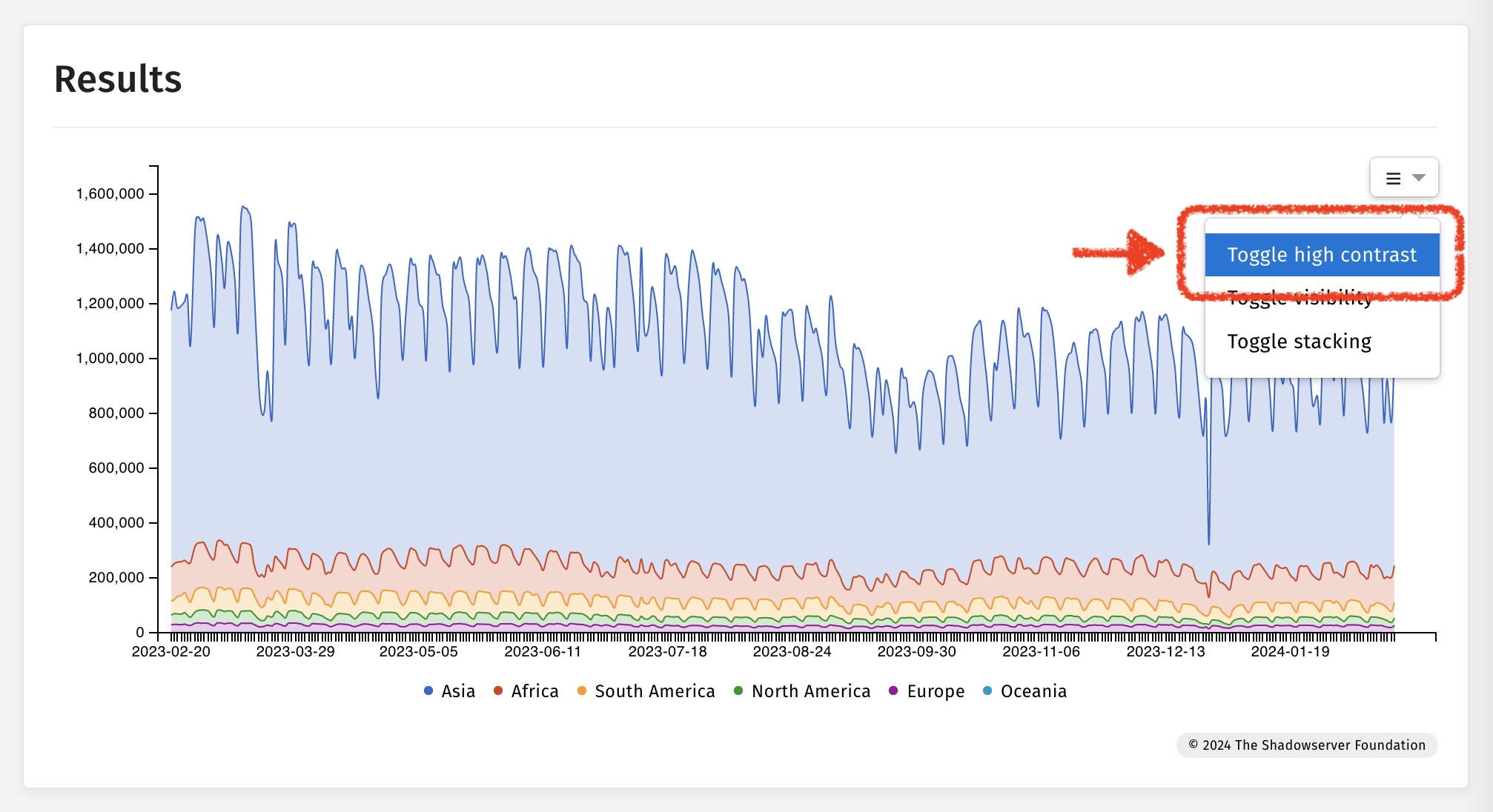

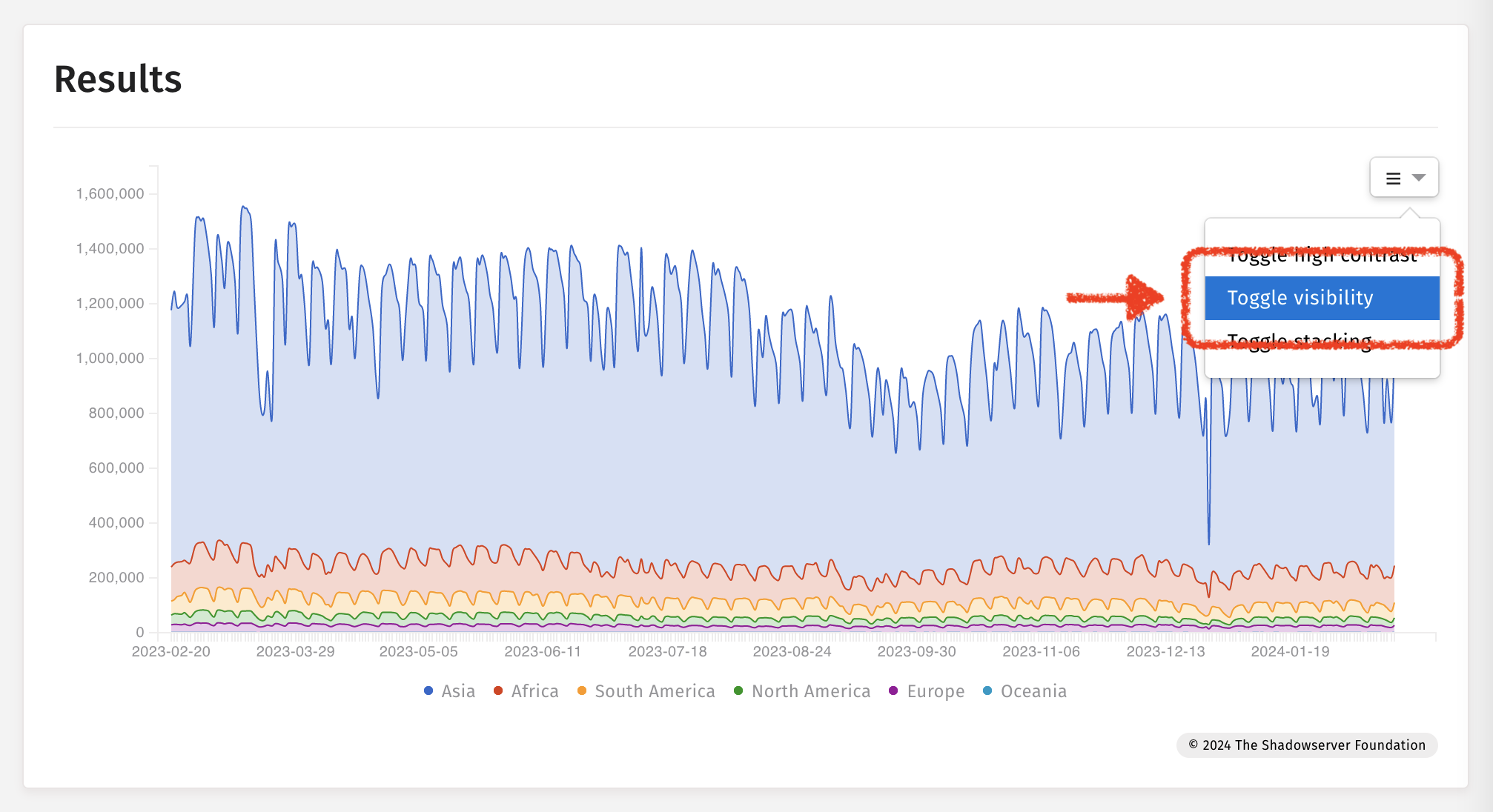

Eksempel: Tidsseriediagrammer

Ændring af høj kontrast

Ændring af synlighed

Ændring af stabling