Shadowserver utiliza cookies para recopilar análisis. Esto nos permite medir cómo se utiliza el sitio y mejorar la experiencia de nuestros usuarios. Para obtener más información sobre las cookies y cómo las utiliza Shadowserver, consulte nuestra Política de Privacidad. Necesitamos su consentimiento para utilizar cookies de esta manera en su dispositivo.

Ejemplo: Servidores de intercambio

Estadísticas generales · Serie de tiempo

Un gráfico apilado que muestra el número de direcciones IPv4 e IPv6 en las que se detectaron respuestas todos los días durante la semana pasada, a nivel mundial, etiquetadas como CVE-2023-36439.

Estadísticas generales · Visualización · Tabla

Una tabla que muestra el número de direcciones IPv4 e IPv6 en las que se detectaron respuestas todos los días durante el último DÍA, a nivel mundial, etiquetadas como CVE-2023-36439.

Estadísticas generales · Mapa de árbol

Un mapa de árbol que muestra el número de direcciones IPv4 e IPv6 detectadas en una fecha determinada, etiquetadas como CVE-2023-36439, con el número por país representado proporcionalmente.

Al hacer clic en un segmento de país se obtiene un desglose de los orígenes además de estadísticas generales extraídas del libro mundial de datos de la CIA..

Ejemplo: Dispositivos CWMP expuestos

Estadísticas generales · Serie de tiempo

Una línea de tiempo que muestra datos históricos de 2 años (el lapso máximo en el panel público). En este caso, para Arabia Saudí, muestra la cantidad de direcciones IP de dispositivos CWMP expuestas detectadas cada día.

Nota: este gráfico muestra una gran mejora en términos de exposición a CWMP a finales de enero de 2023

Ejemplo: Instancias MISP

Estadísticas de dispositivos IoT · Visualización · Gráfico de barras

Durante el escaneo se pueden identificar distintos dispositivos y soluciones de software. Este gráfico muestra (en una escala logarítmica) la cantidad de direcciones IP detectadas cada día en promedio, durante el último mes, con instancias MISP en ejecución.

Ejemplo: Vulnerabilidades explotadas

Estadísticas de ataques: vulnerabilidades · Supervisión

Las 100 principales vulnerabilidades que se han intentado explotar (de aquellas que Shadowserver supervisa en nuestros honeypots), inicialmente ordenadas por número de direcciones IP atacantes únicas durante el último día.

Al hacer clic en la opción Mapa, el usuario puede cambiar entre los tipos de host "Origen" y "Destino" (es decir, geolocalización de IP de ataque frente a geolocalización de IP de honeypot).

Nota: la geolocalización de un atacante puede o no representar con precisión la ubicación del mismo.

Ejemplo: Interpretación de eventos

Uso del panel para ayudar a interpretar eventos: aumento anómalo de dispositivos CWMP expuestos (supuestamente routers domésticos de Huawei) en Egipto, seguido de ataques Mirai originados en el mismo país.

Nota: Shadowserver trabajó con el nCSIRT egipcio para notificar y remediar.

Estadísticas de dispositivos IoT · Serie de tiempo

Observación del aumento en el volumen de dispositivos del IoT expuestos anunciado en la infraestructura egipcia alrededor del 5 de enero de 2023.

Estadísticas de dispositivos IoT · Mapa de árbol por fabricante

Al retroceder y avanzar en las fechas, se muestran los dispositivos que probablemente serán dispositivos Huawei nuevos visibles a partir del 5 de enero de 2023.

Estadísticas generales · Serie de tiempo

Aumento asociado en detecciones de CWMP expuestos durante el escaneo que coincide con el aumento del 5 de enero de 2023.

Los sensores honeypot de Shadowserver identificaron dispositivos egipcios sospechosos comprometidos que lanzaban ataques Mirai y de fuerza bruta.

Y los correspondientes ataques de fuerza bruta de Telnet realizados desde dispositivos egipcios comprometidos.

El uso de múltiples fuentes y la selección de las opciones Etiqueta y Superposición permite que las observaciones se representen en el mismo gráfico.

Ejemplo: Informes especiales

De vez en cuando, Shadowserver publica informes especiales puntuales. Anunciamos los datos en X/Twitter y en nuestro sitio web, pero después del evento quizás desee conocer las fechas relevantes. Una forma de encontrar las fechas es utilizando el gráfico de series temporales para buscar fechas de informes especiales y luego transfiriendo esas fechas a otras representaciones más adecuadas para las estadísticas de un solo día (como mapas o mapas de árbol). Los informes especiales tienen la fuente configurada como special (especial) en el panel de control.

Búsqueda de informes especiales en un gráfico de series temporales:

Mapa de árbol para un ejemplo de Informe especial encontrado el 29 de enero de 2024:

Para obtener una lista de informes especiales, revise la lista de informes en nuestro sitio web principal. Los informes especiales contendrán la palabra "special" (Especial) en su nombre.

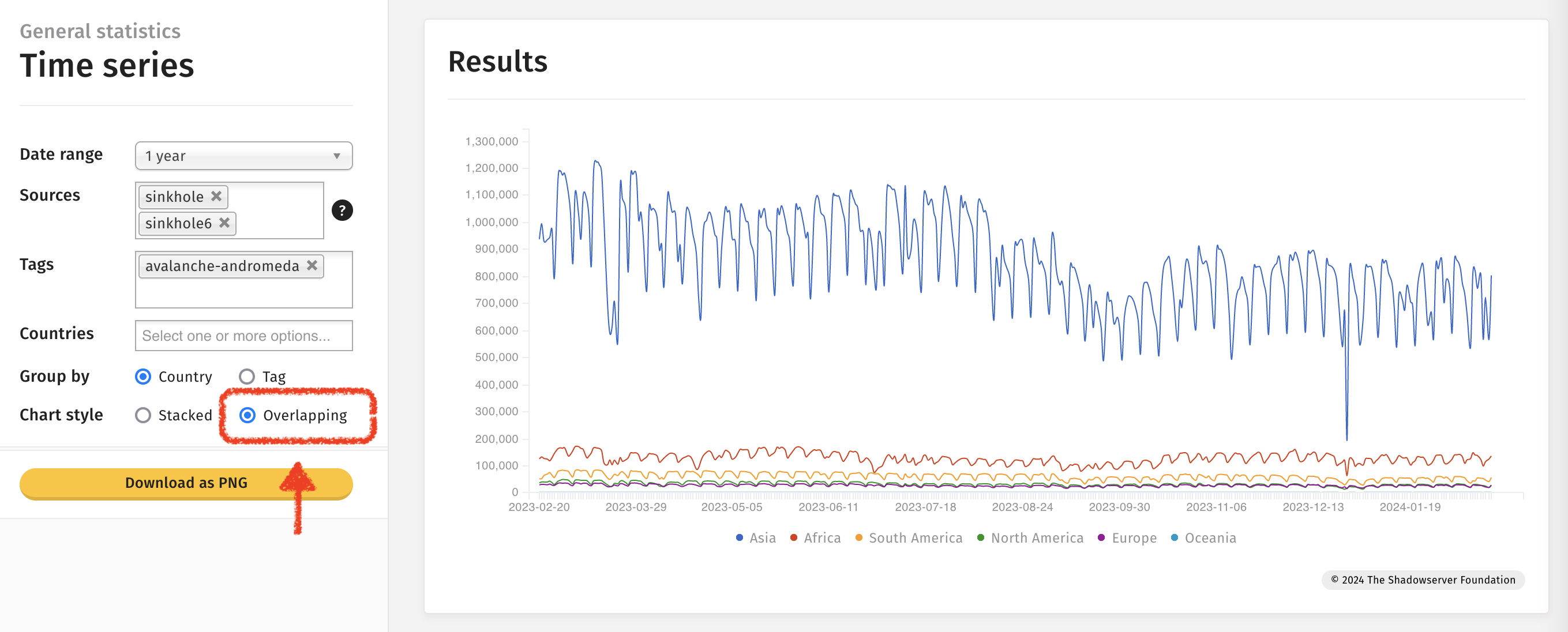

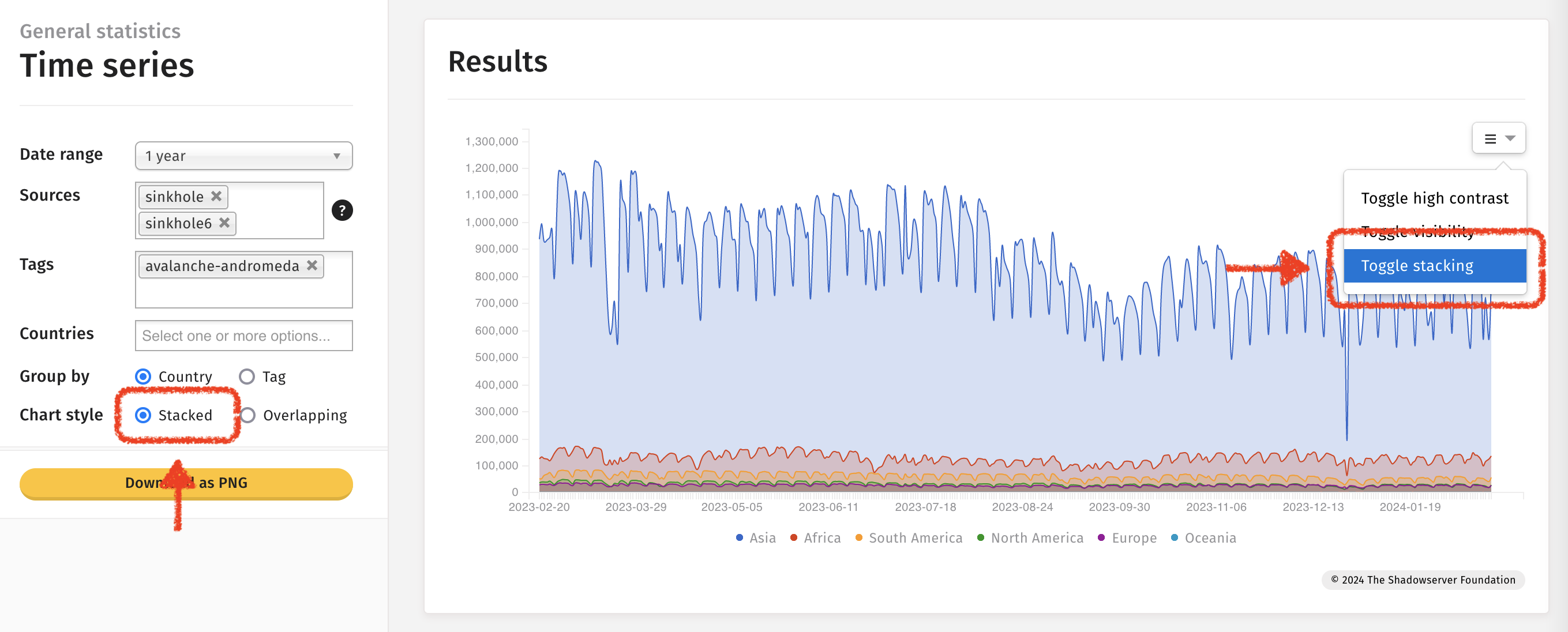

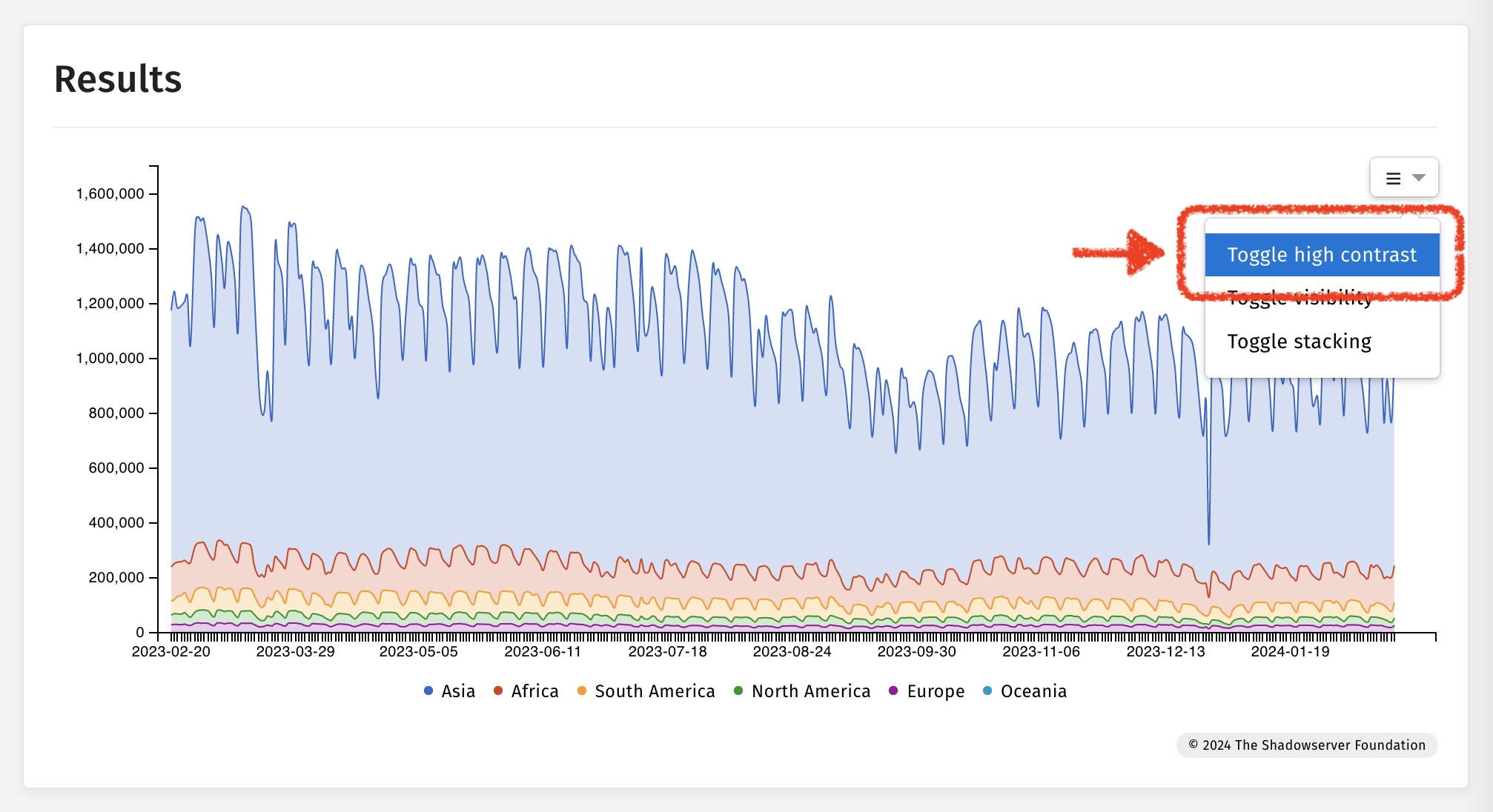

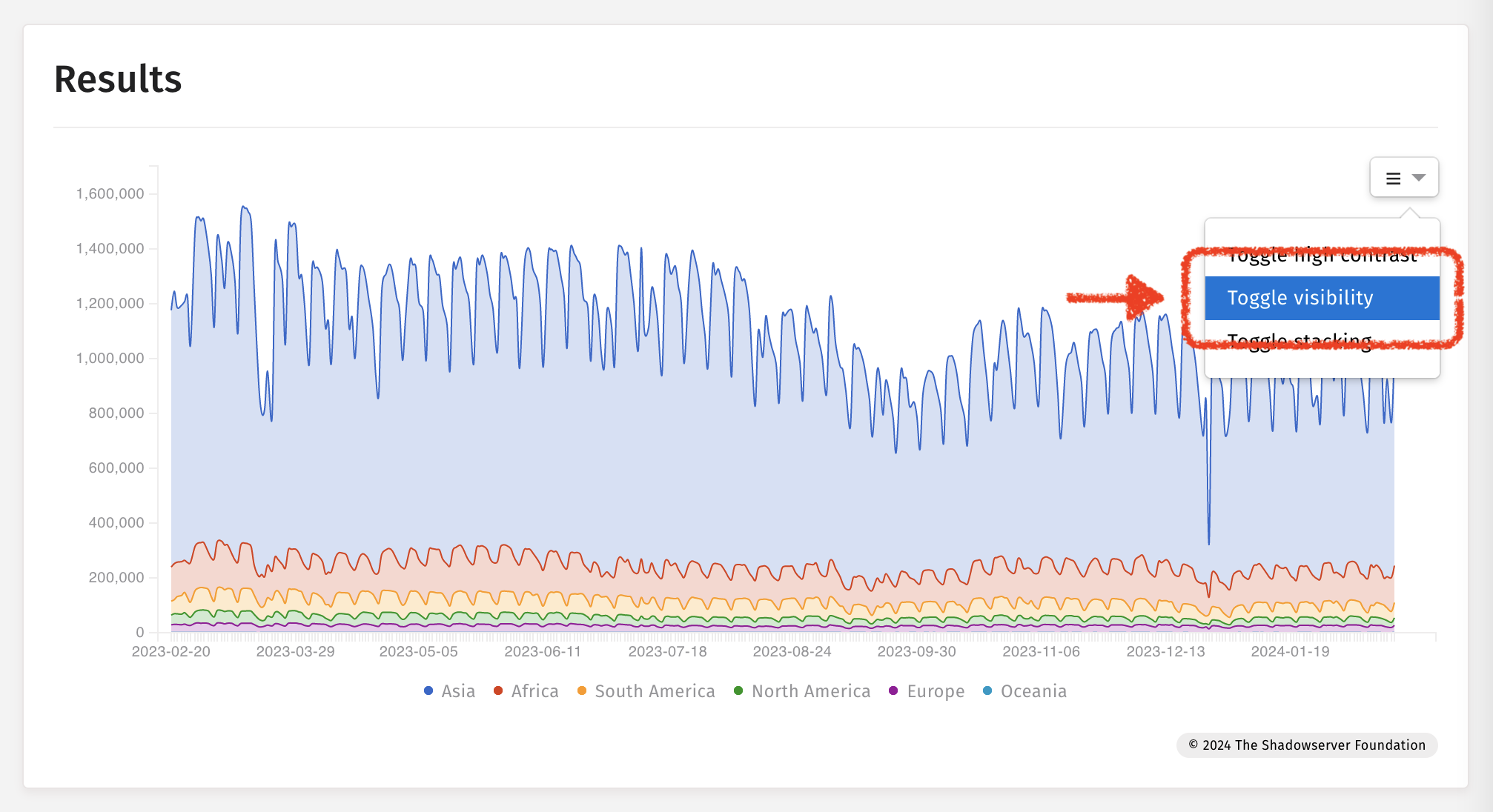

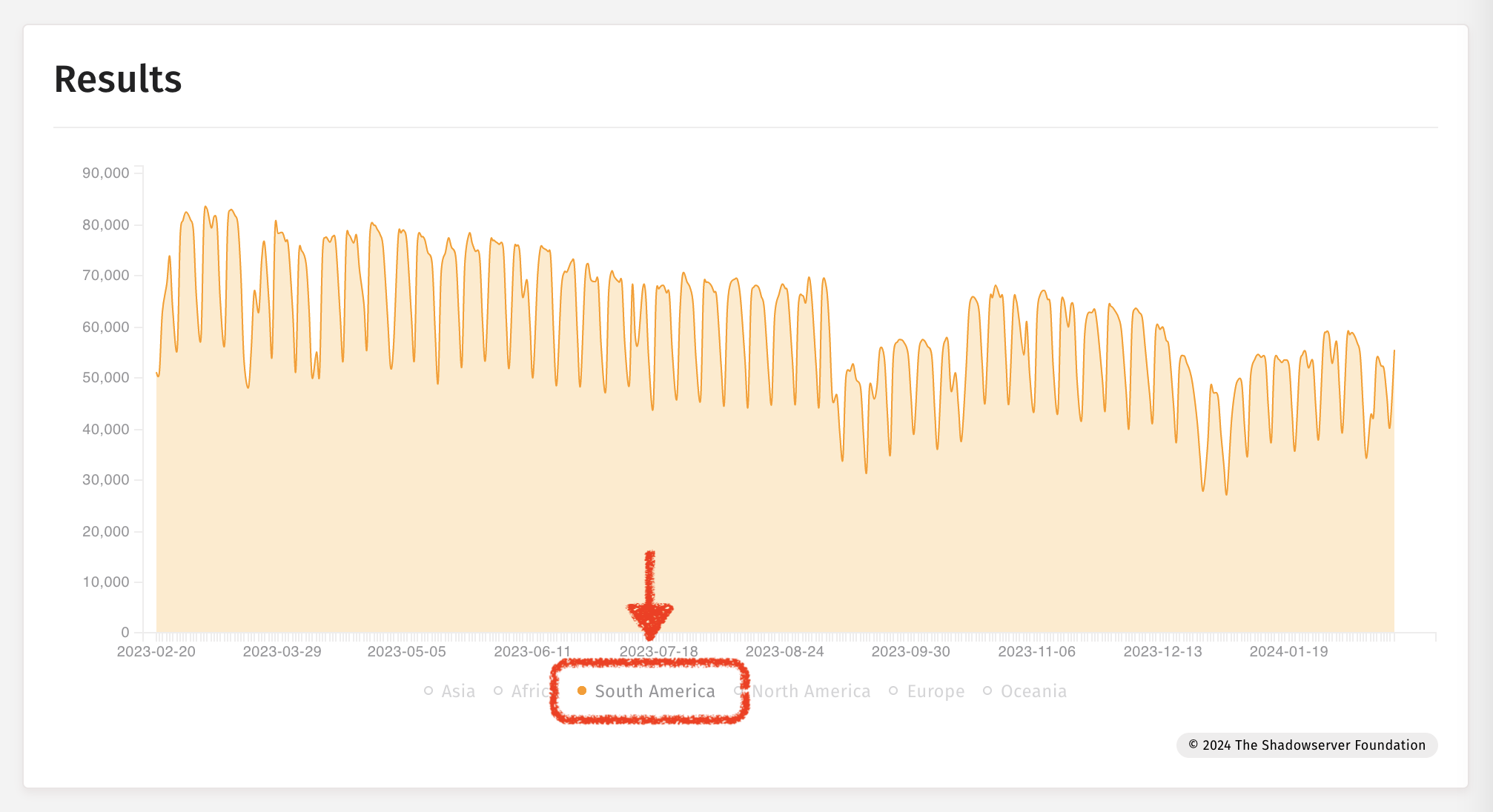

Ejemplo: Gráficos de series temporales

Cambiar alto contraste

Cambiar visibilidad

Cambiar visualización de forma apilada