Shadowserver-ն օգտագործում է թխուկներ՝ վերլուծական տվյալներ հավաքելու համար: Դա մեզ թույլ է տալիս չափել, թե ինչպես է օգտագործվում կայքը և բարելավել կայքի աշխատանքը՝ մեր օգտատերերի համար: Թխուկների և Shadowserver-ի կողմից դրանք օգտագործելու վերաբերյալ լրացուցիչ տեղեկությունների համար տես մեր գաղտնիության քաղաքականությունը: Մեզ անհրաժեշտ է ձեր համաձայնությունը՝ ձեր սարքում թխուկներն այս կերպ օգտագործելու համար:

Օրինակ: Փոխանակման սերվերներ

Ընդհանուր վիճակագրություն · Ժամանակային շարքեր

Հարկերով շարված գծապատկեր, որը ցույց է տալիս հայտնաբերված Ipv4 & Ipv6 հասցեների քանակը, որոնք անցած շաբաթվա ընթացքում ամեն օր գլոբալ մասշտաբով արձագանքել են՝ պիտակված որպես CVE-2023-36439:

Ընդհանուր վիճակագրություն · Վիզուալիզացիա · Աղյուսակ

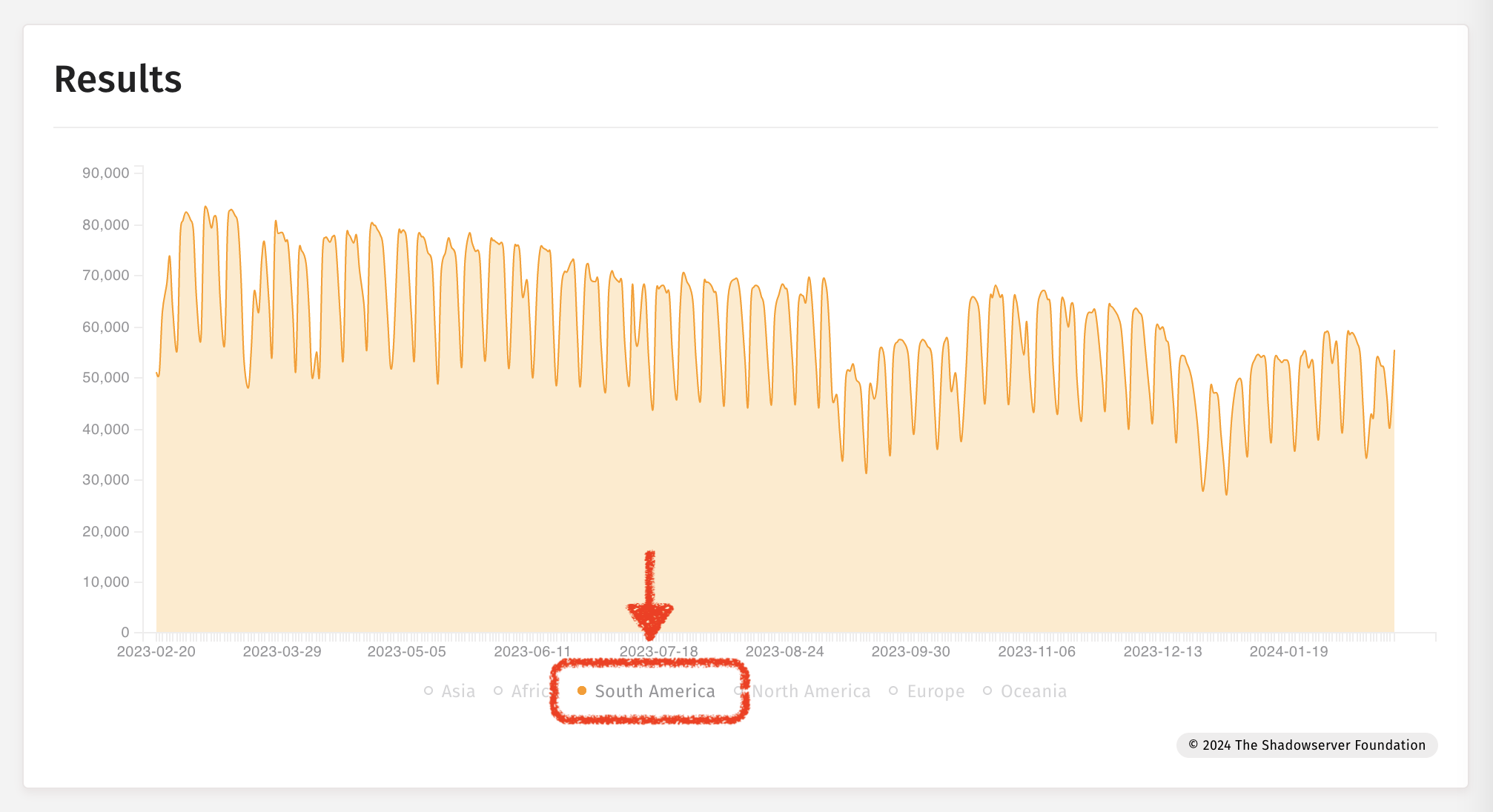

Աղյուսակ, որը ցույց է տալիս հայտնաբերված IPv4 & IPv6 հասցեների քանակը, որոնք վերջին ԺԱՄԱՆԱԿԱՀԱՏՎԱԾՈՒՄ ամեն օր գլոբալ մասշտաբով արձագանքել են՝ պիտակված որպես CVE-2023-36439:

Ընդհանուր վիճակագրություն · Ծառաձև քարտեզ

Ծառանման քարտեզ, որը ցույց է տալիս IPv4 & Ipv6 հասցեների քանակը՝ հայտնաբերված սահմանված ամսաթվին, պիտակված որպես CVE-2023-36439, յուրաքանչյուր երկրի համար համամասնորեն ներկայացված քանակով։

Սեղմելով երկրի սեգմենտի վրա՝ կարտացոլվի աղբյուրների ամփոփոփագիրը և ընդհանուր վիճակագրությունը՝ ստացված CIA համաշխարհային տեղեկագրքից:

Օրինակ: Բացահայտված CWMP (Գլոբալ ցանցում բաժանորդային սարքավորումների կառավարման պրոտոկոլ) սարքեր

Ընդհանուր վիճակագրություն · Ժամանակային շարքեր

Ժամանակացույց, որը ցույց է տալիս 2 տարվա պատմական տվյալները (հանրային կառավարման վահանակի առավելագույն միջակայքը), այս դեպքում՝ Սաուդյան Արաբիայի համար ցուցադրված է CWMP սարքերի IP հասցեների քանակը, որոնք հայտնաբերվել են ամեն օր:

Նշում․ Այս գծապատկերը ցույց է տալիս 2023 թվականի հունվարի վերջին CWMP բացահայտման զգալի բարելավումը

Օրինակ: MISP-ի (Վնասաբեր ծրագրերի մասին տեղեկությունների փոխանակման հարթակի) սերվերներ

IoTսարքերի վիճակագրություն · Վիզուալիզացիա · Սյունակաձև դիագրամ

Սկանավորման ընթացքում հնարավոր է հայտնաբերել մի շարք սարքերի և ծրագրային լուծումների թվային հետքերը: Այս գծապատկերը ցույց է տալիս (լոգարիթմիկ սանդղակով) անցած ամսվա ընթացքում յուրաքանչյուր օր հայտնաբերված IP հասցեների միջին քանակը՝ MISP գործարկված սերվերներով:

Օրինակ: Շահագործված խոցելիություններ

Հարձակումների վիճակագրություն Խոցելիություններ · Մոնիտորինգ

Դիտարկված փորձերի 100 ամենատարածված շահագործվող խոցելիությունները (մեր honeypot ծուղակներում գտնվող Shadowserver-ի մոնիտորներից ստացված տվյալներով) ի սկզբանե դասավորված են ըստ վերջին օրվա ընթացքում հարձակված եզակի IP հասցեների քանակի:

Սեղմելով Քարտեզ տարբերակի վրա՝ օգտատերը կարող է փոփոխել «Աղբյուր» և «Նպատակակետ» հոստի տեսակները (այսինքն՝ հարձակում IP տեղադրության կամ honeypot ծուղակների IP տեղադրության վրա):

Նշում․ Հարձակման տեղադրությունը կարող է կամ չի կարող ճշգրիտ ներկայացնել հարձակվողի գտնվելու վայրը:

Օրինակ: Իրադարձությունների մեկնաբանում

Կառավարման վահանակի օգտագործումը՝ իրադարձությունները մեկնաբանելու համար. Եգիպտոսում բացահայտված CWMP սարքերի (ենթադրաբար Huawei տնային երթուղիչների) անոմալ աճ, որին հաջորդել են նույն երկրում առաջացած Mirai հարձակումները:

Նշում․ Shadowserver-ը աշխատել է եգիպտական nCSIRT-ի հետ՝ տեղեկացնելու & վերանորոգում անցկացնելու համար։

IoTսարքերի վիճակագրություն · Ժամանակային շարքեր

Եգիպտական ենթակառուցվածքում 2023-01-05-ին բացահայտված IoT սարքերի ծավալի աճի դիտարկում:

IoTսարքերի վիճակագրություն · Ծառաձև քարտեզ ըստ մատակարարների

Ամսաթվերում փոփոխությունները ցույց է տալիս, որ 2023-01-05-ից, հավանաբար, սարքերը կլինեն նոր տեսանելի Huawei սարքեր:

Ընդհանուր վիճակագրություն · Ժամանակային շարքեր

Սկանավորման արդյունքում բացահայտված CWMP հայտնաբերումների հետ կապված աճը համապատասխանում է 2023-01-05 ցուցանիշին:

Shadowserver-ի honeypot ծուղակների սենսորները հայտնաբերել են եգիպտական ենթադրյալ վտանգված սարքեր, որոնք գործարկում են Mirai և բրուտֆորս հարձակումներ:

Եվ համապատասխան Telnet բրուտֆորս հարձակումները, որոնք բխում են եգիպտական վտանգված սարքերից:

Մի քանի աղբյուրի օգտագործումը և Պիտակ և Համատեղում տարբերակների ընտրությունը թույլ է տալիս, որ դիտարկումները ցուցադրվեն նույն գծապատկերում:

Օրինակ: Հատուկ հաշվետվություններ

Ժամանակ առ ժամանակ Shadowserver-ը թողարկում է մեկանգամյա հատուկ հաշվետվություններ: Մենք հայտարարում ենք տվյալները X/Twitter-ում և մեր կայքում, բայց իրադարձությունից հետո դուք կարող եք ցանկանալ իմանալ համապատասխան ամսաթվերը: Ամսաթվերը կարող եք գտնել՝ օգտագործելով ժամանակային շարքերի դիագրամը՝ փնտրելով Հատուկ հաշվետվության ամսաթվերը, այնուհետև այդ ամսաթվերը կարող եք փոխանցել դեպի այլ ներկայացման ձևեր, որոնք ավելի հարմար են մեկ օրվա վիճակագրության համար (օրինակ՝ քարտեզներ կամ ծառաձև քարտեզներ): Հատուկ հաշվետվություններում աղբյուրը սահմանված է special՝ կառավարման վահանակի վրա:

Հատուկ հաշվետվությունների որոնում ժամանակային շարքերի դիագրամում․

Հատուկ հաշվետվության օրինակի ծառաձև քարտեզ, որը գտնվել է 2024-01-29-ին.

Հատուկ հաշվետվությունների ցանկի համար դիտեք հաշվետվությունների ցանկը մեր հիմնական կայքում։ Հատուկ հաշվետվությունները կրում են իրենց անվանումը՝ «Հատուկ»:

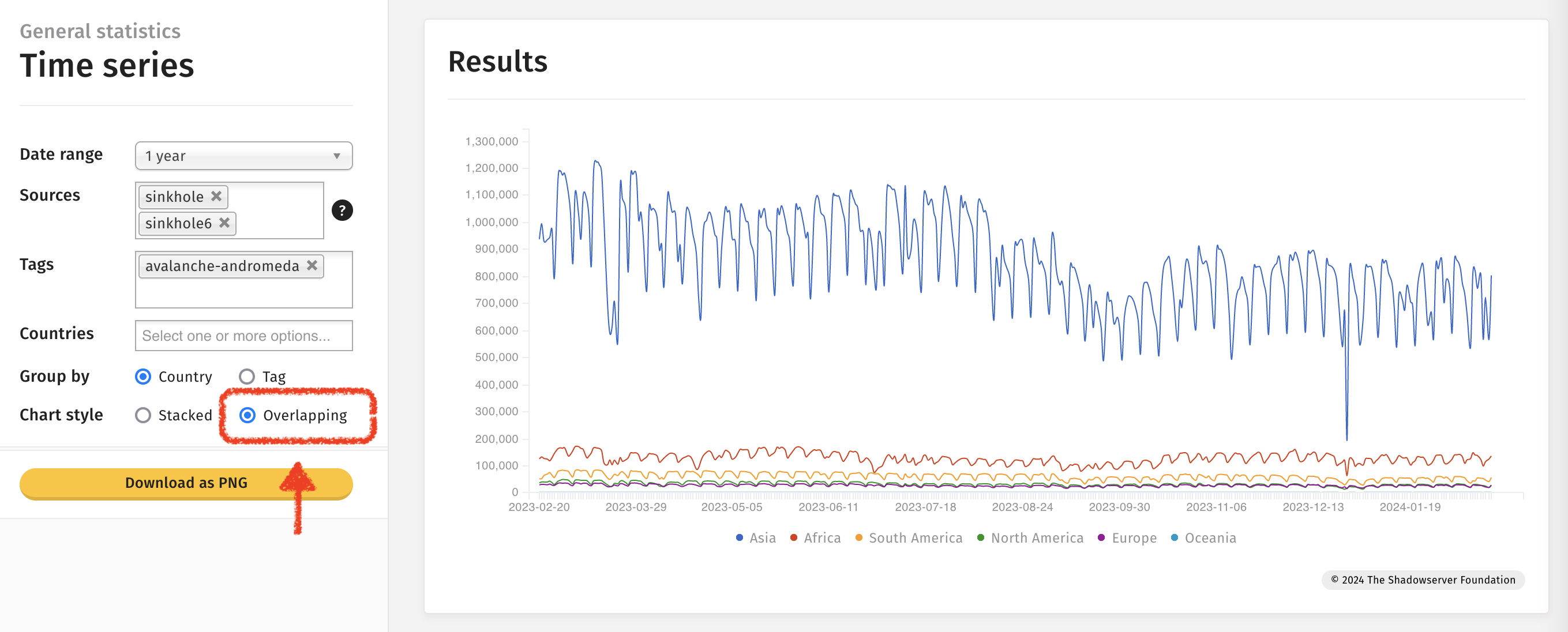

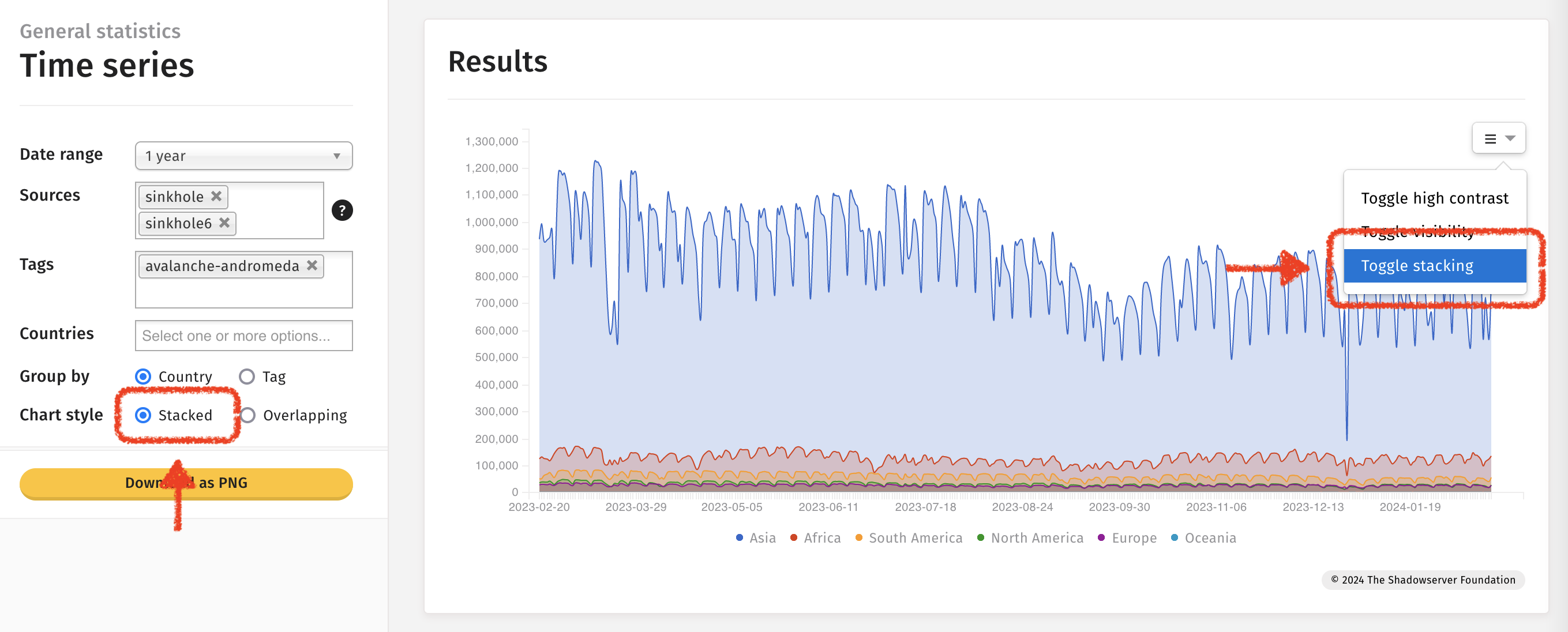

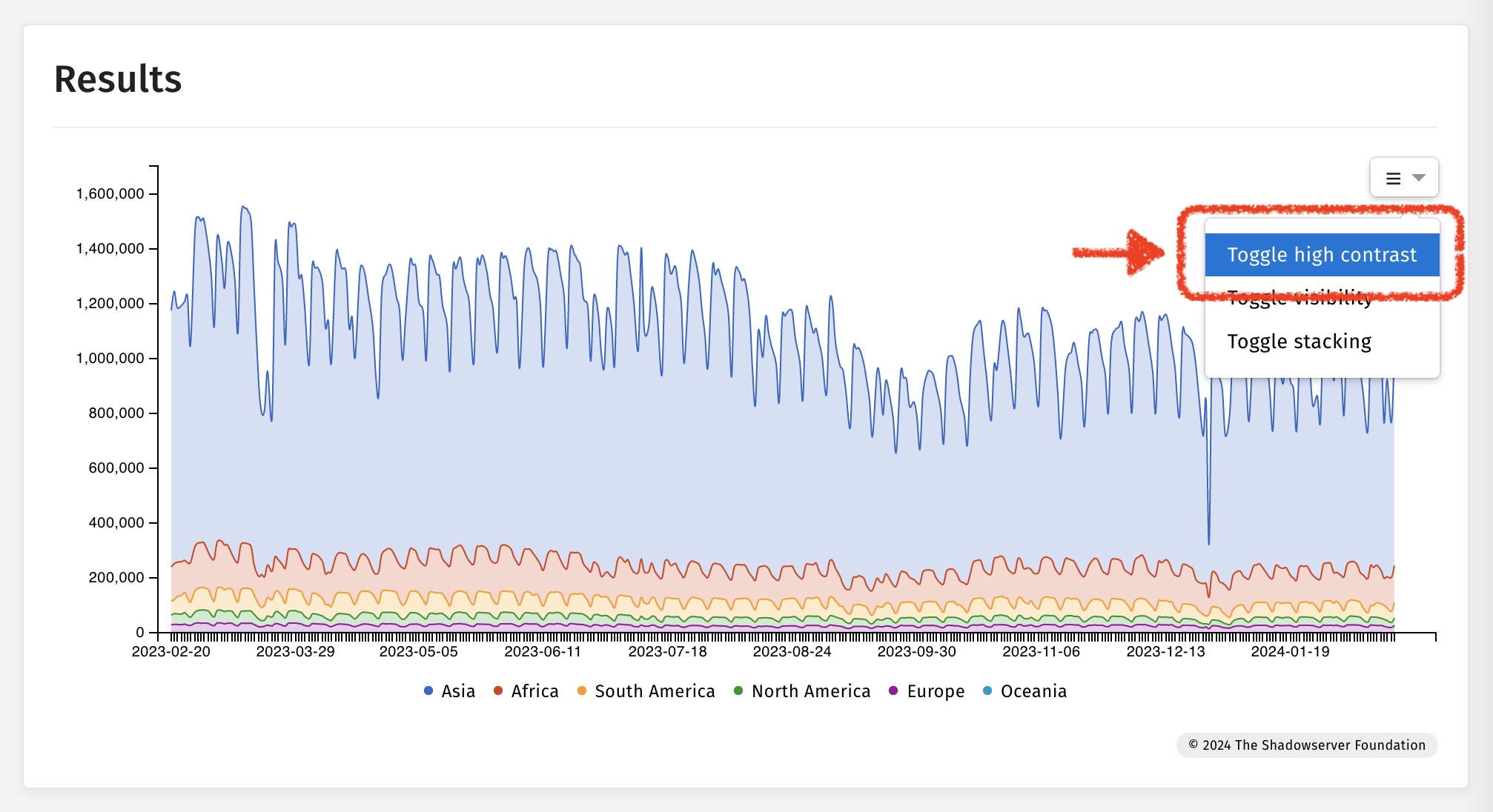

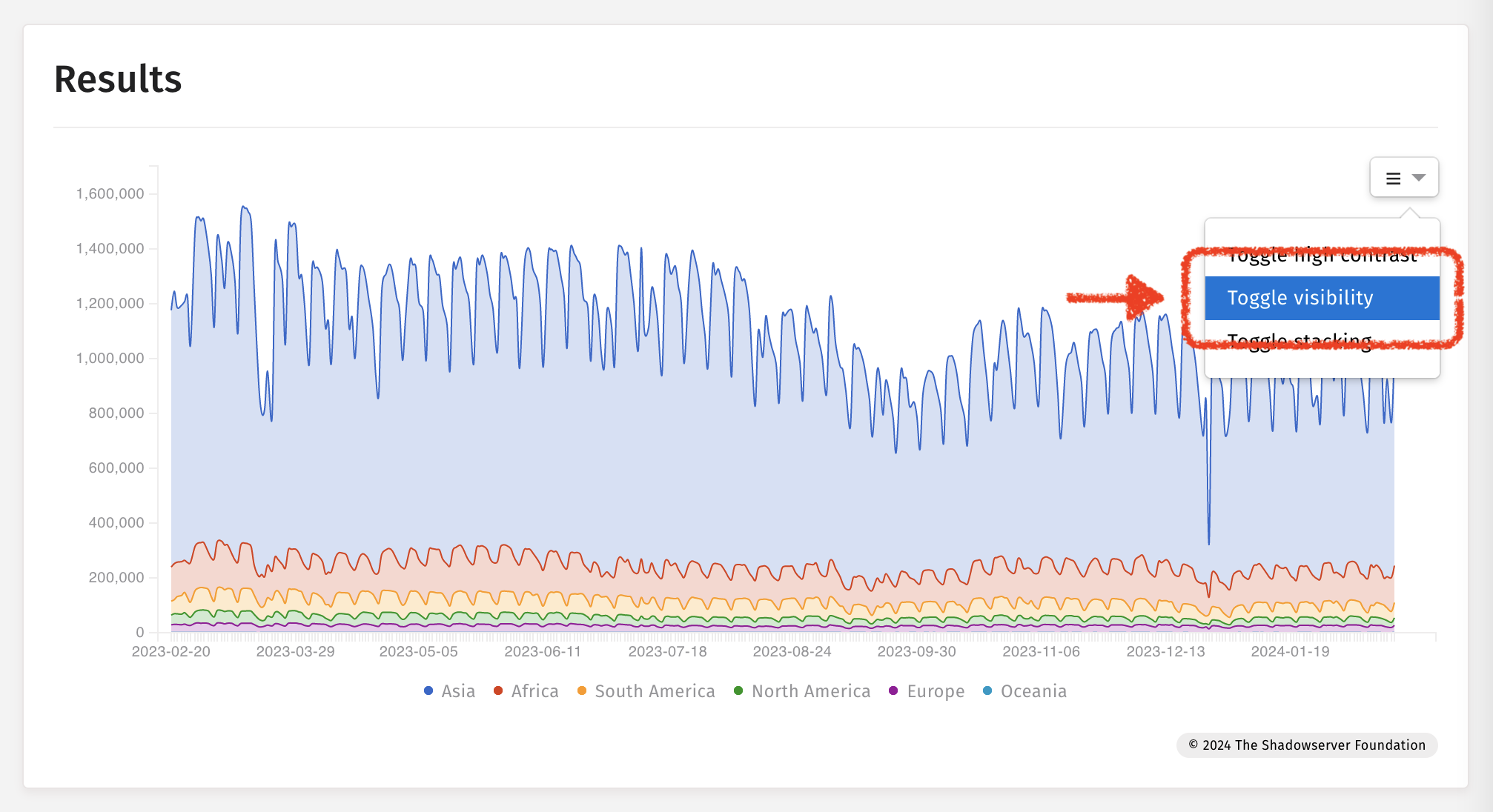

Օրինակ: Ժամանակային շարքերի դիագրամներ

Փոխարկում դեպի բարձր ցայտունություն

Փոխարկում դեպի տեսանելիություն

Փոխարկում դեպի հարկերով շարվածք