Το Shadowserver χρησιμοποιεί cookies για τη συλλογή αναλυτικών στοιχείων. Χάρη σ‘ αυτά, μπορούμε να αξιολογούμε τον τρόπο χρήσης της τοποθεσίας και να βελτιώνουμε την εμπειρία των χρηστών μας. Για περισσότερες πληροφορίες σχετικά με τα cookies και τον τρόπο χρήσης τους από το Shadowserver, ανατρέξτε στην πολιτική απορρήτου μας. Για τη χρήση cookies με τον τρόπο αυτό στη συσκευή σας, χρειαζόμαστε τη συναίνεσή σας.

Παράδειγμα: Διακομιστές Microsoft Exchange

Γενικά στατιστικά · Χρονική αλληλουχία

Γράφημα σε επαλληλία, που δείχνει την καταμέτρηση των δ/νσεων IPv4 και IPv6 που εντοπίστηκαν να απαντούν καθημερινά καθ‘ όλη τη διάρκεια της τελευταίας εβδομάδας σε διεθνές επίπεδο, με την ετικέτα CVE-2023-36439.

Γενικά στατιστικά · Απεικόνιση · Πίνακας

Πίνακας, που δείχνει την καταμέτρηση των δ/νσεων IPv4 και IPv6 που εντοπίστηκαν να απαντούν καθημερινά καθ‘ όλη τη διάρκεια της τελευταίας ΗΜΕΡΑΣ σε διεθνές επίπεδο, με την ετικέτα CVE-2023-36439.

Γενικά στατιστικά · Δενδρικός χάρτης

Δενδρικός χάρτης, που δείχνει την καταμέτρηση των δ/νσεων IPv4 και IPv6 που εντοπίστηκαν σε μια καθορισμένη ημερομηνία, με την ετικέτα CVE-2023-36439, όπου η καταμέτρηση ανά χώρα αναπαρίσταται αναλογικά.

Εάν κάνετε κλικ σε μια χώρα, εμφανίζεται μια ανάλυση προελεύσεων μαζί με γενικά στατιστικά που προέρχονται από το World Factbook της CIA.

Παράδειγμα: Εκτεθειμένες συσκευές πρωτοκόλλου CWMP

Γενικά στατιστικά · Χρονική αλληλουχία

Χρονική αλληλουχία ιστορικών δεδομένων 2 ετών (το μέγιστο διάστημα στο δημόσιο dashboard) – στην προκειμένη περίπτωση, για τη Σαουδική Αραβία, που δείχνει την καταμέτρηση των δ/νσεων IP εκτεθειμένων συσκευών πρωτοκόλλου CWMP που εντοπίζονται καθημερινά.

Σημείωση: Το γράφημα αυτό δείχνει μια τεράστια βελτίωση στον τομέα της έκθεσης πρωτοκόλλου CWMP, στα τέλη Ιανουαρίου 2023

Παράδειγμα: Παρουσίες MISP

Στατιστικά συσκευών IoT · Απεικόνιση · Γράφημα ράβδων

Κατά τη σάρωση, μπορεί να δακτυλοσκοπηθεί ένα πλήθος συσκευών και λύσεων λογισμικού. Το γράφημα αυτό δείχνει (σε λογαριθμική κλίμακα) την καταμέτρηση των δ/νσεων IP που εντοπίστηκαν καθημερινά κατά μέσον όρο, καθ‘ όλη τη διάρκεια του τελευταίου μήνα, με εκτελούμενες παρουσίες MISP.

Παράδειγμα: Κακοβούλως αξιοποιημένες τρωτότητες

Στατιστικά επιθέσεων: Τρωτότητες · Παρακολούθηση

Οι 100 κορυφαίες εντοπισθείσες κακοβούλως αξιοποιήσιμες τρωτότητες που δέχθηκαν απόπειρες επίθεσης (εκτός από εκείνες που παρακολουθεί το Shadowserver στα honeypot μας), αρχικά ταξινομημένες κατά την καταμέτρηση των μοναδικών επιτιθέμενων δ/νσεων IP καθ΄όλη τη διάρκεια της προηγούμενης ημέρας.

Εάν κάνετε κλικ στην επιλογή Χάρτης, μπορείτε να εναλλάσσεστε μεταξύ τύπων κεντρικού υπολογιστή «Προέλευση» και «Προορισμός» (δηλ. μεταξύ γεωτοποθεσίας επιτιθέμενης δ/νσης IP και γεωτοποθεσίας δ/νσης IP honeypot).

Σημείωση: Μια επιτιθέμενη γεωτοποθεσία δεν αντιπροσωπεύει απαραίτητα με ακρίβεια την τοποθεσία του ίδιου του επιτιθέμενου.

Παράδειγμα: Ερμηνεία συμβάντων

Χρήση του Dashboard προς διευκόλυνση της ερμηνείας συμβάντων: Ανώμαλη αύξηση των εκτεθειμένων συσκευών πρωτοκόλλου CWMP (πιθανολογούμενοι οικιακοί δρομολογητές της Huawei) στην Αίγυπτο, ακολουθούμενη από επιθέσεις Mirai που προέρχονται από την ίδια χώρα.

Σημείωση: Συνεργασία του Shadowserver με το αιγυπτιακό nCSIRT, για ειδοποίηση και επανόρθωση.

Στατιστικά συσκευών IoT · Χρονική αλληλουχία

Παρατήρηση αύξησης όγκου εκτεθειμένων συσκευών IoT, που ανακοινώθηκε στην αιγυπτιακή υποδομή στις 5 Ιανουαρίου 2023 (ή γύρω στην ημ/νία αυτή).

Στατιστικά συσκευών IoT · Δενδρικός χάρτης ανά προμηθευτή

Με βηματική κίνηση προς μεταγενέστερες ή προγενέστερες ημ/νίες, μπορείτε να δείτε συσκευές που είναι πιθανό να είναι πρόσφατα ορατές συσκευές Huawei από τις 5 Ιανουαρίου 2023.

Γενικά στατιστικά · Χρονική αλληλουχία

Συσχετισμένη αιχμή σε ανιχνεύσεις εκτεθειμένων συσκευών πρωτοκόλλου CWMP από σάρωση που συμφωνεί με την αιχμή της 5ης Ιανουαρίου 2023.

Πιθανολογούμενες προσβεβλημένες αιγυπτιακές συσκευές που εντοπίστηκαν από αισθητήρες honeypot του Shadowserver και εκκινούν επιθέσεις τύπου Mirai και «brute force».

Και οι αντίστοιχες επιθέσεις τύπου «Telnet Brute Force» που προέρχονται από αιγυπτιακές προσβεβλημένες συσκευές.

Η χρήση πολλαπλών προελεύσεων και ο συνδυασμός επιλογών «Ετικέτα» και «Σε αλληλοεπικάλυψη» επιτρέπει την απεικόνιση των παρατηρήσεων στο ίδιο γράφημα.

Παράδειγμα: Ειδικές αναφορές

Κατά καιρούς, το Shadowserver δημοσιεύει μεμονωμένες ειδικές αναφορές. Ανακοινώνουμε τα δεδομένα στο X (πρώην Twitter) και στην τοποθεσία web μας. Εάν, μετά από ένα συμβάν, θέλετε να μάθετε τις σχετικές ημ/νίες. ένας τρόπος είναι να χρησιμοποιήσετε το γράφημα «Χρονική αλληλουχία» και να αναζητήσετε ημ/νίες Ειδικών αναφορών. Κατόπιν, μπορείτε να μεταβείτε στις εν λόγω ημ/νίες μέσα σε άλλες αναπαραστάσεις που είναι καταλληλότερες για στατιστικά μίας ημέρας (όπως π.χ. χάρτες ή δενδρικούς χάρτες). Οι ειδικές αναφορές έχουν ως καθορισμένη προέλευση τον τύπο special (ειδικό) στο Dashboard.

Αναζήτηση Ειδικών αναφορών σε γράφημα Χρονικής αλληλουχίας:

Δενδρικός χάρτης για ένα παράδειγμα Ειδικής αναφοράς που βρέθηκε στις 29 Ιανουαρίου 2024:

Για μια λίστα Ειδικών αναφορών, ανατρέξτε στη λίστα αναφορών που βρίσκεται στην κύρια τοποθεσία web μας. Οι Ειδικές αναφορές περιέχουν τη λέξη «Special» στο όνομά τους.

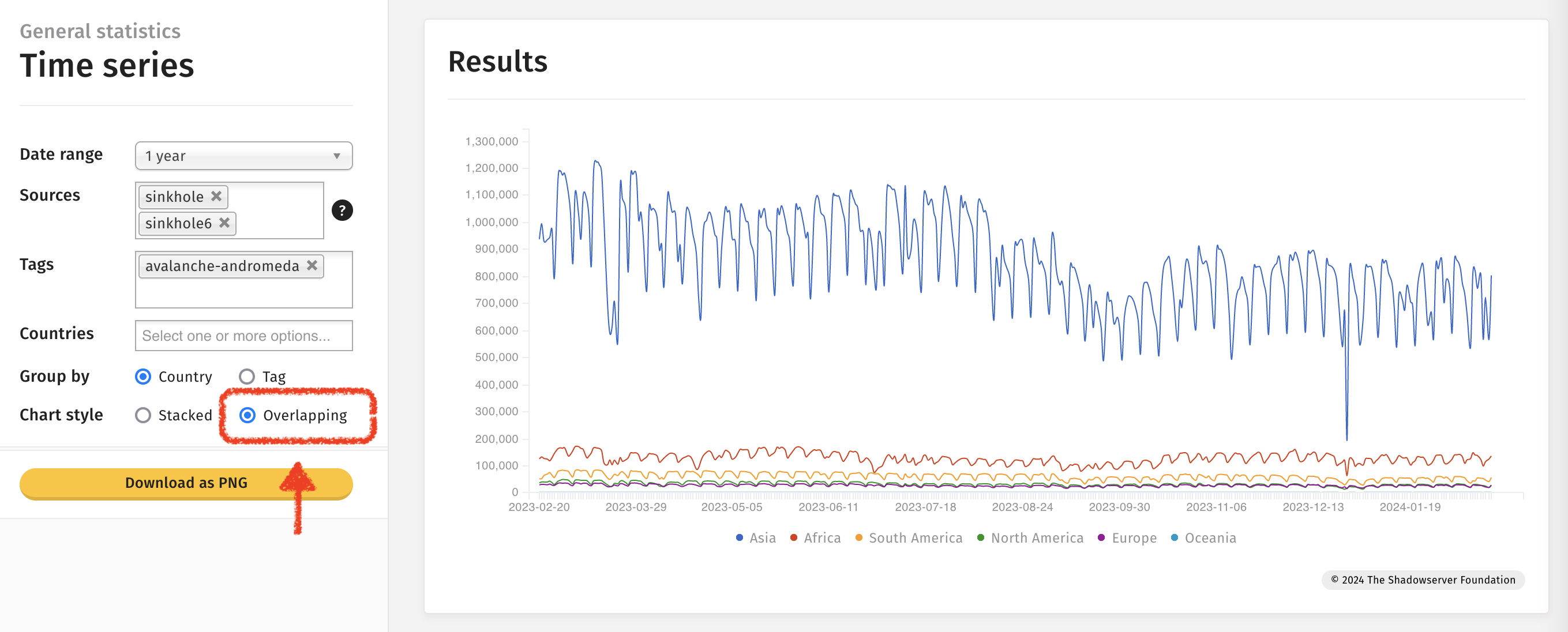

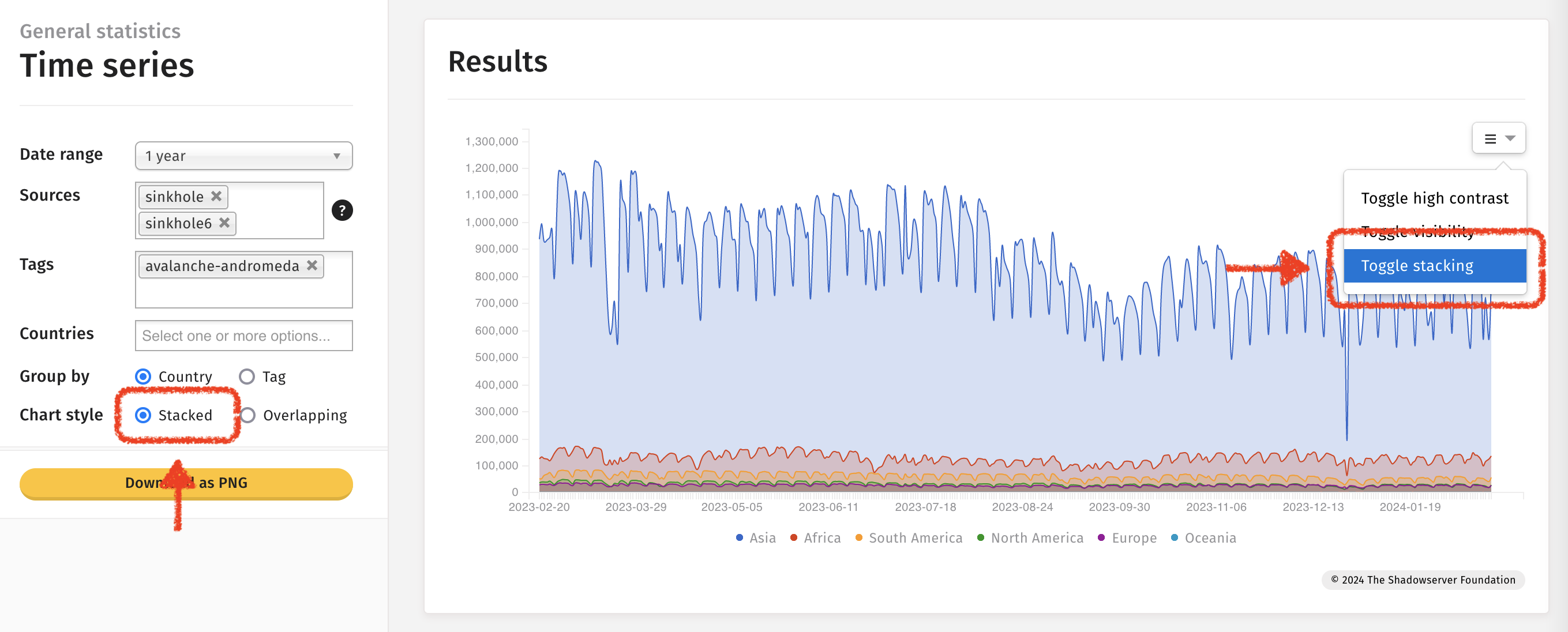

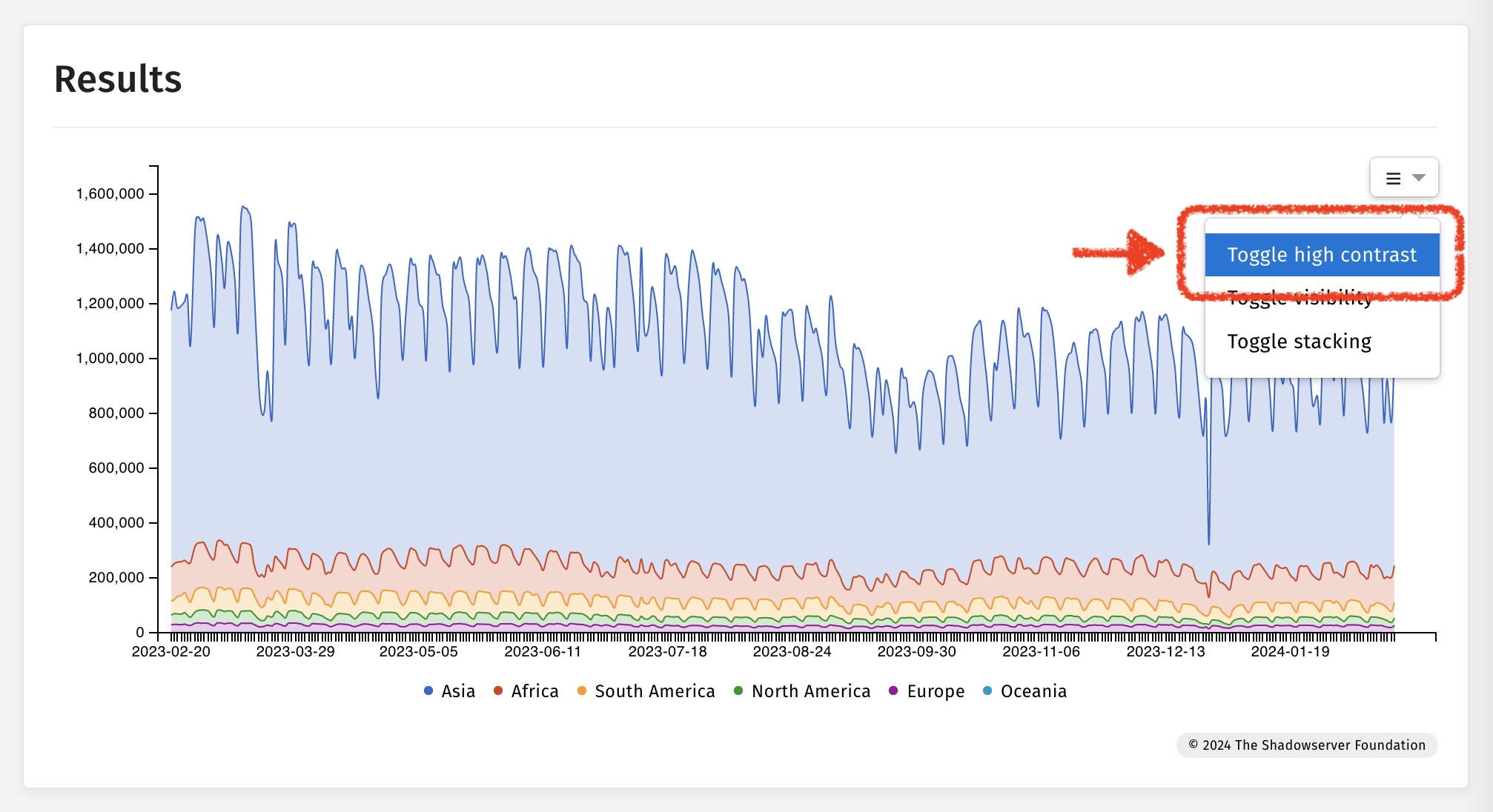

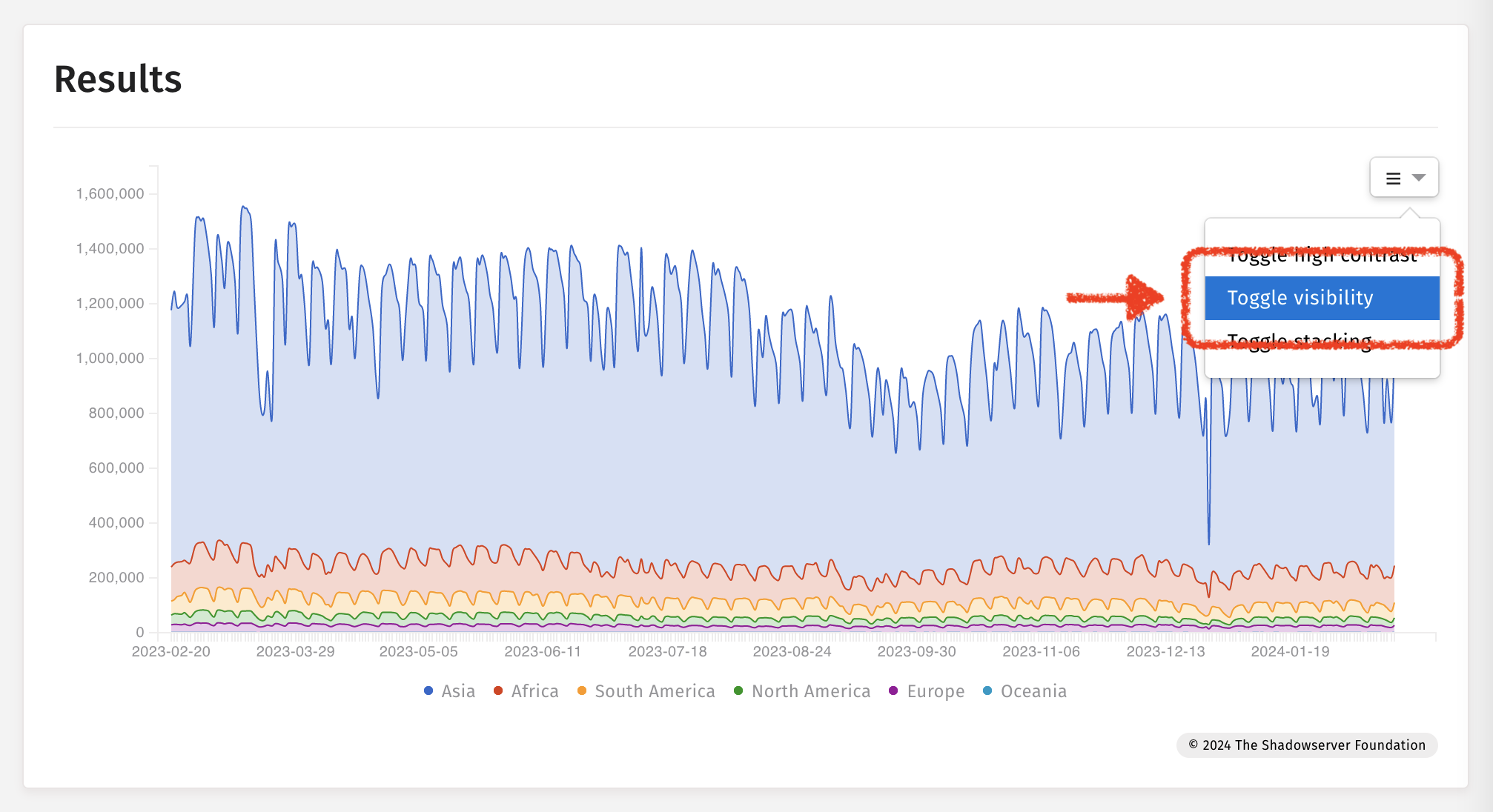

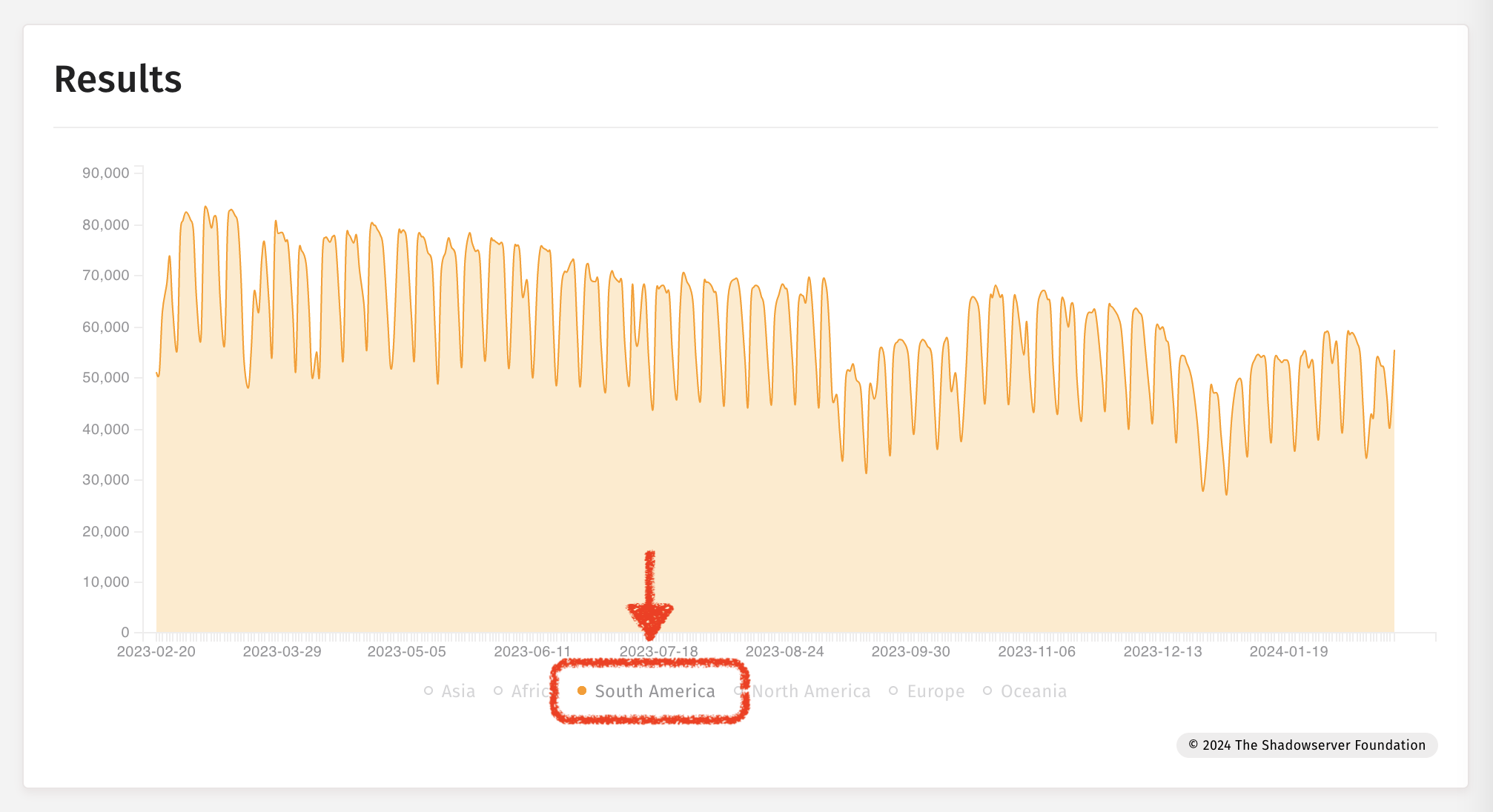

Παράδειγμα: Γραφήματα χρονικής αλληλουχίας

Εναλλαγή υψηλής αντίθεσης

Εναλλαγή εμφάνισης

Εναλλαγή επαλληλίας