Shadowserver verwendet Cookies, um Analysedaten zu sammeln. Dadurch können wir messen, wie die Seite genutzt wird und die Erfahrung für unsere Nutzer verbessern. Weitere Informationen über Cookies und wie Shadowserver sie verwendet, finden Sie in unserer Datenschutzerklärung. Wir benötigen Ihre Zustimmung, um Cookies auf diese Weise auf Ihrem Gerät zu verwenden.

Beispiel: Exchange-Server

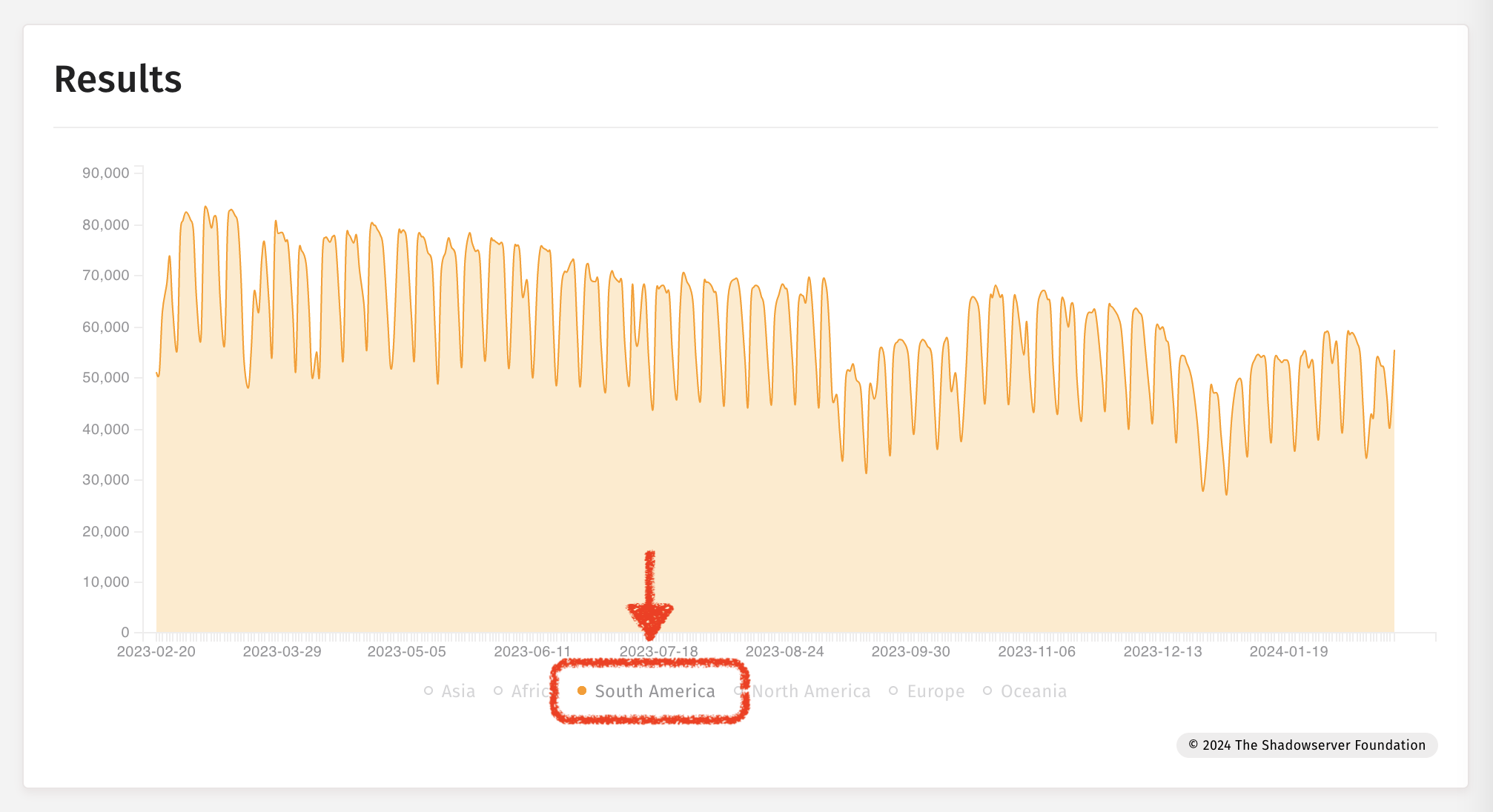

Allgemeine Statistik · Zeitreihen

Ein gestapeltes Diagramm, das die Anzahl der IPv4- und IPv6-Adressen zeigt, die in der vergangenen Woche jeden Tag global als antwortend erkannt wurden, gekennzeichnet als CVE-2023-36439.

Allgemeine Statistik · Visualisierung · Tabelle

Eine Tabelle, die die Anzahl der IPv4- und IPv6-Adressen anzeigt, die im Laufe des letzten TAGES global als antwortend erkannt wurden, gekennzeichnet als CVE-2023-36439.

Allgemeine Statistik · Kacheldiagramm

Ein Kacheldiagramm, das die Anzahl der an einem bestimmten Datum entdeckten IPv4- und IPv6-Adressen anzeigt, gekennzeichnet mit CVE-2023-36439. Dabei wird die Anzahl pro Land proportional dargestellt.

Wenn Sie auf ein Ländersegment klicken, erhalten Sie eine Aufschlüsselung der Quellen sowie allgemeine Statistiken, die dem CIA World Factbook entnommen wurden.

Beispiel: Exponierte CWMP-Geräte

Allgemeine Statistik · Zeitreihen

Eine Zeitleiste mit historischen Daten aus 2 Jahren (die maximale Zeitspanne im öffentlichen Dashboard) – in diesem Fall für Saudi-Arabien – die die Anzahl der täglich erkannten IP-Adressen von exponierten CWMP-Geräten zeigt.

Hinweis: Diese Grafik zeigt eine deutliche Verbesserung der CWMP-Exposition Ende Januar 2023

Beispiel: MISP-Instanzen

IoT-Gerätestatistiken · Visualisierung · Balkendiagramm

Eine Reihe von Geräten und Softwarelösungen können beim Scannen mit einem Fingerprint versehen werden. Dieses Diagramm zeigt (auf einer logarithmischen Skala) die Anzahl der IP-Adressen, die im Durchschnitt jeden Tag im letzten Monat mit laufenden MISP-Instanzen erkannt wurden.

Beispiel: Ausgenutzte Sicherheitslücken

Angriffsstatistiken: Sicherheitslücken · Überwachung

Die Top 100 entdeckten und versuchten ausnutzbaren Sicherheitslücken (von denen, die Shadowserver in unseren Honeypots überwacht), zunächst sortiert nach der Anzahl der eindeutigen angreifenden IPs im Laufe des letzten Tages.

Wenn Sie auf die Option „Karte“ klicken, können Sie zwischen den Host-Typen „Quelle“ und „Ziel“ wechseln (d. h. angreifende IP-Geolokalisierung vs. Honeypot-IP-Geolokalisierung).

Hinweis: Eine angreifende Geolokalisierung kann, muss aber nicht unbedingt den Standort des Angreifers selbst darstellen.

Beispiel: Auslegung von Ereignissen

Verwenden Sie das Dashboard, um die Ereignisse zu interpretieren: Anomaler Anstieg von exponierten CWMP-Geräten (vermutlich Huawei-Heimrouter) in Ägypten, gefolgt von Mirai-Angriffen, die aus demselben Land stammen.

Hinweis: Shadowserver arbeitete mit dem ägyptischen nCSIRT zusammen, um über das Problem zu benachrichtigen und es zu beheben.

IoT-Gerätestatistiken · Zeitreihen

Beobachtung des Anstiegs des Volumens der exponierten IoT-Geräte, die in der ägyptischen Infrastruktur am/um den 05.01.2023 angekündigt wurden.

IoT-Gerätestatistiken · Kacheldiagramm nach Hersteller

Wenn Sie die Daten rückwärts und vorwärts durchgehen, zeigt dies Geräte ab dem 05.01.2023, die wahrscheinlich neu sichtbare Huawei-Geräte sind.

Allgemeine Statistik · Zeitreihen

Der damit verbundene Höchststand bei den exponierten CWMP-Erkennungen beim Scannen stimmt mit dem Höchststand vom 05.01.2023 überein.

Die Shadowserver-Honeypot-Sensoren identifizierten mutmaßlich kompromittierte ägyptische Geräte, die Mirai- und Brute-Force-Angriffe starten.

Und entsprechende Telnet Brute-Force-Angriffe, die von kompromittierten ägyptischen Geräten ausgehen.

Durch die Verwendung mehrerer Quellen und Auswahl der Optionen „Tag“ und „Überlappen“ können die Beobachtungen im selben Diagramm dargestellt werden.

Beispiel: Sonderberichte

Gelegentlich veröffentlicht Shadowserver einmalige Sonderberichte. Wir kündigen die Daten auf X/Twitter und auf unserer Website an – aber nach dem Ereignis möchten Sie vielleicht die relevanten Daten wissen. Eine Möglichkeit, die Daten zu finden, ist die Verwendung des Zeitreihen-Diagramms, in dem Sie nach den Daten des Sonderberichts suchen – und dann können Sie diese Daten in andere Darstellungen übertragen, die sich besser für Einzel-Tages-Statistiken eignen (wie Karten oder Kacheldiagramme). Bei Sonderberichten ist die Quelle auf dem Dashboard auf special eingestellt.

Suche nach Sonderberichten in einem Zeitreihen-Diagramm:

Kacheldiagramm für ein Beispiel eines Sonderberichts gefunden am 29.01.2024:

Eine Liste der Sonderberichte finden Sie in der Liste der Berichte auf unserer Hauptwebsite. Sonderberichte tragen den Zusatz „Special“ in ihrem Namen.

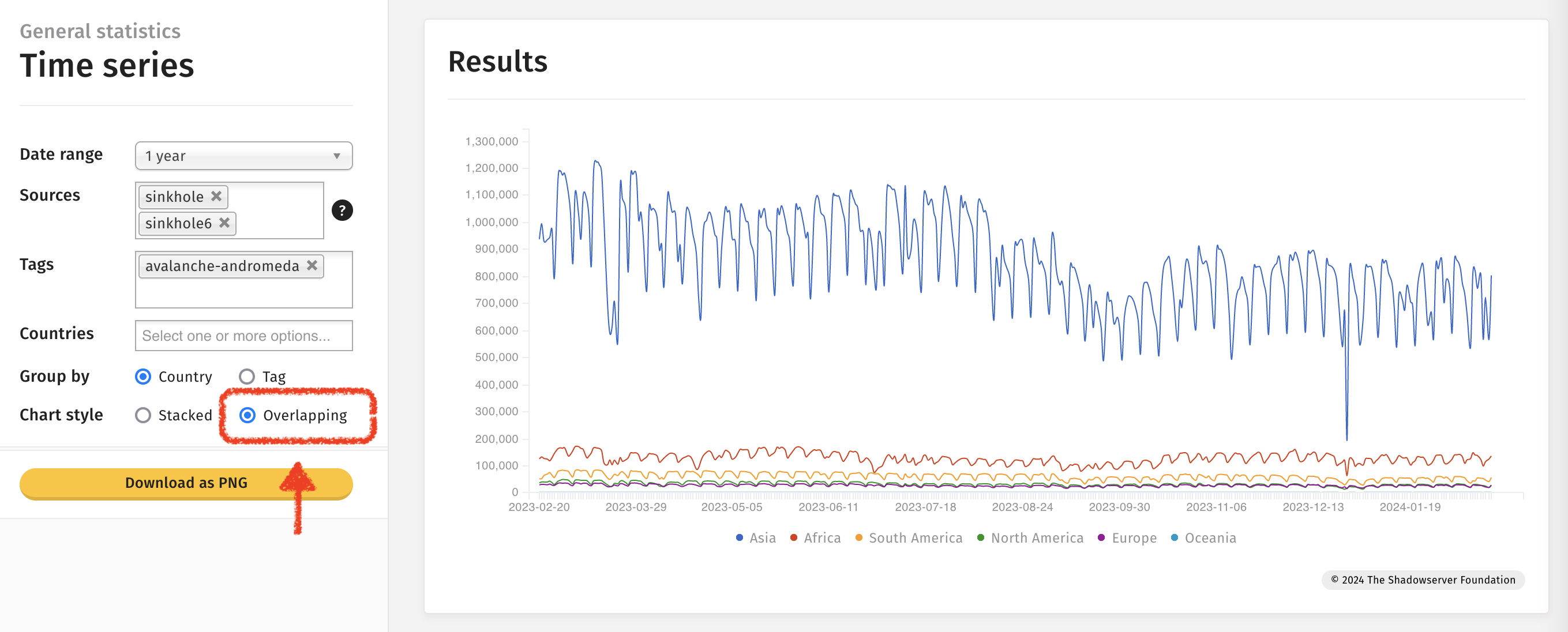

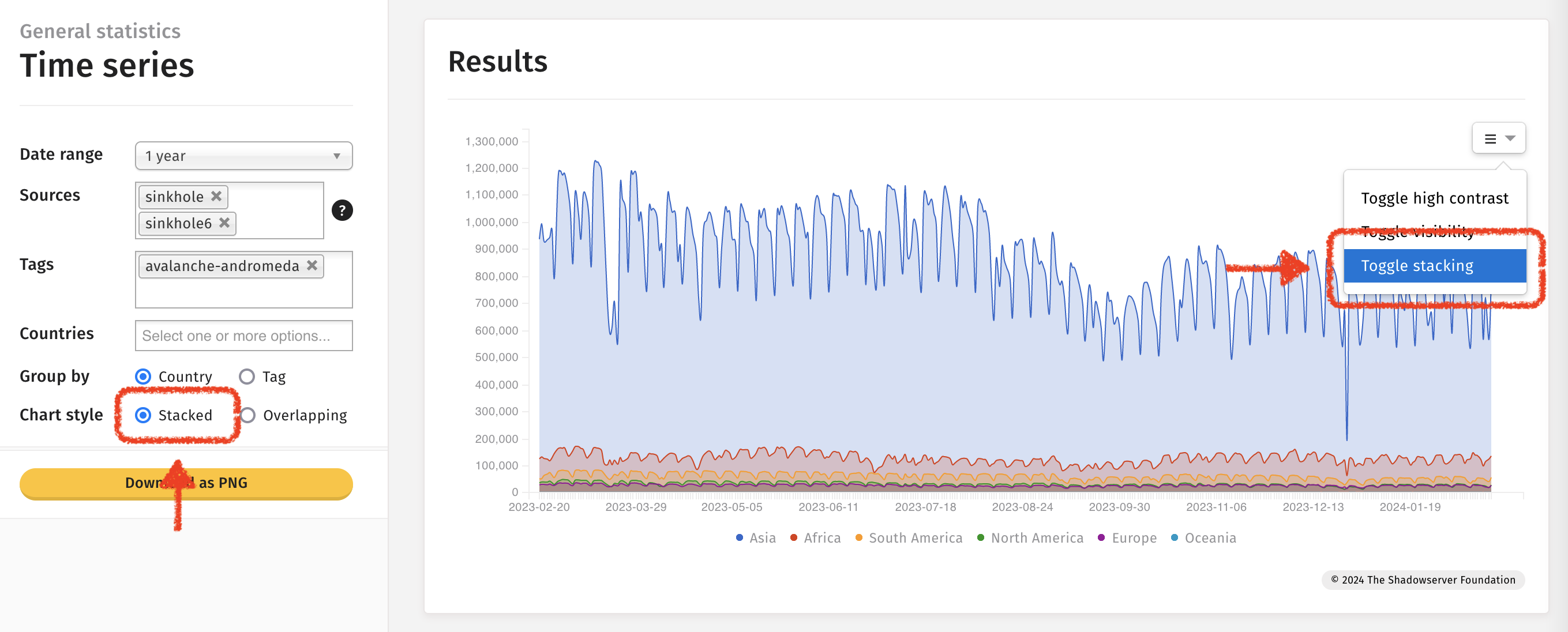

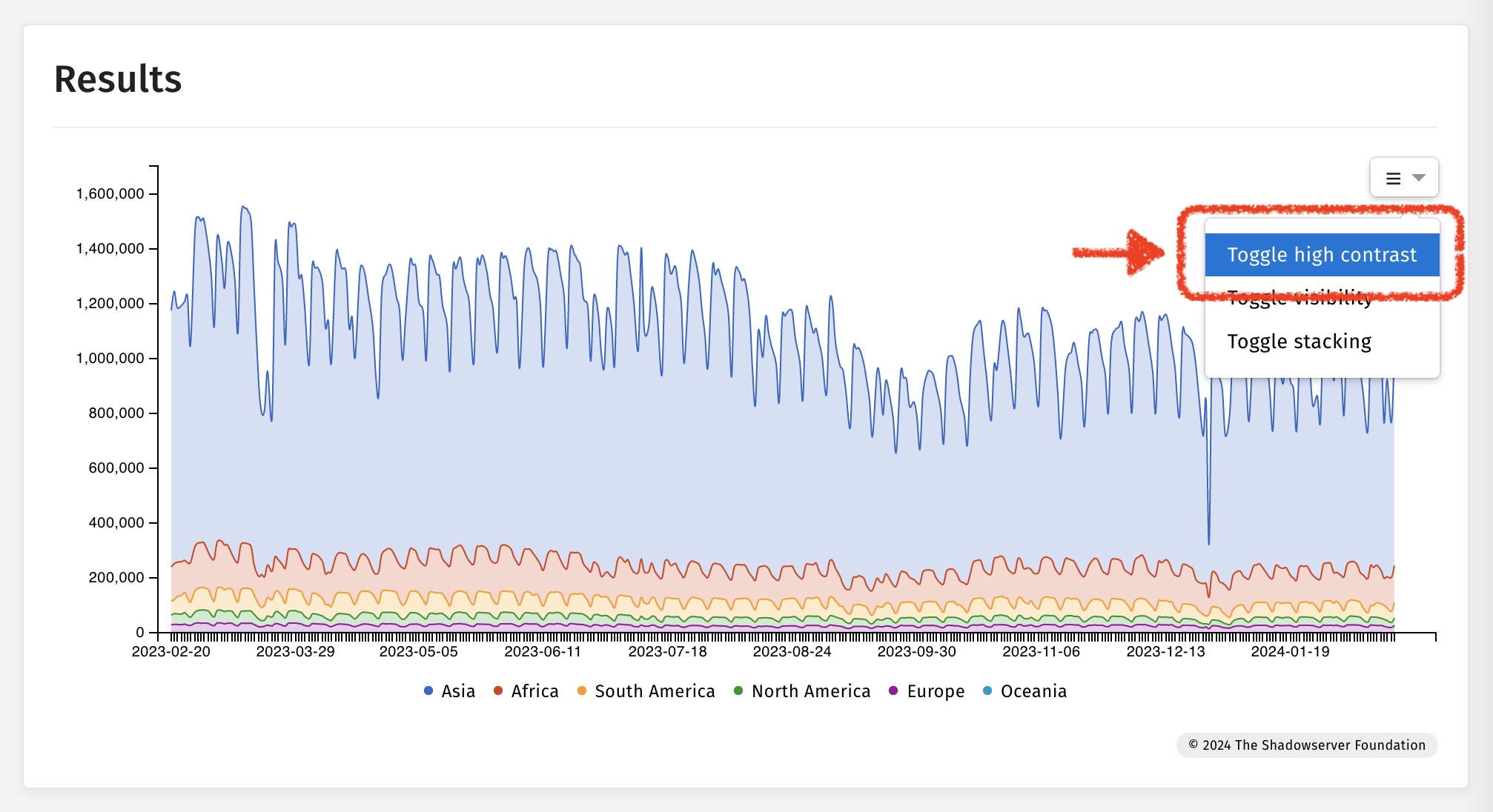

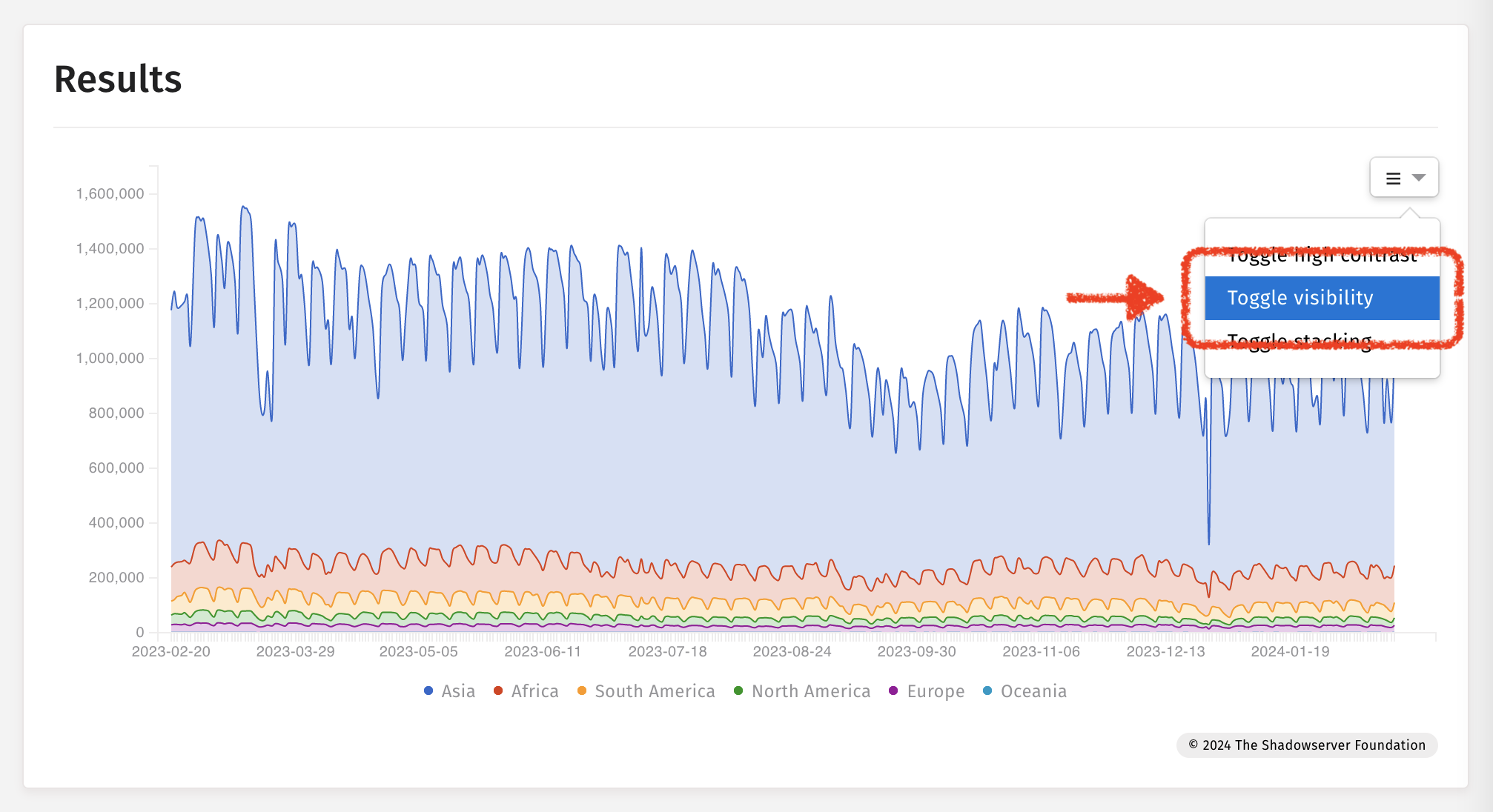

Beispiel: Zeitserien-Diagramme

Hohen Kontrast umschalten

Umschalten der Sichtbarkeit

Umschalten der Stapelung