Shadowserver utilise des cookies pour collecter des données analytiques. Ceci nous permet de mesurer la manière dont le site est utilisé et améliorer l’expérience de nos utilisateurs. Pour plus d’informations concernant les cookies et la manière dont Shadowserver les utilise, consultez notre politique de confidentialité. Nous avons besoin de votre consentement pour utiliser des cookies de cette façon sur votre appareil.

Exemple: Serveurs d’échange

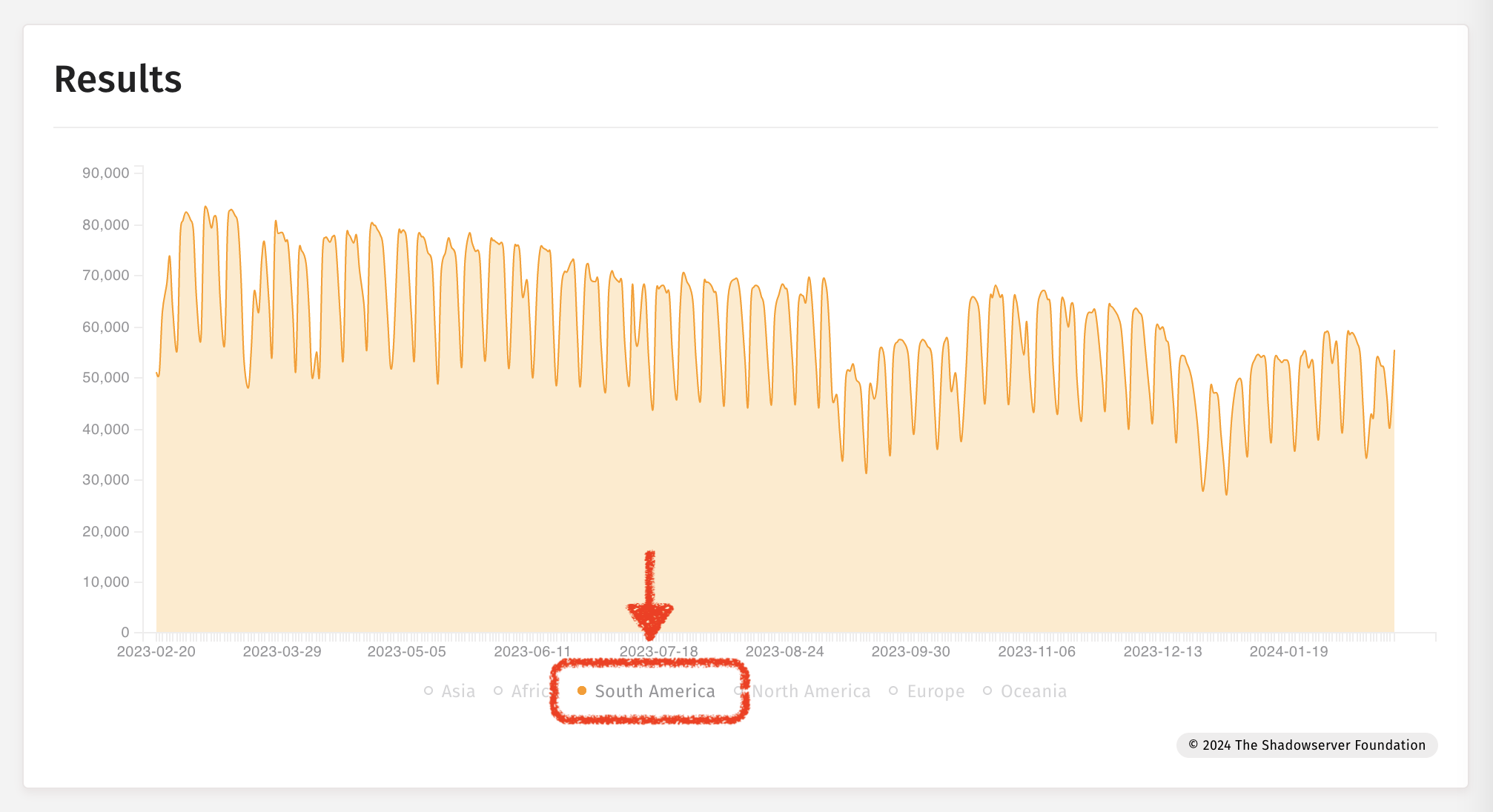

Statistiques générales · Séries chronologiques

Graphique empilé montrant le nombre d’adresses IPv4 et IPv6 détectées répondant chaque jour au cours de la semaine passée, mondialement, balisées comme CVE-2023-36439.

Statistiques générales · Visualisation · Tableau

Tableau montrant le nombre d’adresses IPv4 et IPv6 détectées répondant chaque jour au cours de la journée passée, mondialement, balisées comme CVE-2023-36439.

Statistiques générales · Carte d’arborescence

Carte d’arborescence montrant le nombre d’adresses IPv4 et IPv6 détectées à une date fixée, balisées comme CVE-2023-36439, avec le nombre par pays représenté proportionnellement.

Cliquez sur un segment de pays pour obtenir une ventilation des sources ainsi que des statistiques générales provenant du CIA world factbook.

Exemple: Appareils CWMP exposés

Statistiques générales · Séries chronologiques

Chronologie montrant « 2 ans » de données historiques (portée maximum d’un tableau de bord public) - dans ce cas, pour l’Arabie saoudite, démontrant le nombre d’adresses IP d’appareils CWMP exposées détectées chaque jour.

Remarque : ce graphique montre une nette amélioration en termes d’exposition CWMP à la fin janvier 2023

Exemple: Instances MISP

Statistiques d’appareil IdO · Visualisation · Graphique à barres

Plusieurs appareils et solutions logicielles peuvent être marqués d’une empreinte au cours du balayage. Ce graphique montre (à une échelle logarithmique) le nombre d’adresses IP détectées chaque jour en moyenne, au cours du mois dernier, avec MISP des instances en cours d’exécution.

Exemple: Vulnérabilités exploitées

Statistiques d’attaque : vulnérabilités · Surveillance

Les 100 principales vulnérabilités exploitables tentées détectées (parmi celles que Shadowserver surveille dans nos honeypots), initialement triées par nombre d’IP malveillantes uniques au cours de la journée passée.

Cliquer sur l’option de carte permet à l’utilisateur de permuter entre les types d’hôtes « source » et « destination » (c.-à-d. géolocalisation IP malveillante / géolocalisation IP de honeypot).

Remarque : une géolocalisation malveillante peut ou non représenter précisément la localisation des attaquants eux-mêmes.

Exemple: Événements d’interprétation

Utilisation du tableau de bord pour faciliter l’interprétation des événements : augmentation anormale des appareils CWMP exposés (routeurs domestiques Huawei supposés) en Égypte, suivie d’attaques Mirai provenant du même pays.

Remarque : Shadowserver a travaillé avec la nCSIRT (équipe d’intervention en cas d’incident informatique) égyptienne pour la notification et la rectification des problèmes.

Statistiques d’appareil IdO · Séries chronologiques

Observation d’une augmentation de volume des appareils IdO exposés annoncée sur l’infrastructure égyptienne le ou aux alentours du 05/01/2023.

Statistiques d’appareil IdO · Carte d’arborescence par fournisseur

Quand on recule et on avance dans les dates, on observe des dispositifs susceptibles d’être des appareils Huawei nouvellement visibles à partir du 05/01/2023.

Statistiques générales · Séries chronologiques

Le pic associé pour les détections de protocole CWMP exposé relevé sur le balayage correspond au pic du 05/01/2023.

Les capteurs honeypot Shadowserver ont identifié des appareils compromis égyptiens suspectés lançant des attaques Mirai et par force brute.

Et des attaques par force brute Telnet correspondantes émanant d’appareils compromis égyptiens.

L’utilisation de sources multiples et la sélection d’options de balise et de chevauchement permettent de représenter les observations sur le même graphique.

Exemple: Rapports spéciaux

Shadowserver publie parfois des rapports spéciaux uniques. Nous annonçons les données sur X/Twitter et notre site Web - mais après l’événement il se peut que vous souhaitiez connaître les dates pertinentes. Un moyen de trouver les dates consiste à utiliser le graphique de séries chronologiques en recherchant des dates de rapports spéciaux - puis vous pouvez transférer ces dates dans d’autres représentations mieux adaptées aux statistiques quotidiennes simples (comme des cartes ou des cartes d’arborescence). Les rapports spéciaux présentent une source définie sur special sur le tableau de bord.

Recherche de rapports spéciaux sur un graphique de séries chronologiques :

Carte d’arborescence pour un exemple de rapport spécial du 29/01/2024 :

Pour une liste des rapports spéciaux, veuillez consulter la liste des rapports sur notre site Web principal. « Special » figurera dans le nom des rapports spéciaux.

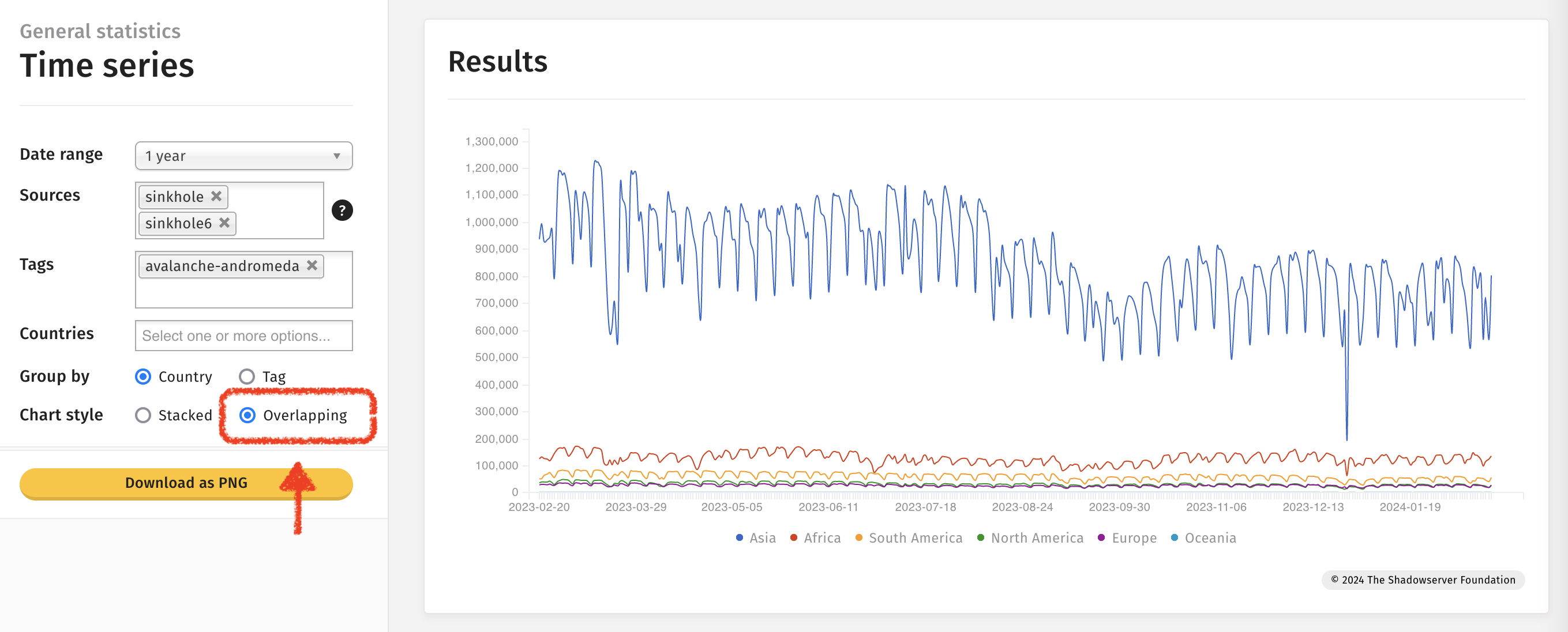

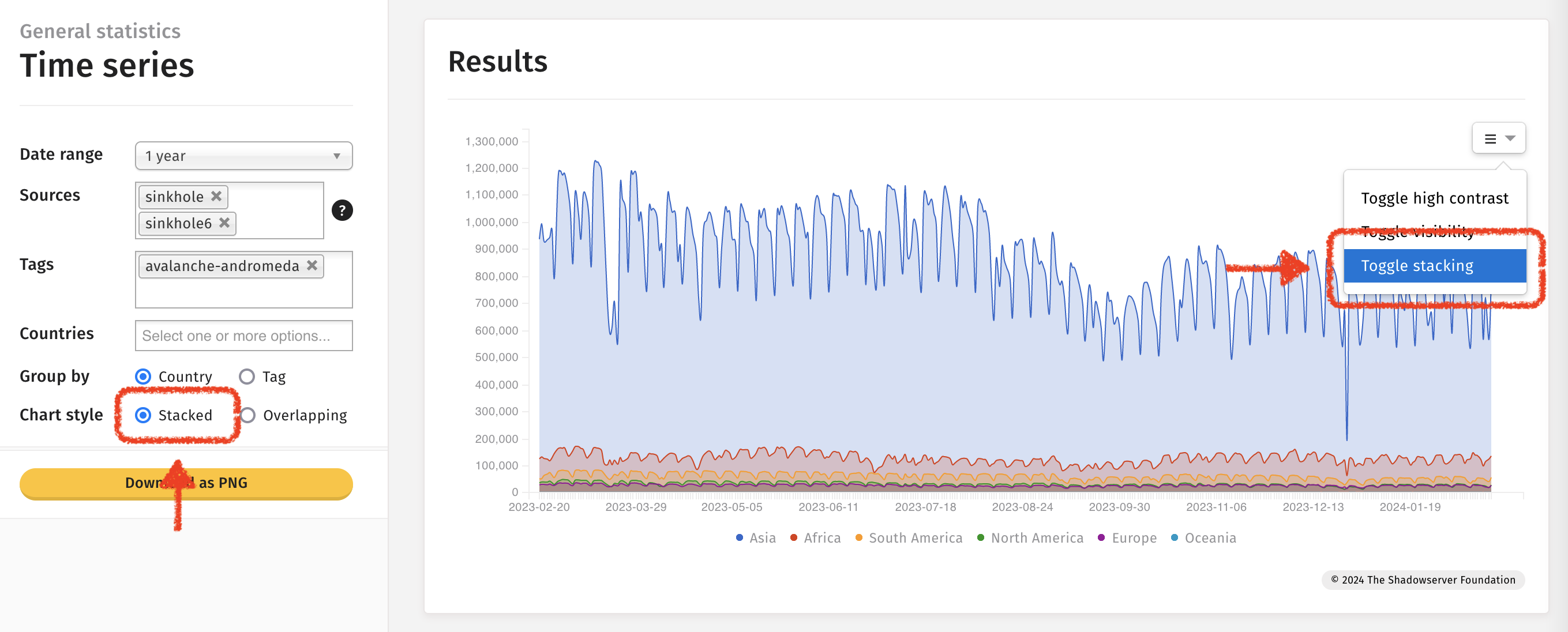

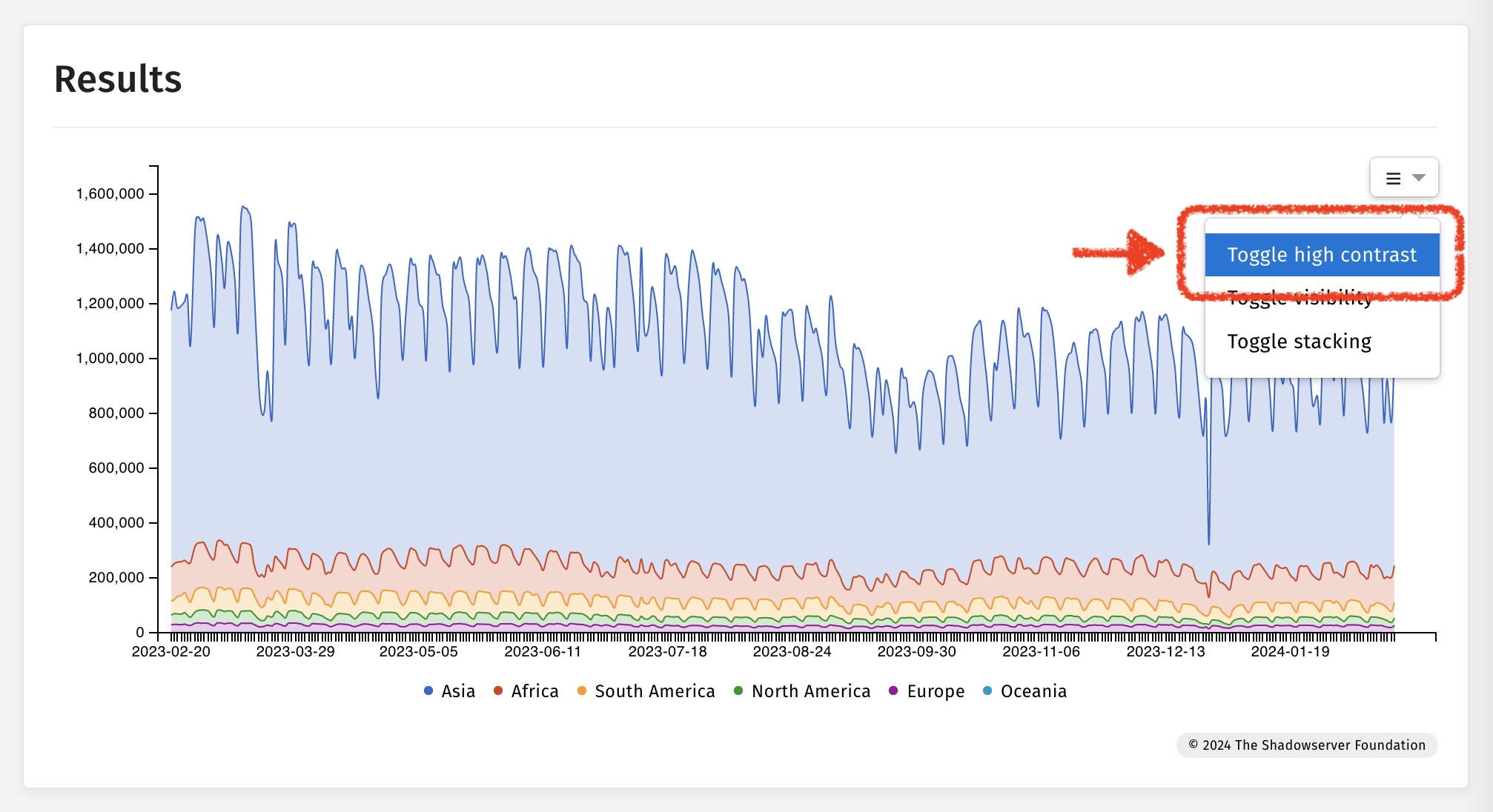

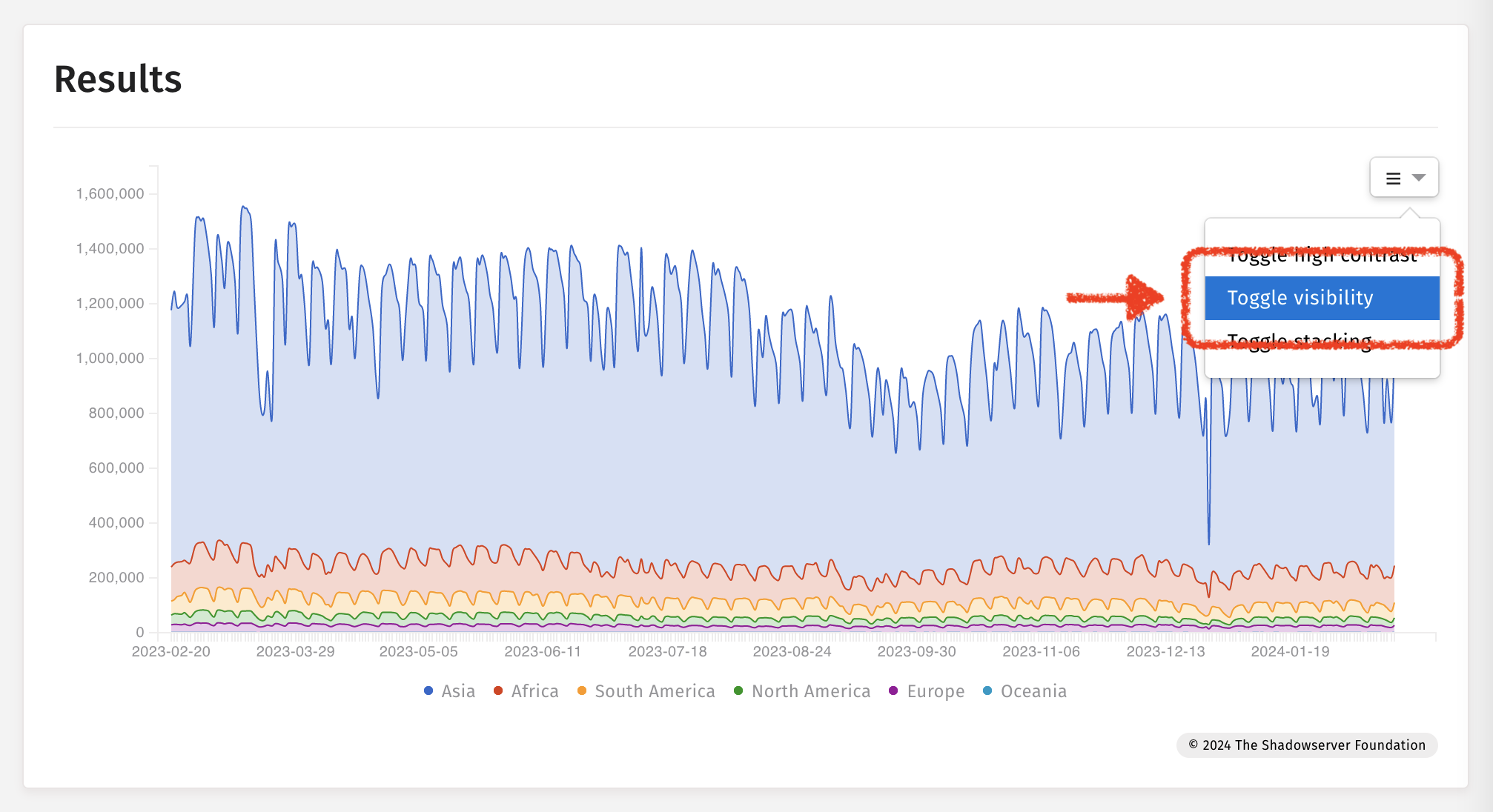

Exemple: Graphiques de séries chronologiques

Passer en contraste élevé

Changer la visibilité

Changer l’empilage