O Shadowserver utiliza cookies para recolher análises. Isso permite medir a forma como o site é utilizado e melhorar a experiência dos nossos utilizadores. Para obter mais informações sobre cookies e como o Shadowserver os utiliza, consulte a nossa política de privacidade. Necessitamos do seu consentimento para utilizar cookies desta forma no seu dispositivo.

Exemplo: Servidores Exchange

Estatísticas gerais · Série temporal

Um gráfico empilhado que mostra o número de endereços IPv4 e IPv6 detetados que responderam todos os dias durante a semana passada, globalmente, marcados como CVE-2023-36439.

Estatísticas gerais · Visualização · Tabela

Uma tabela que mostra o número de endereços IPv4 e IPv6 detetados que responderam todos os dias no último DIA, globalmente, marcados como CVE-2023-36439.

Estatísticas gerais · Mapa de árvore

Um mapa de árvore que mostra o número de endereços IPv4 e IPv6 detetados numa data definida, marcados como CVE-2023-36439, com o número por país representado proporcionalmente.

Clicar no segmento de um país fornece uma análise das fontes, além de estatísticas gerais provenientes do livro de fatos mundiais da CIA.

Exemplo: Dispositivos CWMP expostos

Estatísticas gerais · Série temporal

Uma linha do tempo que mostra dados históricos de 2 anos (o intervalo máximo no painel público) - neste caso, para a Arábia Saudita, demonstrando o número de endereços IP de dispositivos CWMP expostos detetados a cada dia.

Nota: este gráfico mostra uma grande melhoria em termos de exposição ao CWMP no final de janeiro de 2023

Exemplo: Instâncias MISP

Estatísticas de dispositivos IoT · Visualização · Gráfico de barras

Vários dispositivos e soluções de software podem receber impressões digitais durante a digitalização. Este gráfico mostra (em escala logarítmica) o número de endereços IP detetados em média todos os dias, durante o último mês, com instâncias MISP em execução.

Exemplo: Vulnerabilidades exploradas

Estatísticas de ataque: vulnerabilidades · Monitorização

As 100 principais tentativas detetadas de vulnerabilidades exploráveis (dos monitores Shadowserver nos nossos honeypots), inicialmente classificadas por número de IPs de ataque exclusivos no dia anterior.

Clicar na opção Mapa permite que o utilizador alterne entre os tipos de host “Fonte” e “Destino” (ou seja, atacar a geolocalização de IP versus a geolocalização de IP do honeypot).

Nota: uma geolocalização de ataque pode ou não representar com precisão a localização do próprio invasor.

Exemplo: Interpretar eventos

Utilizando o painel para ajudar a interpretar eventos: aumento anómalo de dispositivos CWMP expostos (supostos routers domésticos da Huawei) no Egito, seguido por ataques Mirai originários do mesmo país.

Nota: o Shadowserver trabalhou com o nCSIRT egípcio para notificar e resolver.

Estatísticas de dispositivos IoT · Série temporal

Observação do aumento no volume de dispositivos IoT expostos anunciado na infraestrutura egípcia por volta de 05/01/2023.

Estatísticas de dispositivos IoT · Mapa de árvore por fornecedor

Retroceder e avançar nas datas mostra que os dispositivos provavelmente serão dispositivos Huawei visíveis recentemente a partir de 05/01/2023.

Estatísticas gerais · Série temporal

Aumento associado nas deteções de CWMP expostas da análise correspondente ao pico de 05/01/2023.

Os sensores honeypot do Shadowserver identificaram dispositivos egípcios suspeitos de comprometimento, lançando ataques Mirai e de força bruta.

E ataques de força bruta Telnet correspondentes provenientes de dispositivos egípcios comprometidos.

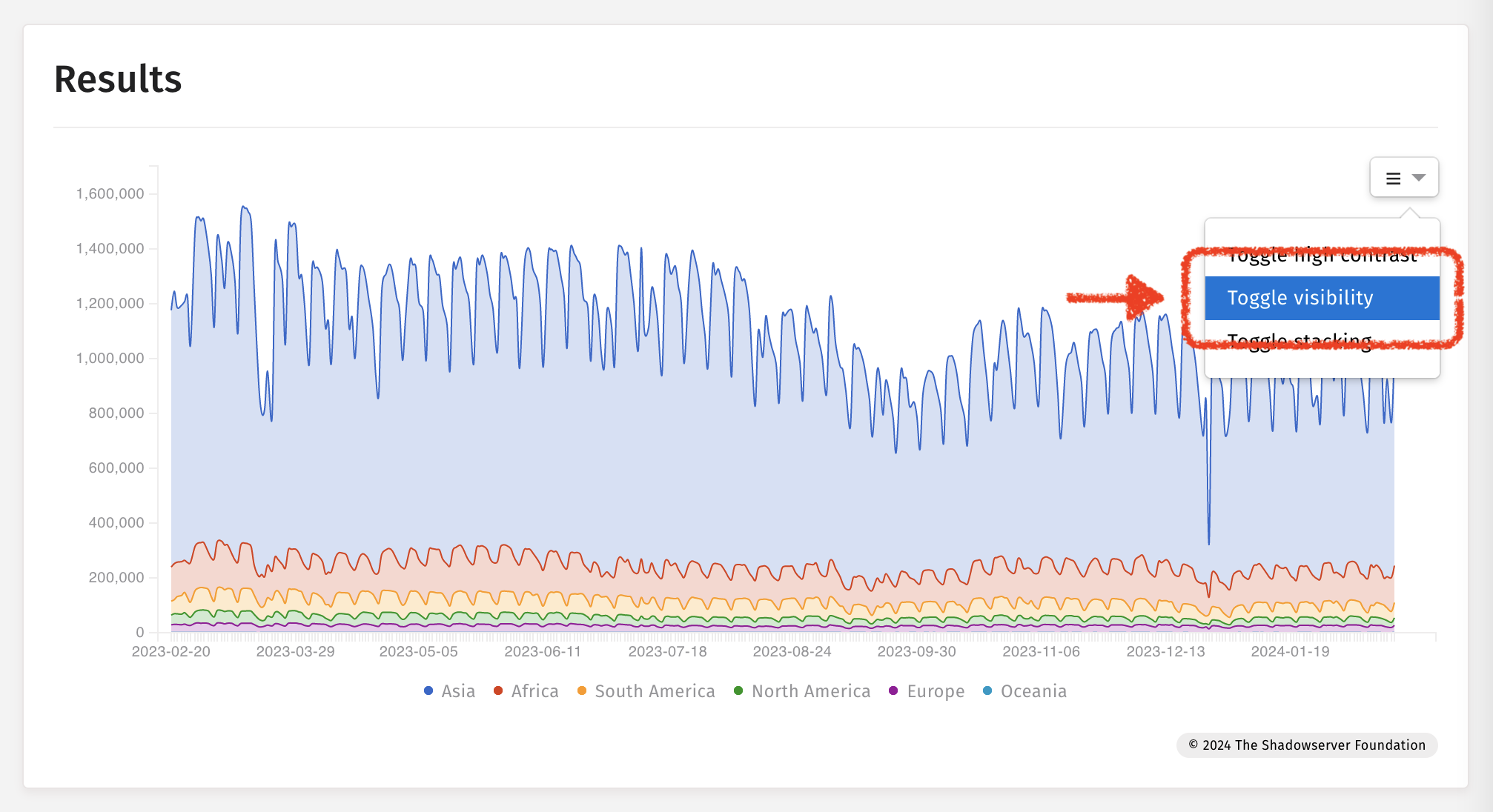

Utilizar múltiplas fontes e selecionar as opções Tag e Sobreposição permite que as observações sejam renderizadas no mesmo gráfico.

Exemplo: Relatórios especiais

Ocasionalmente, o Shadowserver publica relatórios especiais únicos. Anunciamos os dados no X/Twitter e no nosso site - mas depois do evento pode querer saber as datas relevantes. Uma maneira de encontrar as datas é usar o gráfico de série temporal procurando as datas dos relatórios especiais - e então pode transferir essas datas para outras representações mais adequadas às estatísticas de um único dia (como mapas ou mapas de árvores). Os relatórios especiais têm a origem definida como special no painel.

Procurar relatórios especiais num gráfico de série temporal:

Mapa de árvore para um exemplo de relatório especial encontrado em 29/01/2024:

Para obter uma lista de relatórios especiais, consulte a lista de relatórios no nosso site principal. Os relatórios especiais terão “Especial” no seu nome.

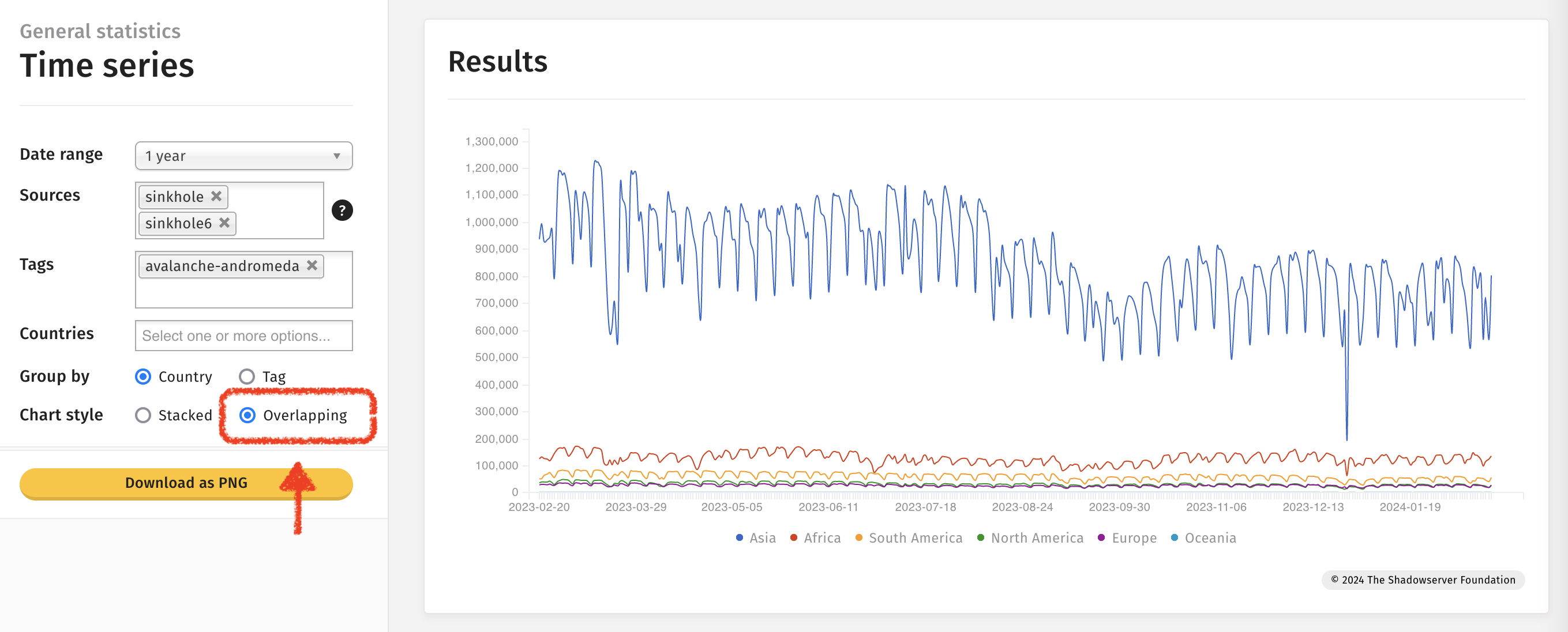

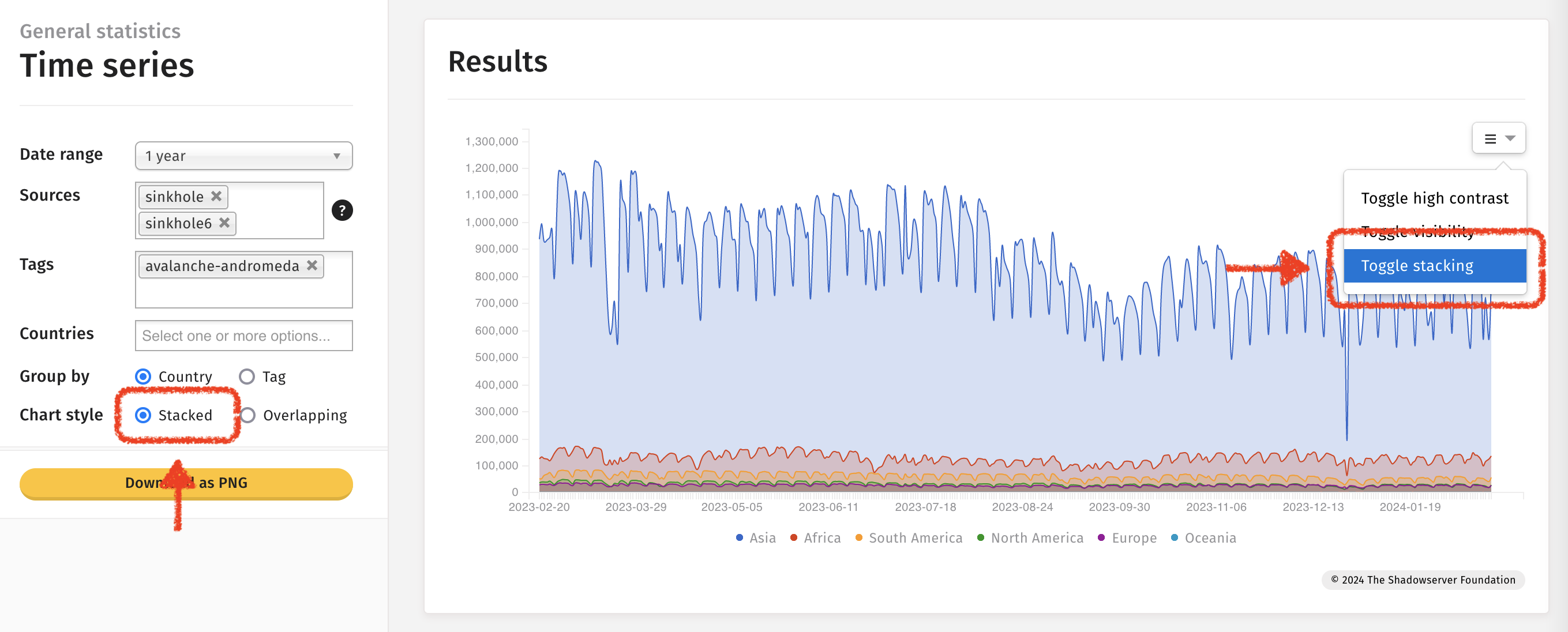

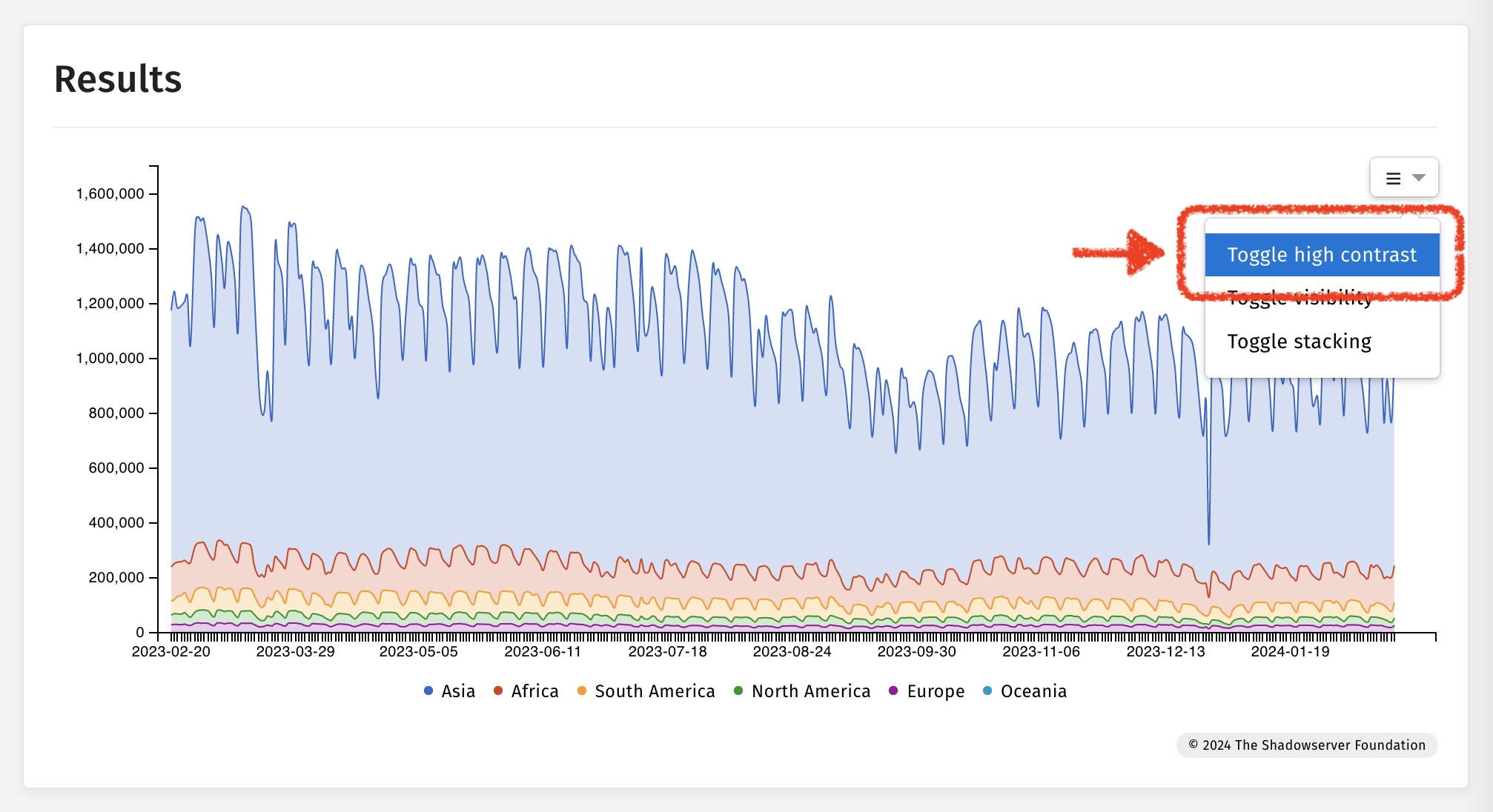

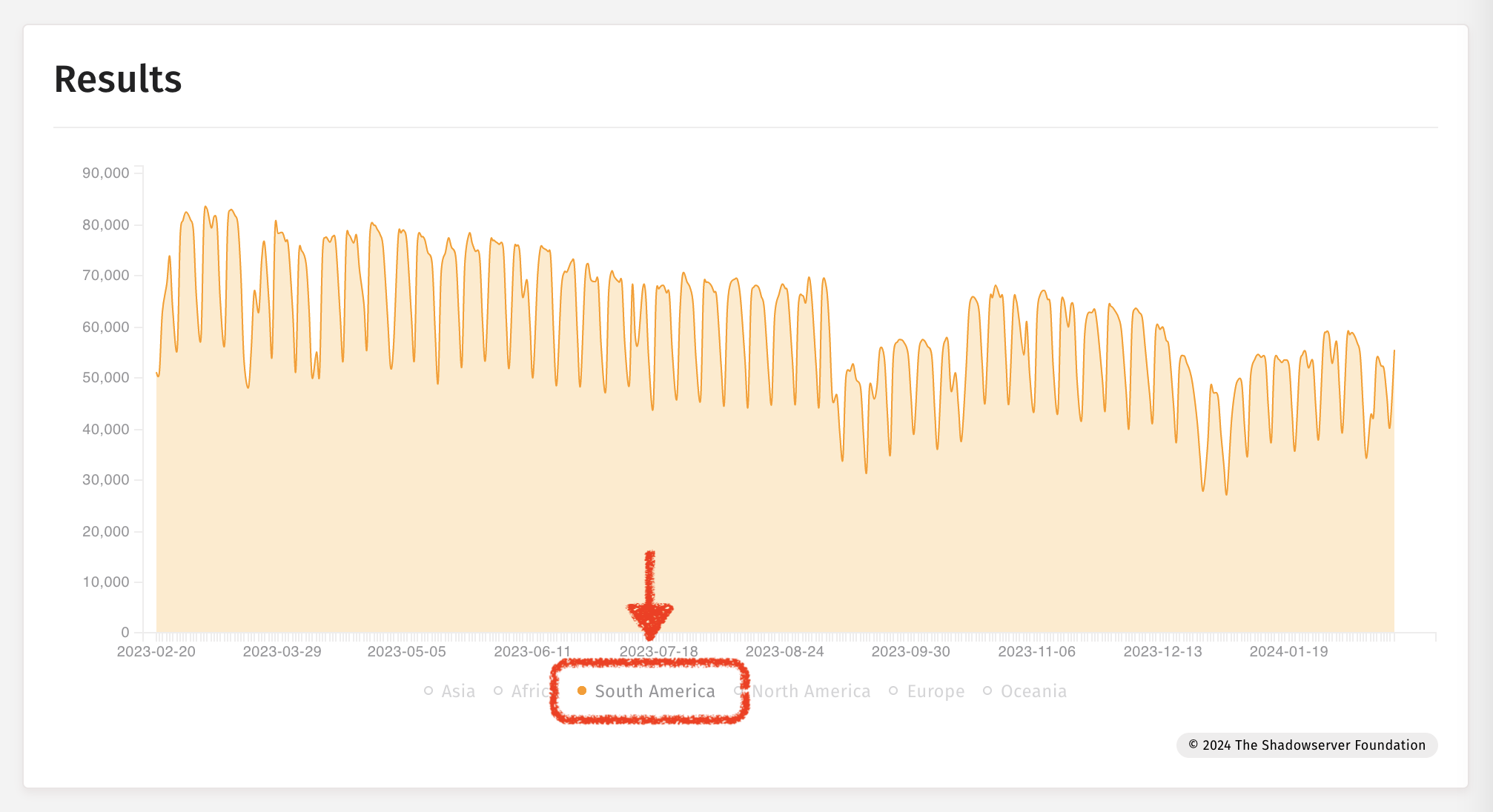

Exemplo: Gráficos de série temporal

Alternar alto contraste

Alternar visibilidade

Alternar empilhamento