例: Exchangeサーバー

統計全般 · 時系列

世界で過去1週間において1日間に応答が検出されたIPv4およびIPv6アドレス数を示す積上げグラフ(タグ:CVE-2023-36439)。

統計全般 · 視覚化 · 表

世界で前日1日間に応答が検出されたIPv4およびIPv6アドレス数を示す表(タグ:CVE-2023-36439)。

統計全般 · ツリーマップ

設定された日付に検出されたIPv4およびIPv6アドレス数を示すツリーマップ(タグ:CVE-2023-36439)。国ごとの件数に比例させて表示。

国セグメントをクリックすると、ソースの概要やCIA world factbook(CIAワールドファクトブック)からの統計全般を確認できます。

例: 公開されたCWMPデバイス

統計全般 · 時系列

2年間分の履歴データを示すタイムライン(パブリックダッシュボードの最長期間)。サウジアラビアのこのケースは、毎日検出される公開CWMPデバイスのIPアドレス数を示しています。

注:このグラフは、2023年1月の終わり頃にCWMP露出に関して大きな改善が見られたことを示しています

例: MISPインスタンス

IoTデバイス統計 · 視覚化 · 棒グラフ

スキャン中、多数のデバイスおよびソフトウェアソリューションのフィンガープリンティングを行うことができます。このグラフ(対数目盛)は、MISPインスタンスを実行し、過去1ヵ月間に検出された日平均IPアドレス数を示しています。

例: 悪用された脆弱性

攻撃統計:脆弱性 · モニタリング

(Shadowserverがハニーポットで監視した脆弱性のうち)悪用の試行が検出された脆弱性上位100は、最初は前日の固有のIP攻撃数でソートされます。

マップオプションをクリックすると、「ソース」と「宛先」ホストタイプ(攻撃元のIPジオロケーション vs ハニーポットのIPジオロケーション)をスワップできます。

注:攻撃元のジオロケーションは、攻撃者のロケーションを正確に表す場合も表さない場合もあります。

例: イベントの解釈

ダッシュボードを使用してイベントを解釈できます:エジプトにおいて、公開されたCWMPデバイス(ファーウェイ製家庭向けルーターと考えられる)の異常な増加が見られ、同じ国を攻撃元とするMirai攻撃が続きます。

注:ShadowserverはエジプトnCSIRTと協力し、通知および修正を行いました。

IoTデバイス統計 · 時系列

2023年1月5日およびその前後に、エジプトのインフラで公開されたIoTデバイスの量が増加したことが観測されました。

IoTデバイス統計 · ベンダーごとのツリーマップ

日付を進めたり戻したりすると、2023年1月5日以降新たに観測された可能性が高いデバイスを確認できます。

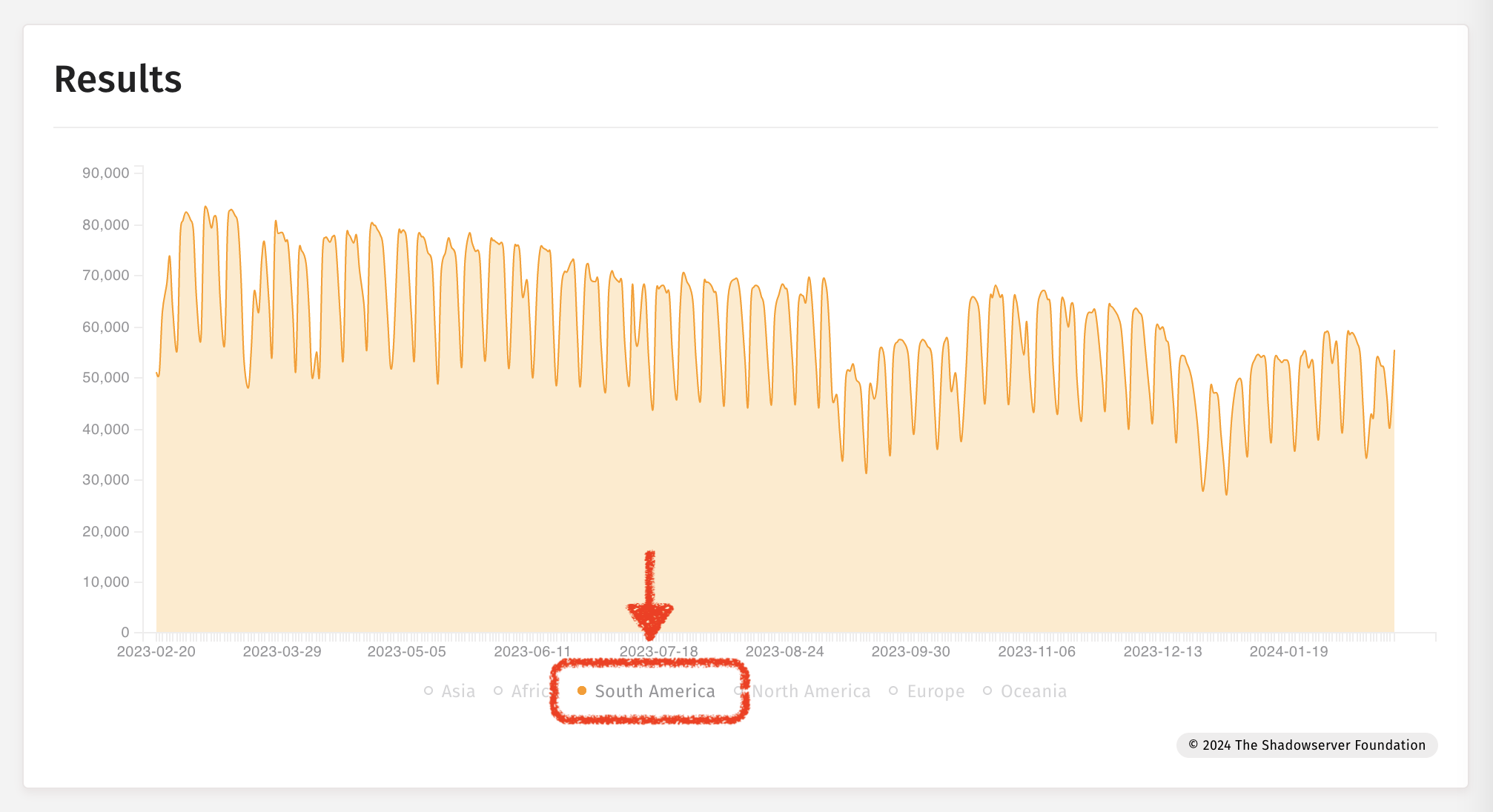

統計全般 · 時系列

2023年1月5日の急増と一致する、スキャンによる公開されたCWMP検出の関連する急増。

Shadowserverのハニーポットセンサーは、Mirai攻撃およびブルートフォース攻撃を行った疑いがあるエジプトの侵害されたデバイスを特定しました。

また、それに伴うエジプトの侵害されたデバイスによるTelnetブルートフォース攻撃も特定しました。

複数のソースを使用して、「タグ」と「重ね合わせ」オプションを選択すると、同じグラフ上に観測をレンダリングできます。

例: 特別レポート

Shadowserverは、単発の特別レポートをリリースする場合があります。X/ツイッターおよび当組織のウェブサイト上でデータを発表しますが、イベントの後で、関連する日付を知りたい場合があるかもしれません。1つの方法として、「時系列」チャートを使用して「特別レポート」の日付を探し、それらの日付を他の観測に移行して、1日の統計(マップやツリーマップなど)に適用します。特別レポートのソースは、ダッシュボード上のspecialに設定されています。

時系列チャート上で特別レポートを検索:

2024年1月29日の特別レポートの例のツリーマップ:

特別レポートのリストについては、当組織のメインウェブサイトのレポートリストを確認してください。特別レポートは、名前に「特別(Special)」が含まれています。

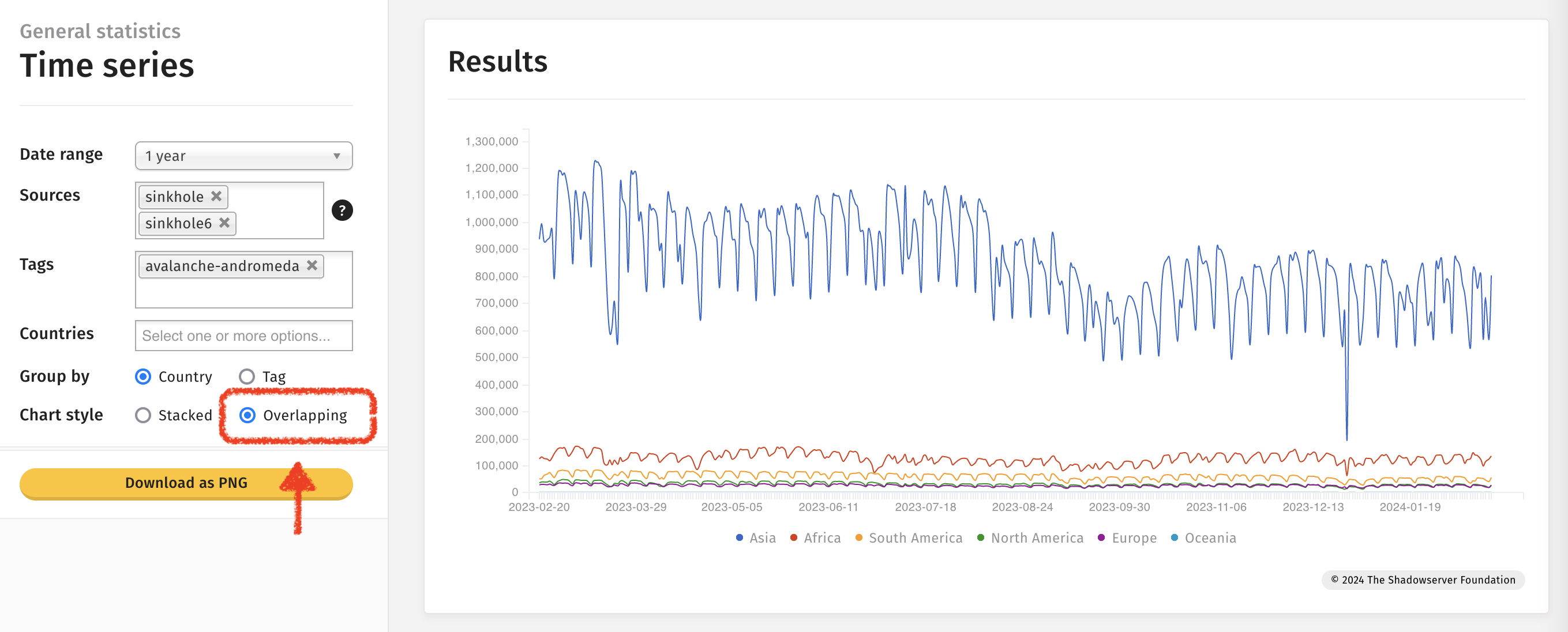

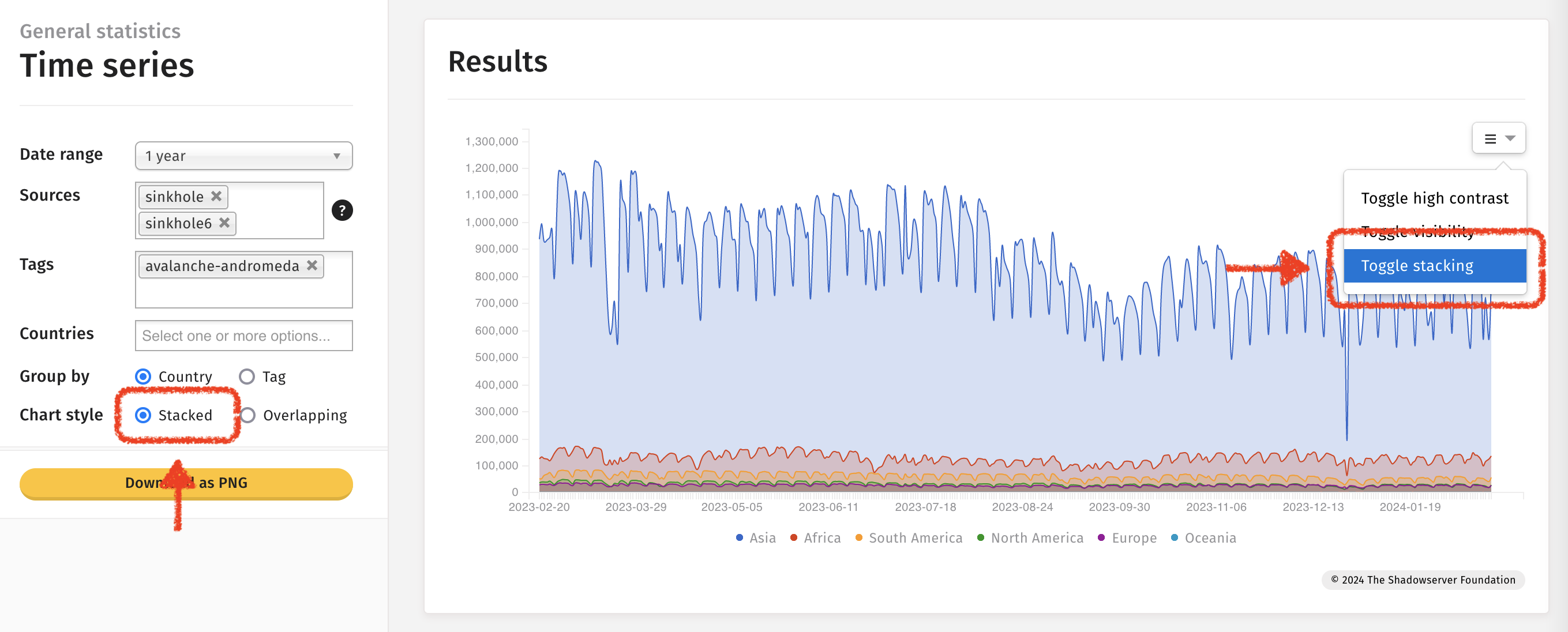

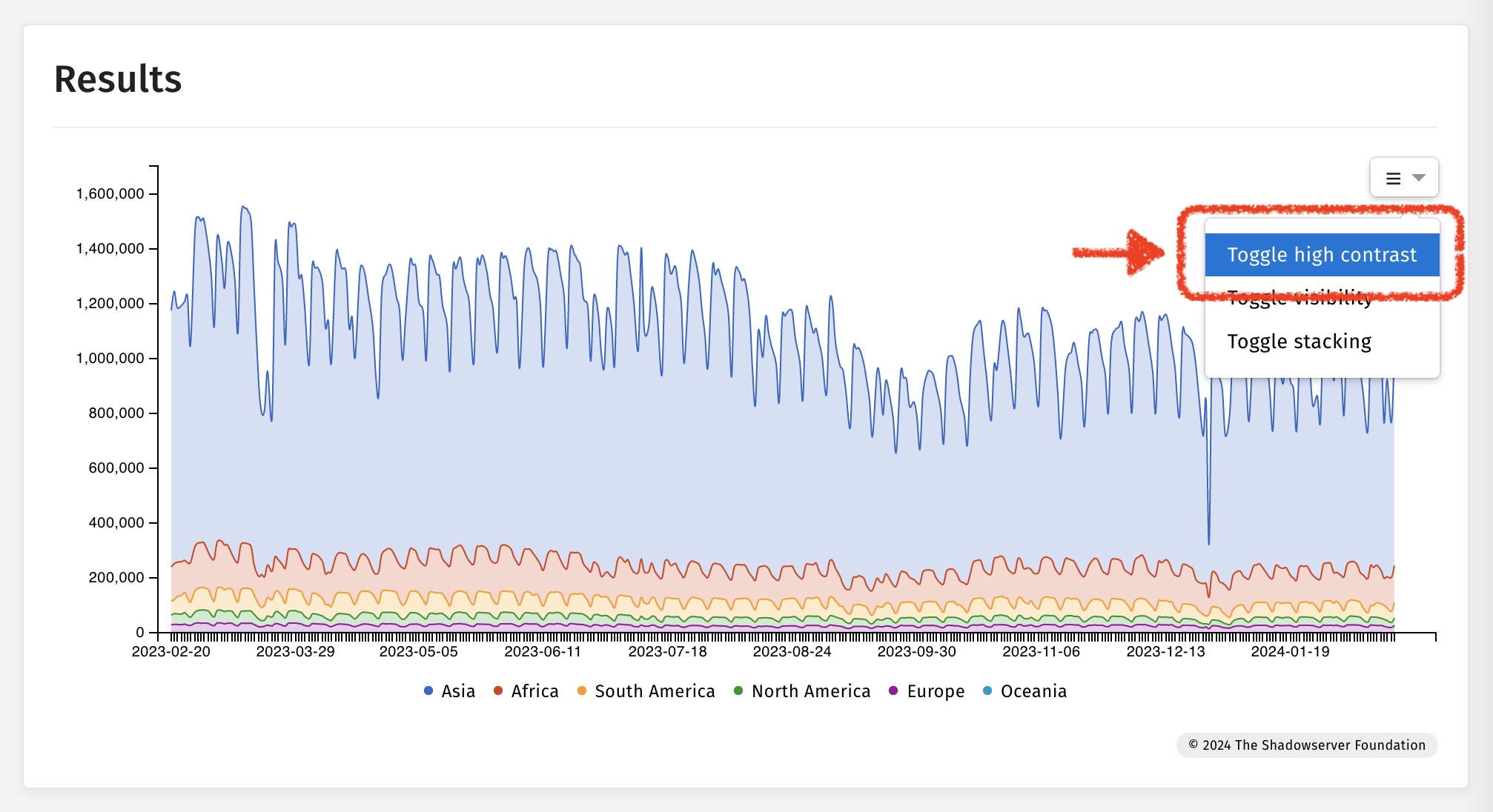

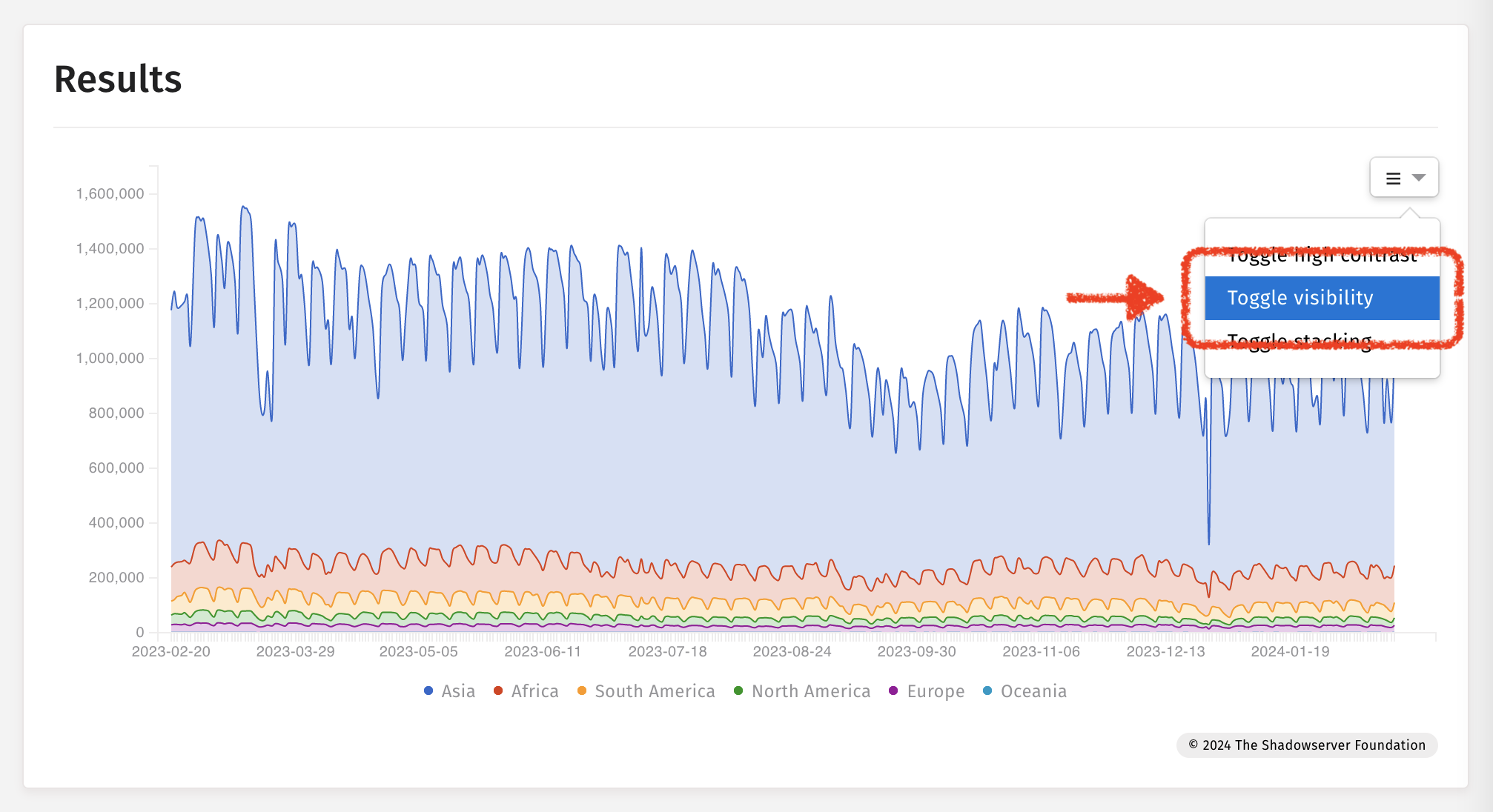

例: 時系列チャート

高コントラストを切り替える

可視化を切り換える

積み上げを切り換え