Piemērs: Exchange serveri

Vispārējā statistika · Laikrinda

Salikta diagramma, kurā attēlots IPv4 un IPv6 atklāto adrešu skaits, kas katru dienu ir reaģējušas pēdējās nedēļas laikā ar marķējumu CVE-2023-36439.

Vispārējā statistika · Vizualizācija · Tabula

Salikta diagramma, kurā attēlots IPv4 un IPv6 atklāto adrešu skaits, kas katru dienu ir reaģējušas pēdējās DIENAS laikā ar marķējumu CVE-2023-36439.

Vispārējā statistika · Izklājums

Izklājums, kurā attēlots IPv4 un IPv6 atklāto adrešu skaits, noteiktā datumā ar marķējumu CVE-2023-36439, norādot proporcionālu skaitu sadalījumā pa valstīm.

Noklikšķinot uz valsts segmenta, tiek attēlots avotu sadalījums un vispārējā statistika, kas iegūta no CIA pasaules faktu reģistra.

Piemērs: Eksponētās CWMP ierīces

Vispārējā statistika · Laikrinda

Laika diagramma, kurā attēloti 2 gadu vēsturiskie dati (maksimālais publiskā paneļa laikposms) – šajā gadījumā par Saūda Arābiju, parādot katru dienu konstatēto eksponēto CWMP ierīču IP adrešu skaitu.

Piezīme: Šajā diagrammā redzams ievērojams uzlabojums attiecībā uz CWMP ekspozīciju 2023. gada janvāra beigās.

Piemērs: MISP instances

IoT ierīču statistika · Vizualizācija · Joslu diagramma

Skenēšanas laikā var iegūt ciparnospiedumus no vairākām ierīcēm un programmatūras risinājumiem. Šajā diagrammā parādīts (logaritmiskā skalā) katru dienu vidēji konstatēto IP adrešu skaits pēdējā mēneša laikā, kurās darbojas MISP instances.

Piemērs: Izmantotās ievainojamības

Uzbrukuma statistika: Ievainojamības · Monitorings

100 visbiežāk konstatētās ievainojamības, kuras mēģināts izmantot (no tām, kuras Shadowserver novēro mūsu urķuslazdos (honeypots)), sākotnēji sakārtotas pēc unikālu uzbrūkošo IP adrešu skaita pēdējās dienas laikā.

Noklikšķinot uz opcijas Karte, lietotājs var pārslēgties starp “Avota” un “Galamērķa” resursdatoru veidiem (t. i., uzbrukuma IP adreses ģeolokācija salīdzinājumā ar urķuslazda (honeypot) IP adreses ģeolokāciju).

Piezīme: Uzbrucēja ģeolokācija var atspoguļot vai neatspoguļot paša uzbrucēja atrašanās vietu.

Piemērs: Notikumu interpretēšana

Vadības paneļa izmantošana, lai palīdzētu interpretēt notikumus: Anomāli palielinājās eksponēto CWMP ierīču (domājams, Huawei mājas maršrutētāju) skaits Ēģiptē, kam sekoja Mirai uzbrukumi no tās pašas valsts.

Piezīme: Shadowserver sadarbojās ar Ēģiptes nCSIRT, lai informētu un uzlabotu situāciju.

IoT ierīču statistika · Laikrinda

Ēģiptes infrastruktūrā aptuveni 2023. gada 5. janvārī paziņots par pakļauto IoT ierīču apjoma pieaugumu.

IoT ierīču statistika · Izklājums pēc ražotāja

Pārskatot datumus uz priekšu un atpakaļ, redzamas ierīces, kas, visticamāk, ir jaunas redzamās Huawei ierīces no 2023. gada 5. janvāra.

Vispārējā statistika · Laikrinda

Ar to saistītais konstatēto atklāto CWMP skaita pieaugums skenēšanas rezultātā, kas atbilst 2023. gada 5. janvāra pieaugumam.

Shadowserver urķuslazdu (honeypot) sensori identificēja aizdomas par kompromitētām ierīcēm Ēģiptē, kas veic Mirai un pilnās pārlases uzbrukumus.

Un attiecīgie Telnet pilnās pārlases uzbrukumi no kompromitētām ierīcēm Ēģiptē.

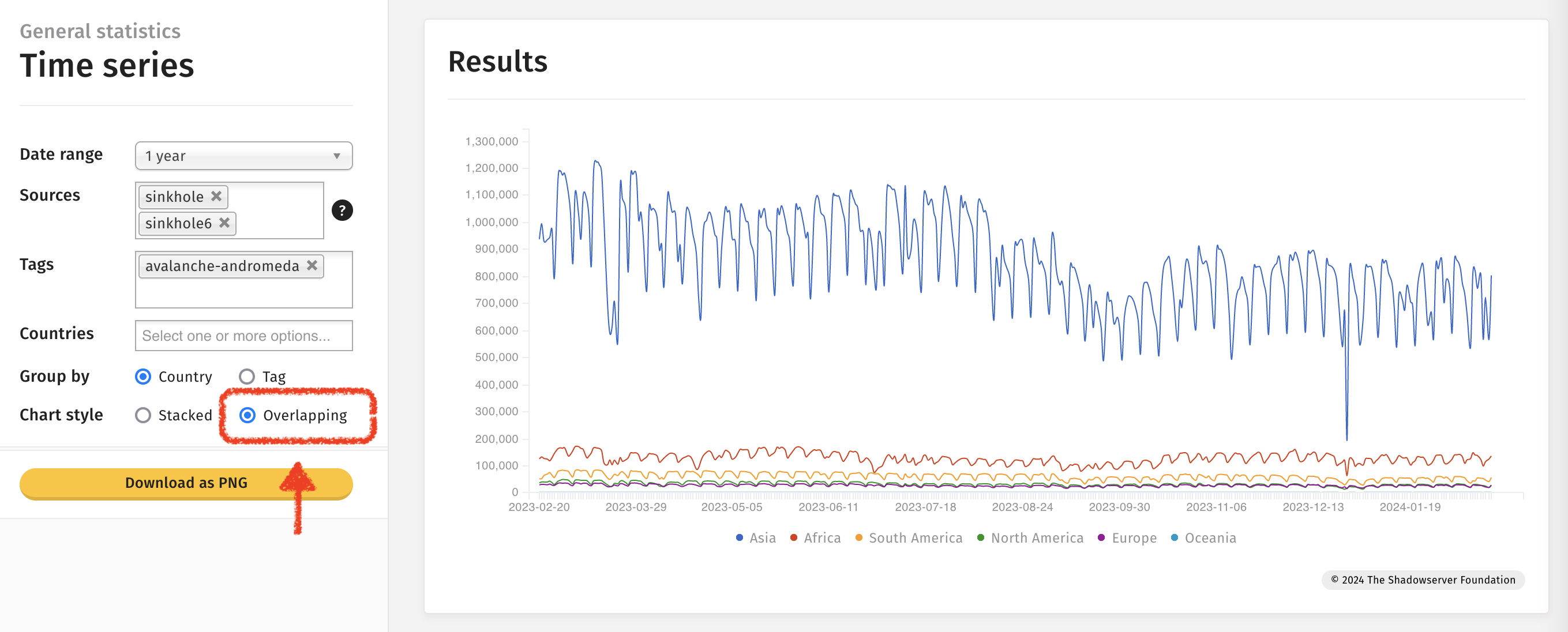

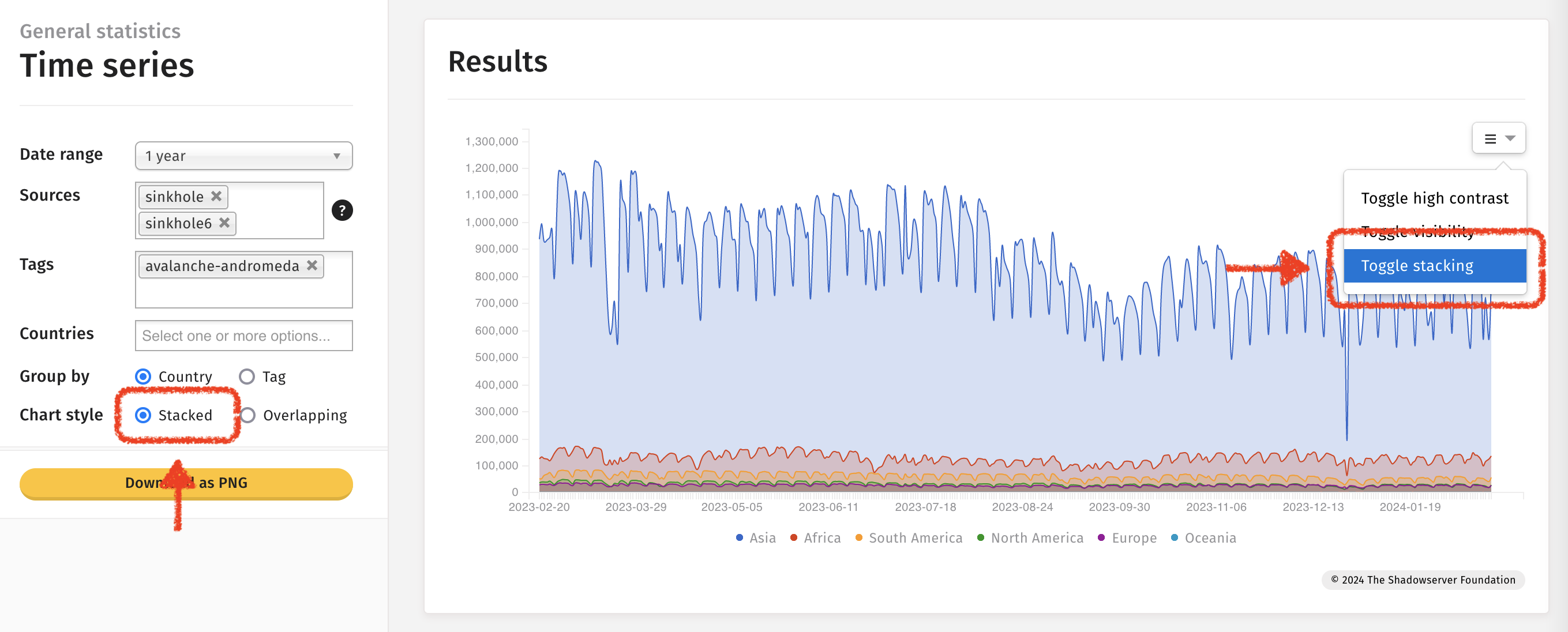

Izmantojot vairākus avotus un izvēloties opcijas Tags un Pārklāta, novērojumus var attēlot vienā grafikā.

Piemērs: Īpaši pārskati

Reizēm Shadowserver publicē atsevišķus īpašus ziņojumus. Informāciju paziņojam X/Twitter un mūsu tīmekļa vietnē - bet pēc notikuma, iespējams, jūs varētu vēlēsieties uzzināt attiecīgos datumus. Datumus var atrast, izmantojot laikrindas diagrammu, meklējot īpašo ziņojumu datumus, un pēc tam šos datumus var pārnest uz citiem datu attēlojumiem, kas labāk piemēroti vienas dienas statistikas skatīšanai (piemēram, kartē vai izklājumā). Īpašajiem ziņojumiem vadības panelī avots ir iestatīts kā special.

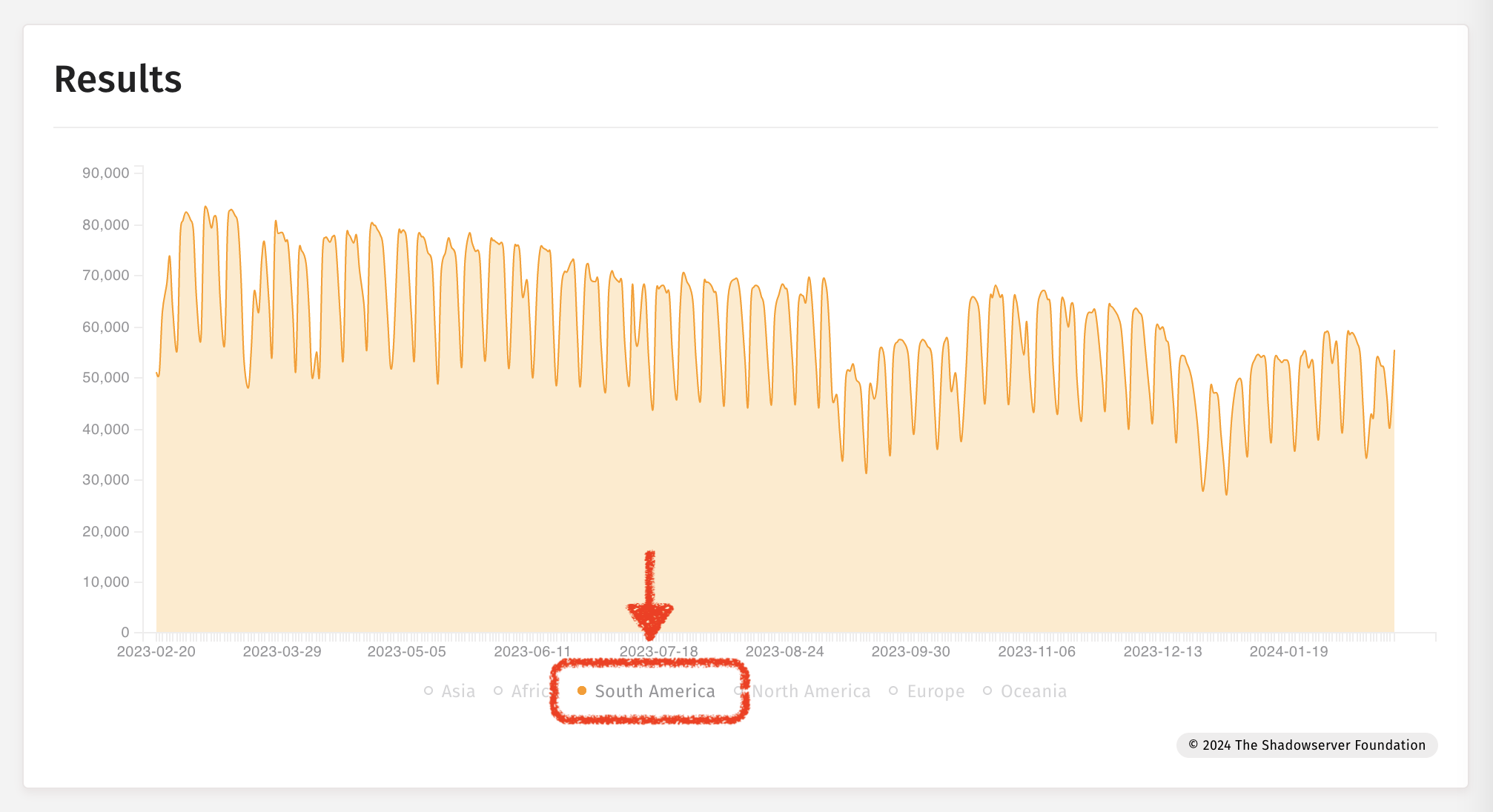

Īpašo ziņojumu meklēšana laikrindu diagrammā:

Izklājums īpašā ziņojuma paraugam, kas atrodams 2024. gada 29. janvārī:

Lai iepazītos ar īpašo ziņojumu sarakstu, lūdzu, pārskatiet ziņojumu sarakstu mūsu galvenajā tīmekļa vietnē. Īpašo ziņojumu nosaukumā būs norāde “Special”.

Piemērs: Laikrindu diagrammas

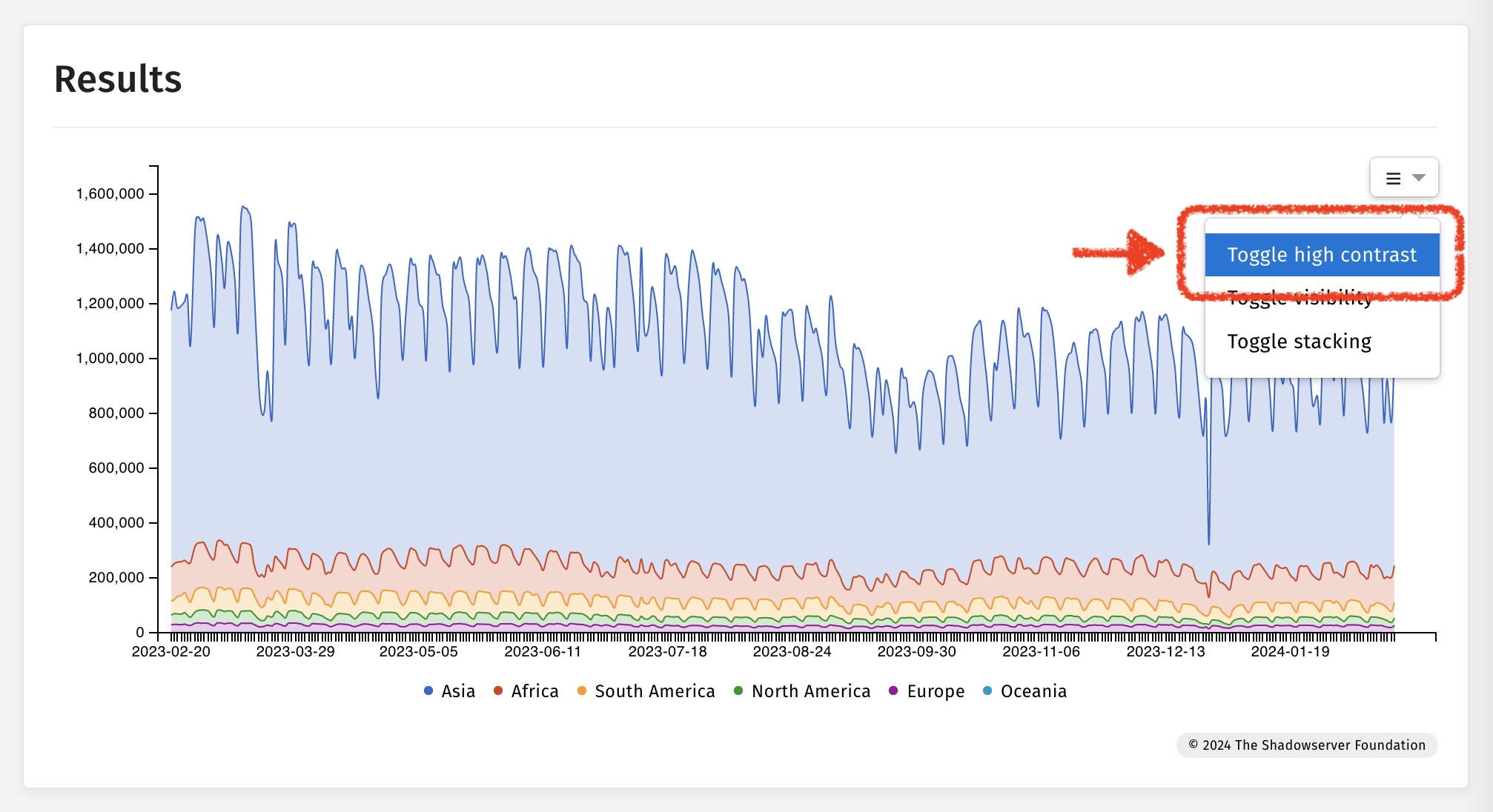

Augsta kontrasta pārslēgšana

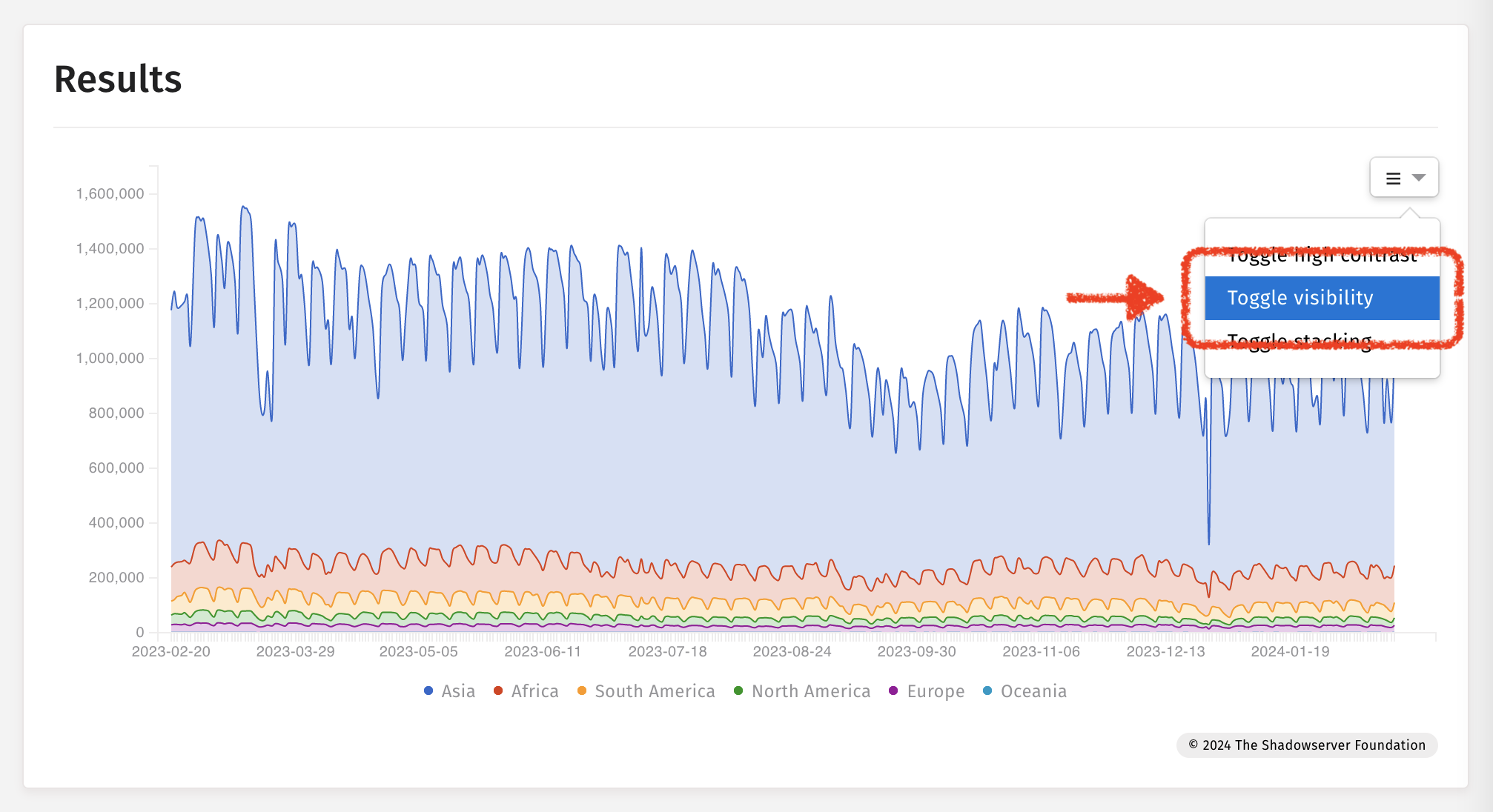

Redzamības pārslēgšana

Saliktas diagrammas pārslēgšana