Contoh: Exchange servers

Statistik umum · Seri waktu

Sebuah grafik bertumpuk yang menunjukkan jumlah alamat IPv4 & IPv6 yang terdeteksi merespons setiap hari selama seminggu terakhir, secara global, yang ditandai sebagai CVE-2023-36439.

Statistik umum · Visualisasi · Tabel

Sebuah tabel yang menunjukkan jumlah alamat IPv4 & IPv6 yang terdeteksi merespons setiap hari selama SATU HARI terakhir, secara global, yang ditandai sebagai CVE-2023-36439.

Statistik umum · Peta bagan

Sebuah peta bagan yang menunjukkan jumlah alamat IPv4 & IPv6 yang terdeteksi pada tanggal tertentu, yang ditandai sebagai CVE-2023-36439, dengan jumlah per negara diwakili secara proporsional.

Klik pada segmen negara untuk menampilkan rincian informasi serta statistik umum yang bersumber dari The World Factbook CIA.

Contoh: Perangkat CWMP yang Terpapar

Statistik umum · Seri waktu

Sebuah timeline yang menunjukkan data historis selama 2 tahun (jangka waktu maksimum dalam dasbor publik) - dalam hal ini untuk Arab Saudi yang menunjukkan jumlah alamat IP perangkat CWMP yang terpapar yang terdeteksi setiap hari.

Catatan: Grafik ini menunjukkan peningkatan besar dalam hal paparan CWMP pada akhir Januari 2023.

Contoh: Instansi MISP

Statistik perangkat IoT · Visualisasi · Diagram batang

Sejumlah perangkat dan solusi perangkat lunak dapat diidentifikasi selama pemindaian. Grafik ini menunjukkan (dalam skala logaritmik) jumlah alamat IP yang terdeteksi setiap hari secara rata-rata, selama sebulan terakhir, dengan instansi MISP yang berjalan.

Contoh: Kelemahan yang dieksploitasi

Attack statistics: Vulnerabilities · Pemantauan

100 kerentanan yang dapat dieksploitasi yang terdeteksi paling banyak (dari yang dipantau Shadowserver di honeypot kami), awalnya diurutkan berdasarkan jumlah alamat IP penyerang tertentu selama hari terakhir.

Pengguna dapat mengklik opsi Peta untuk beralih antara Tipe Host “Sumber” dan “Tujuan” (yaitu geolokasi IP penyerang Vs geolokasi IP honeypot).

Catatan: Geolokasi penyerang bisa jadi tidak secara akurat mewakili lokasi penyerang itu sendiri.

Contoh: Interpreting events

Menggunakan dasbor untuk membantu menginterpretasikan peristiwa: Peningkatan anomali dalam perangkat CWMP yang terpapar (diduga router rumah Huawei) di Mesir, diikuti oleh serangan Mirai yang berasal dari negara yang sama.

Catatan: Shadowserver bekerja dengan nCSIRT Mesir untuk memberitahukan & memperbaikinya.

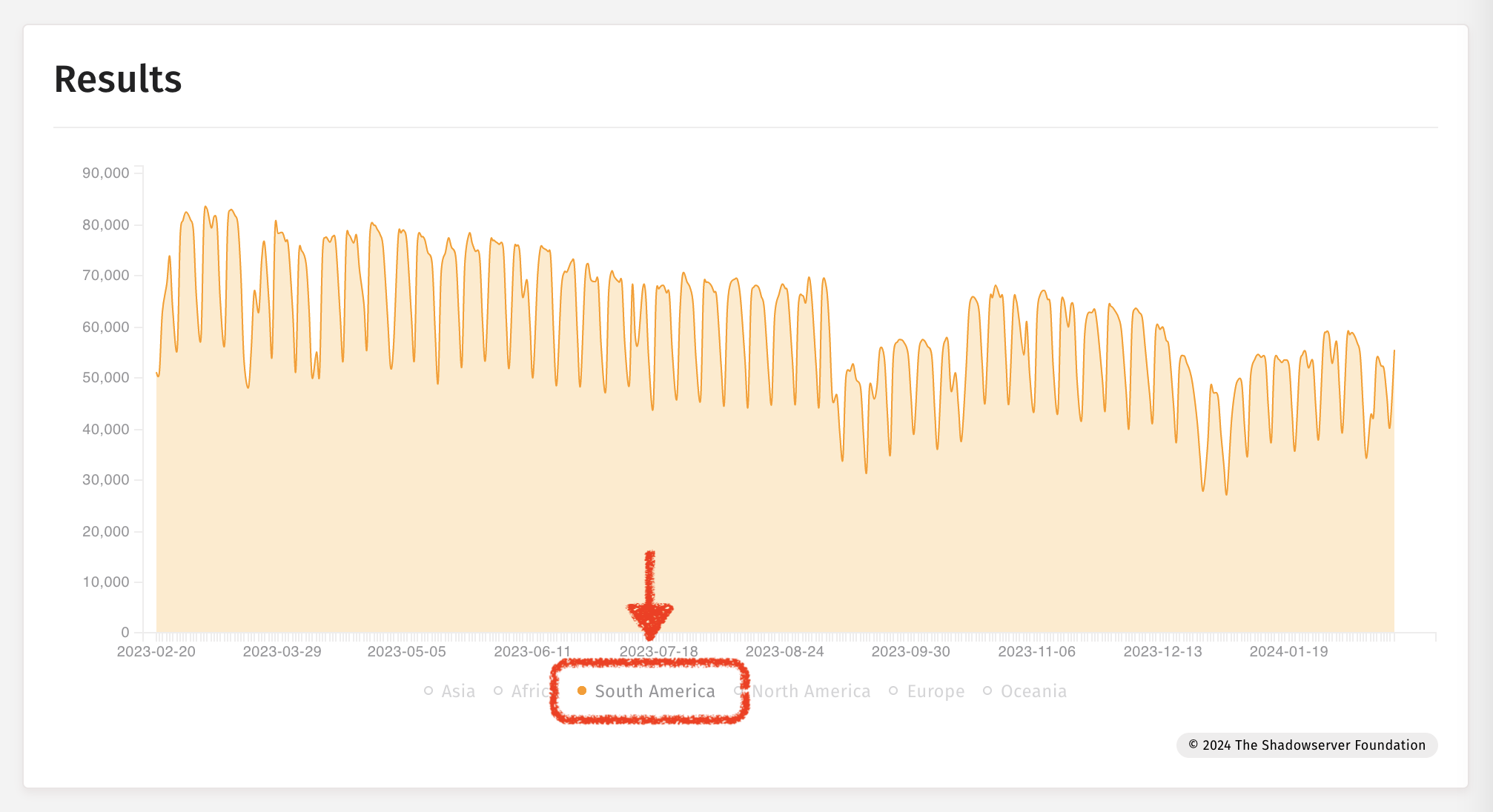

Statistik perangkat IoT · Seri waktu

Observasi peningkatan volume perangkat IoT yang terpapar diumumkan pada infrastruktur Mesir pada/tanggal sekitar 05-01-2023.

Statistik perangkat IoT · Peta bagan menurut vendor

Menggerakkan mundur dan maju melalui tanggal menunjukkan perangkat yang kemungkinan baru terlihat dari perangkat Huawei sejak 05-01-2023.

Statistik umum · Seri waktu

Peningkatan terkait dalam deteksi CWMP yang terpapar dari pemindaian yang sesuai dengan lonjakan 05-01-2023.

Sensor honeypot Shadowserver mengidentifikasi perangkat yang dicurigai terkompromi di Mesir yang meluncurkan serangan Mirai dan serangan bruteforce.

Dan serangan Bruteforce Telnet terkait berasal dari perangkat yang dicurigai terkompromi di Mesir.

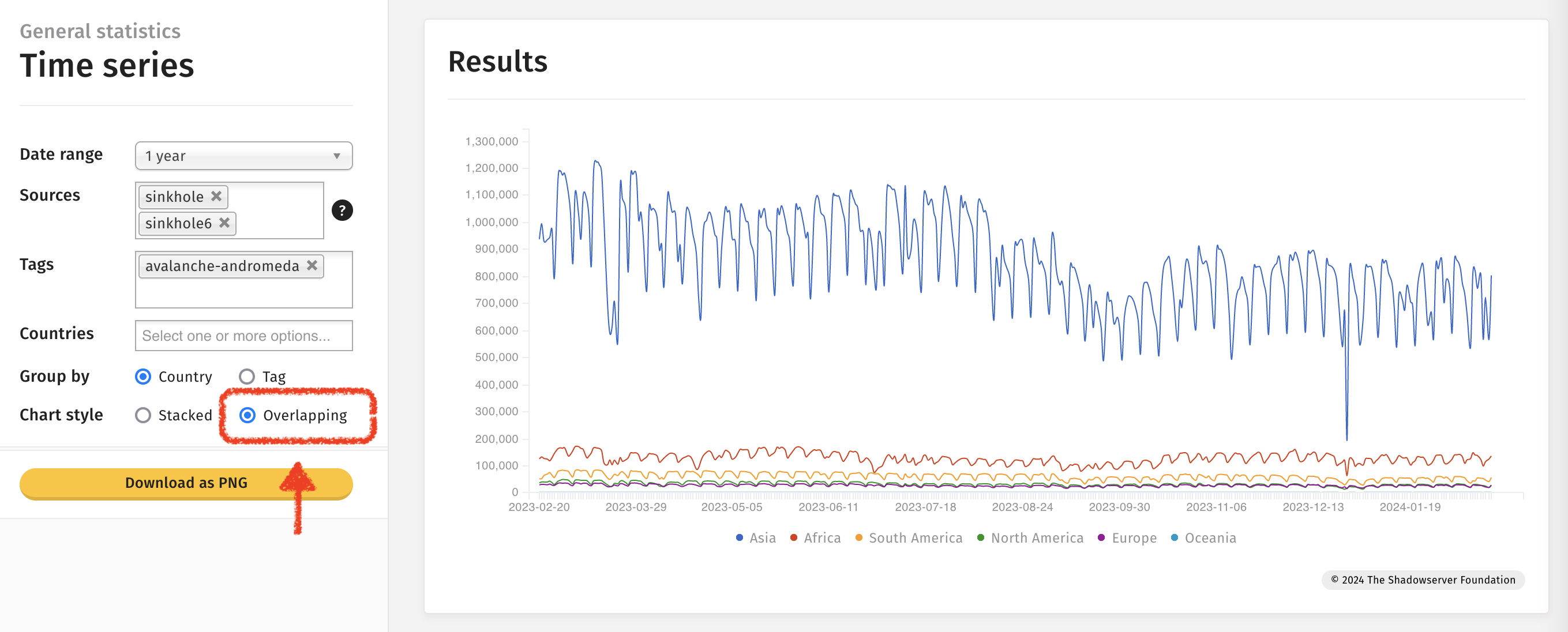

Dengan menggunakan beberapa sumber dan memilih opsi Tag dan Overlapping, pengamatan dapat dirender pada grafik yang sama.

Contoh: Laporan khusus

Kadang-kadang Shadowserver merilis laporan khusus satu kali. Kami mengumumkan data tersebut di X/Twitter dan di situs web kami - tapi setelah peristiwa tersebut, Anda mungkin ingin tahu tanggal-tanggal yang relevan. Cara untuk mencari tanggal tersebut adalah dengan grafik Time Series mencari tanggal Laporan Khusus - kemudian Anda dapat mentransfer tanggal-tanggal tersebut ke representasi lain yang lebih cocok untuk statistik harian (seperti peta atau peta bagan). Laporan khusus memiliki sumber yang ditetapkan menjadi special pada dasbor.

Pencarian untuk Laporan Khusus pada grafik Time Series:

Peta bagan untuk contoh Laporan Khusus yang ditemukan pada tanggal 29-01-2024:

Untuk daftar Laporan Khusus, tinjau daftar laporan di situs web utama kami. Laporan khusus akan ada “Khusus” dalam namanya.

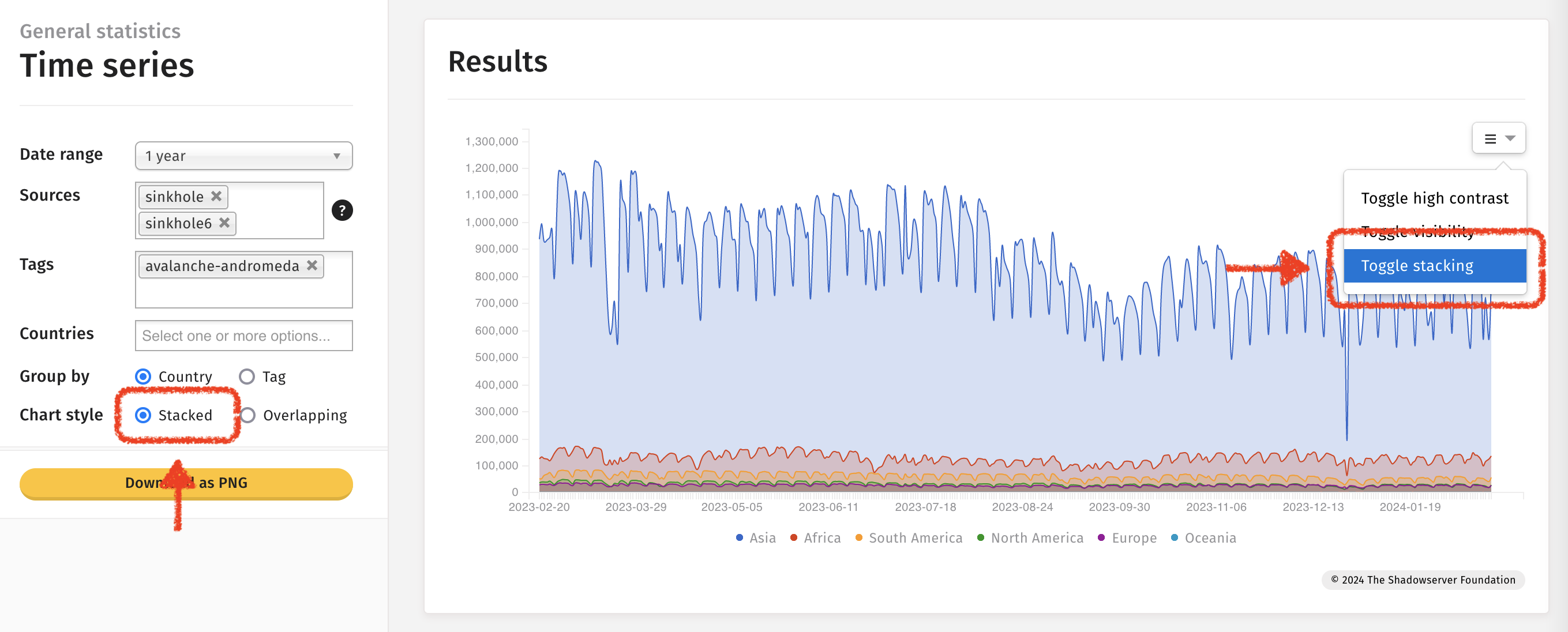

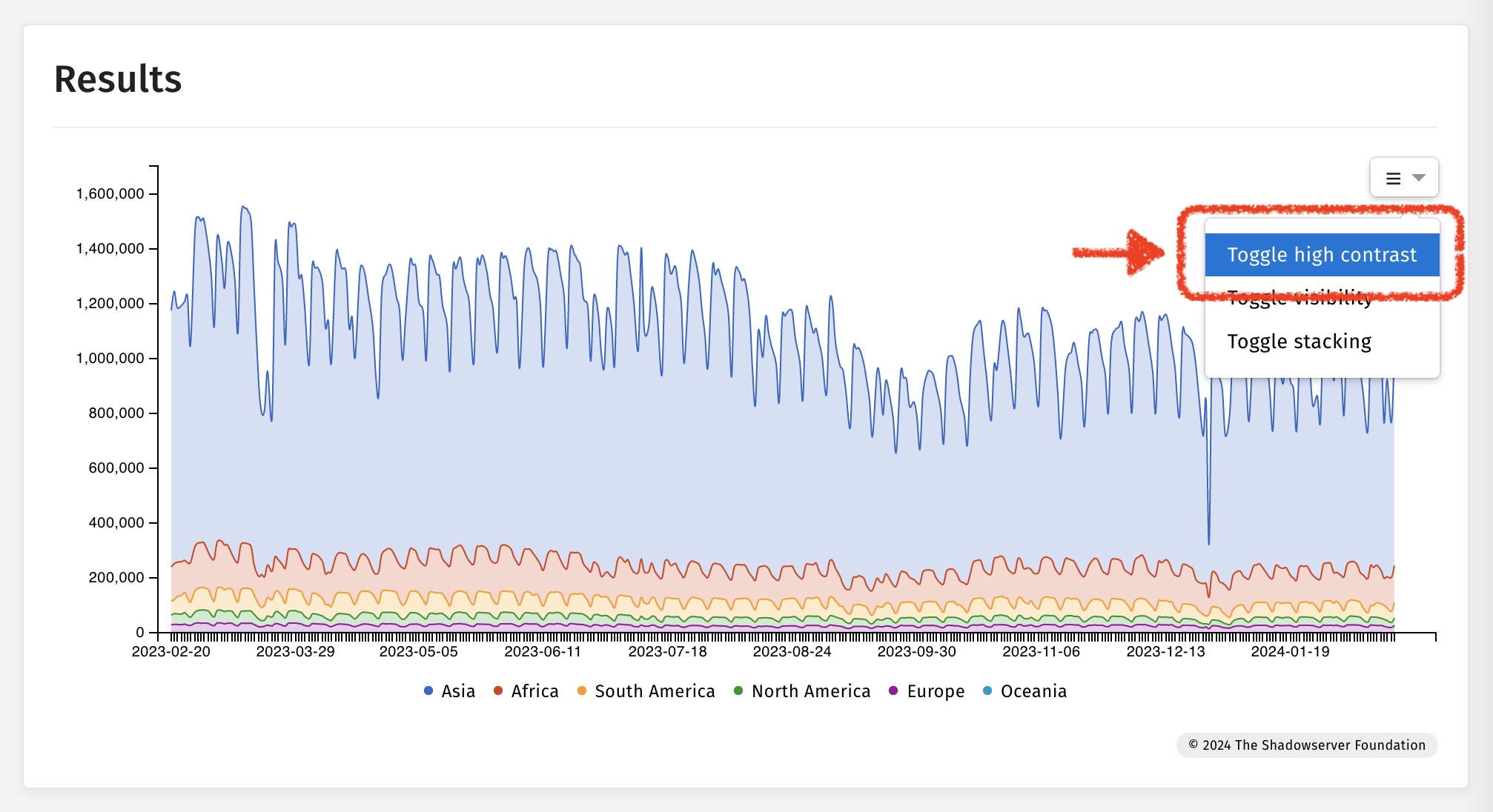

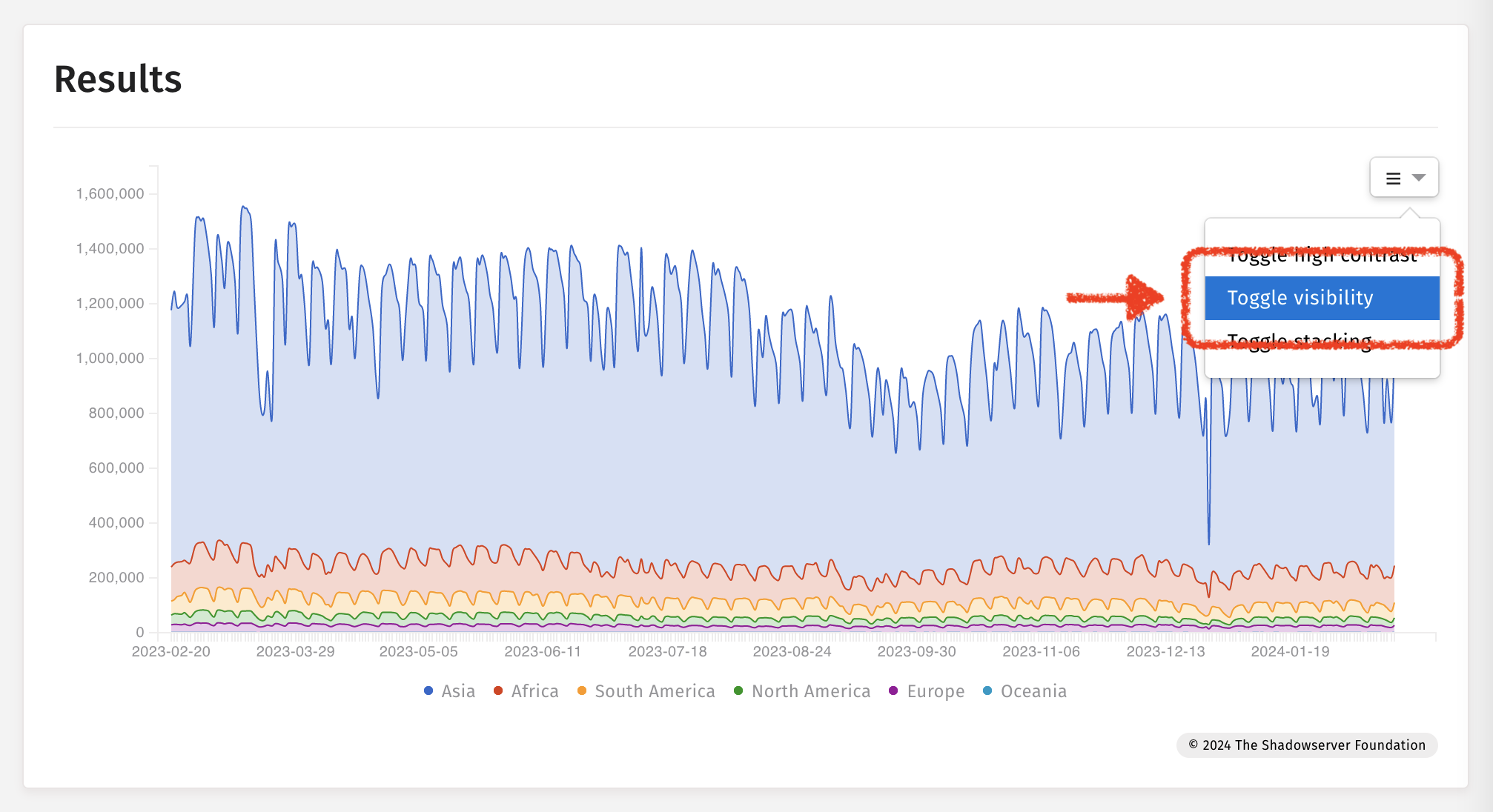

Contoh: Time-series charts

Mengganti kontras tinggi

Mengganti visibilitas

Mengganti tumpukan