예제: Exchange 서버

일반 통계 · 시계열

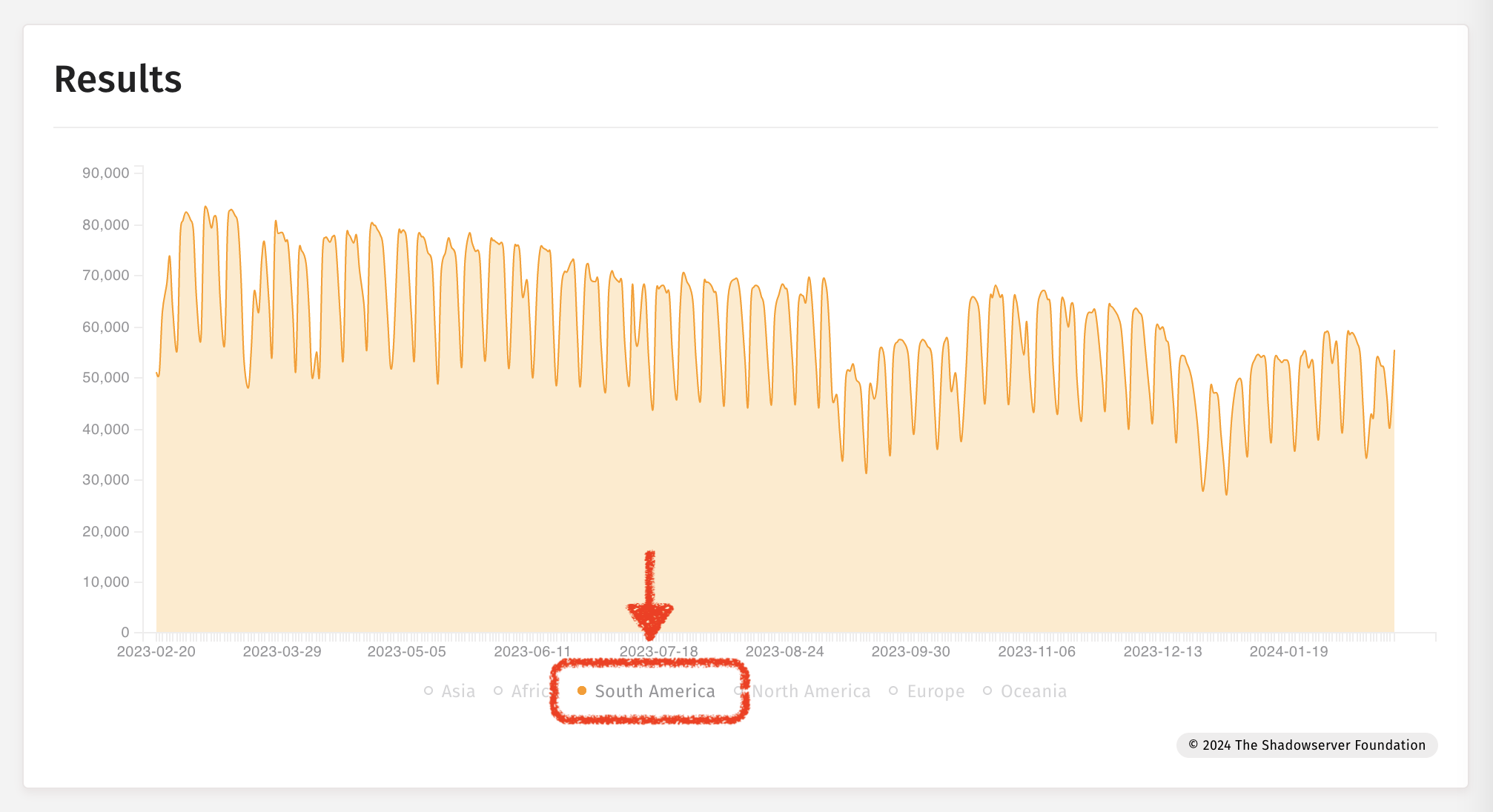

지난 주 전 세계적으로 매일 응답이 탐지되고 CVE-2023-36439로 태그가 지정된 IPv4 및 IPv6 주소 수를 보여주는 스택형 그래프.

일반 통계 · 시각화 · 테이블

지난 하루 동안 전 세계적으로 매일 응답이 탐지되고 CVE-2023-36439로 태그가 지정된 IPv4 및 IPv6 주소 수를 보여주는 테이블.

일반 통계 · 트리 맵

설정된 날짜에 탐지되고 CVE-2023-36439로 태그가 지정된 IPv4 및 IPv6 주소 수와 비례적으로 표현된 국가별 수를 보여주는 트리 맵.

국가 세그먼트를 클릭하면 CIA World Factbook이 제공하는 일반 통계와 소스 분류가 나타납니다.

예제: 노출된 CWMP 디바이스

일반 통계 · 시계열

2년 분량의 과거 데이터를 보여주는 타임라인(공개 대시보드의 최대 범위) - 사우디아라비아의 경우 매일 탐지된 노출된 CWMP 디바이스 IP 주소의 수를 보여줍니다.

주: 이 그래프는 2023년 1월 말 CWMP 노출 관점에서 대폭적인 개선을 보여줍니다

예제: MISP 인스턴스

IoT 디바이스 통계 · 시각화 · 막대 차트

스캔 중에 여러 디바이스와 소프트웨어 솔루션이 핑거프린팅될 수 있습니다. 이 그래프는 지난 달 MISP 인스턴스가 실행 중인 상태에서 매일 평균 탐지된 IP 주소의 수를 로그 눈금으로 보여줍니다.

예제: 악용된 취약점

공격 통계: 취약점 · 모니터링

(허니팟 내 해당 모니터에서) 시도가 탐지된 상위 100개 악용 가능 취약점으로, 지난 하루 동안 고유 공격 IP 수로 초기 정렬됨.

지도 옵션을 클릭하면 “소스” 및 “대상” 호스트 유형(즉 공격 IP 지오로케이션 대 허니팟 IP 지오로케이션)을 전환할 수 있습니다.

주: 공격 지오로케이션은 공격자의 위치를 정확하게 나타낼 수도 있고 나타내지 못할 수도 있습니다.

예제: 이벤트 해석

대시보드를 사용한 이벤트 해석: 이집트에서 노출된 CWMP 디바이스가 비정상적으로 증가한 후 역시 이집트에서 시작된 Mirai 미라이 공격이 발생했습니다.

주: Shadowserver는 알림 및 문제 해결을 위해 이집트 nCSIRT와 협력했습니다.

IoT 디바이스 통계 · 시계열

2023년 1월 5일경 이집트 인프라에 대해 노출된 IoT 디바이스 볼륨이 증가한 사실을 확인했다고 발표했습니다.

IoT 디바이스 통계 · 벤더별 트리 맵

해당 날짜 앞뒤로 확인한 결과, 2023년 1월 5일부터 새로 나타난 Huawei 디바이스가 해당 디바이스인 것으로 나타났습니다.

일반 통계 · 시계열

스캔으로 탐지된 노출된 CWMP의 관련 스파이크가 2023년 1월 5일 스파이크와 일치합니다.

Shadowserver 허니팟 센서는 이집트에서 손상된 것으로 의심되는 디바이스가 Mirai와 브루트 포스 공격을 실행한 사실을 확인했습니다.

또한 해당 텔넷 브루트 포스 공격은 이집트에서 손상된 디바이스에서 시작되었습니다.

여러 소스를 사용하고 태그 및 중복 옵션을 선택함으로써 관찰 결과를 같은 그래프에 나타낼 수 있습니다.

예제: 특별 보고서

경우에 따라 Shadowserver는 일회성 특별 보고서를 발행합니다. X/Twitter와 당사 웹사이트에 데이터를 발표합니다. 그러나 이벤트 후에 관련 날짜가 궁금할 수도 있습니다. 이 경우 데이터를 찾을 수 있는 방법은 시계열 차트를 사용하여 특별 보고서 날짜를 확인하는 것입니다. 그런 다음 해당 날짜를 1일 통계에 적합한 다른 표시 방식(예: 지도 또는 트리 맵)으로 전달할 수 있습니다. 특별 보고서의 소스는 대시보드에서 special로 설정됩니다.

시계열 차트에서 특별 보고서 검색:

2024년 1월 29일 발견된 특별 보고서 예의 트리 맵:

특별 보고서 목록은 당사 메인 웹사이트의 보고서 목록을 참조하십시오. 특별 보고서는 이름에 “Special”이 포함되어 있습니다.

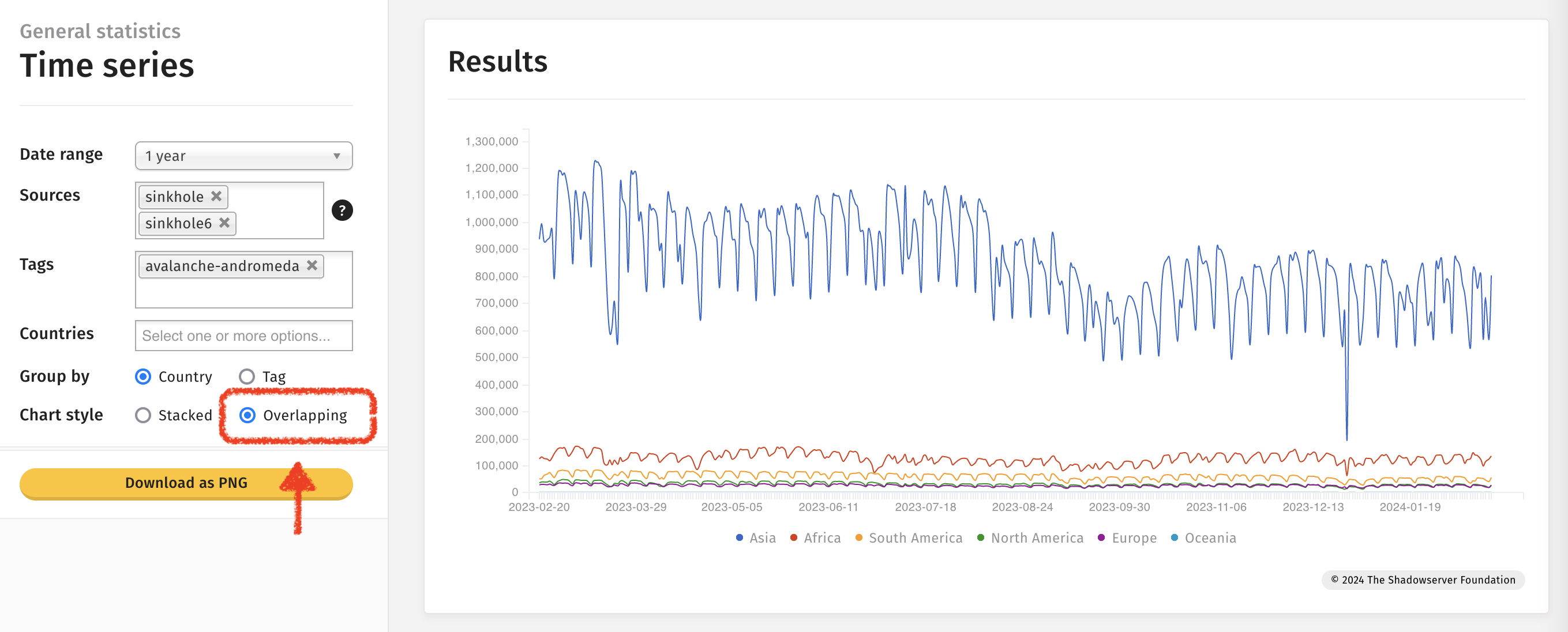

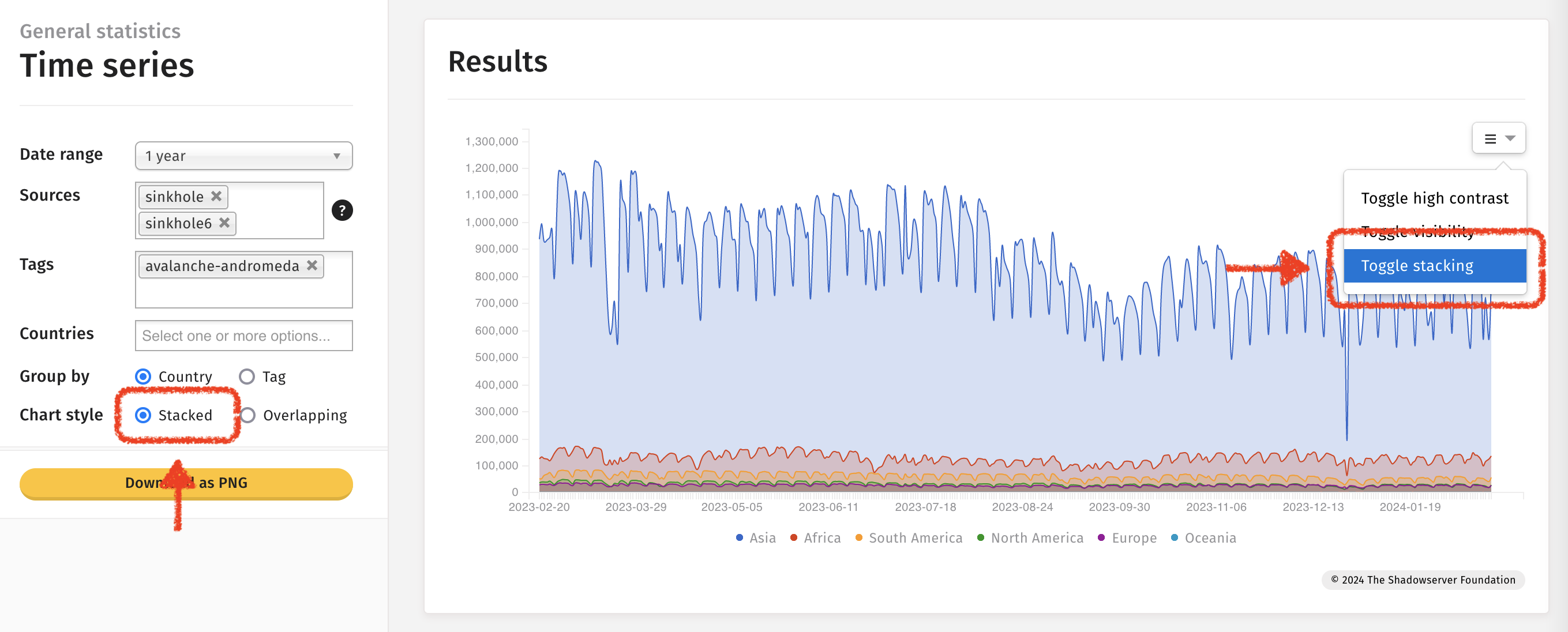

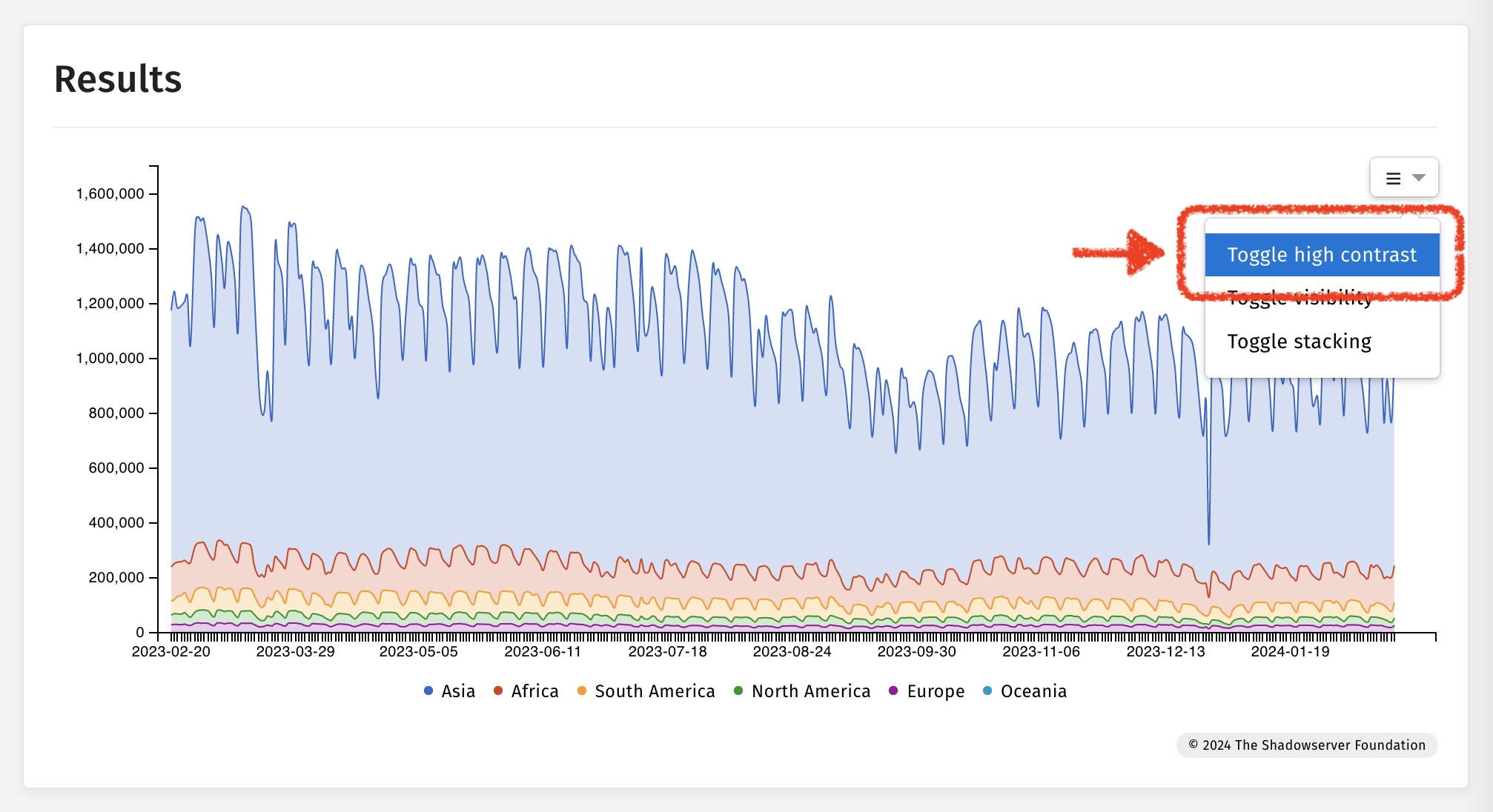

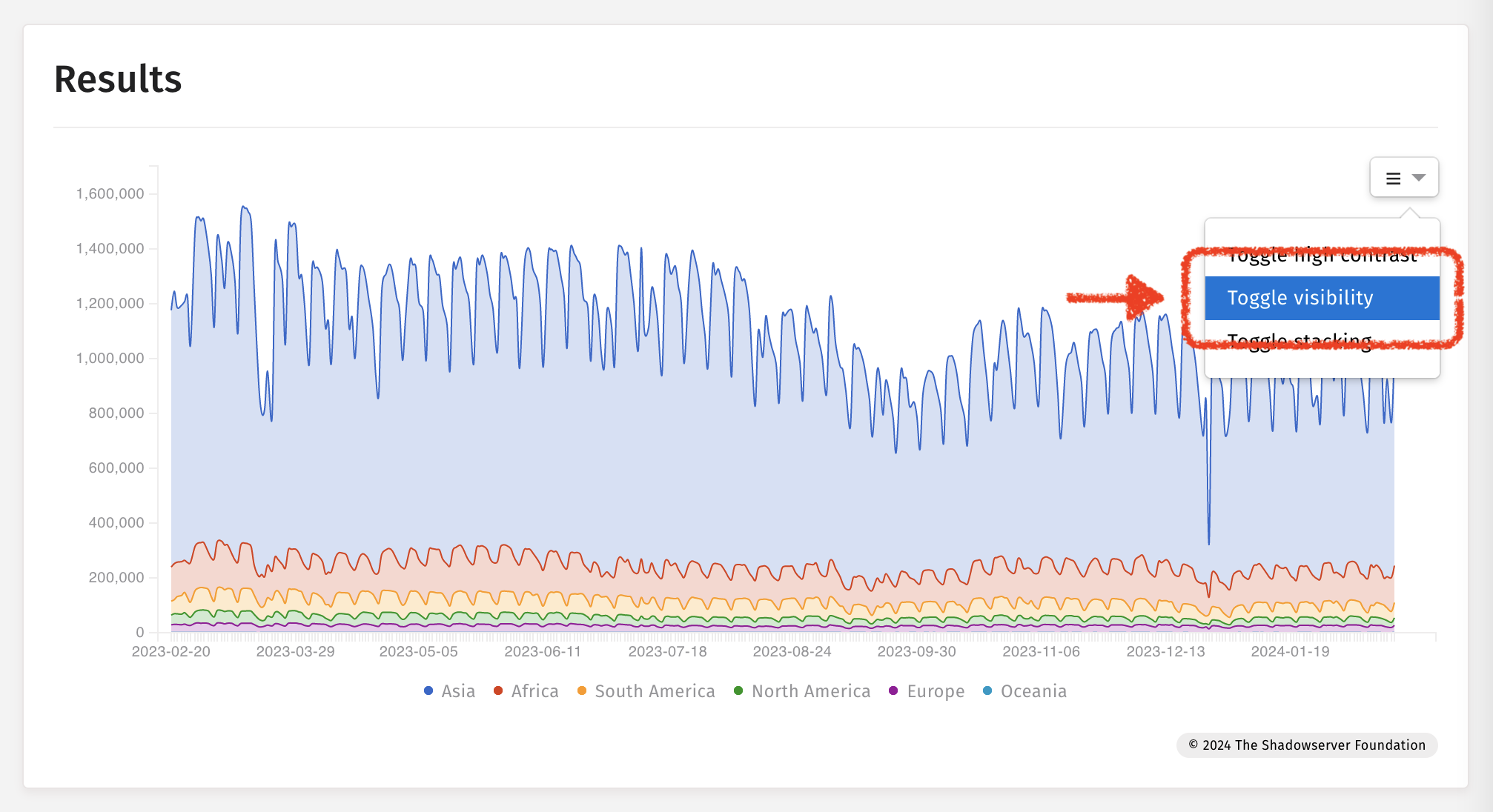

예제: 시계열 차트

고대비 전환

가시성 전환

스태킹 전환