範例: Exchange 伺服器

一般統計 · 時間序列

顯示過去一週每天在全球偵測到回應之 IPv4 和 IPv6 位址數目的堆疊圖表,標記為 CVE-2023-36439。

一般統計 · 視覺化 · 資料表

顯示過去一天在全球偵測到回應之 IPv4 和 IPv6 位址數目的資料表,標記為 CVE-2023-36439。

一般統計 · 矩形式樹狀結構圖

顯示過去一段時間偵測到回應之 IPv4 和 IPv6 位址數目的矩形式樹狀結構圖,標記為 CVE-2023-36439,並以比例代表每個國家的數目。

按一下國家區段取得來源和來自 CIA world factbook 一般統計的細目。

範例: 曝光的 CWMP 裝置

一般統計 · 時間序列

顯示 2 年歷史資料的時間軸(公開儀表板的最大範圍)- 範例為沙烏地阿拉伯示範每天偵測到的曝光 CWMP 裝置 IP 位址數目。

注意:此圖表顯示 CWMP 曝光問題在 2023 年 1 月底有顯著的改善

範例: MISP 執行個體

IoT 裝置統計 · 視覺化 · 長條圖

掃描中可以辨識一些裝置和軟體。此圖表(以對數尺度)顯示出執行 MISP 過去一個月中每天平均偵測到的 IP 位址。

範例: 成功利用漏洞

攻擊統計:漏洞 · 監視

前 100 個偵測到被嘗試利用的漏洞(來自 Shadowserver 在蜜罐監視的項目)首先會以過去一天唯一攻擊 IP 的數目排序。

按一下對應選項能讓使用者在「來源」和「目的地」主機類型間切換(例如攻擊 IP 地理位置 Vs 蜜罐 IP 地理位置)。

注意:攻擊地理位置可能或不會正確代表攻擊者本身的位置。

範例: 解讀事件

使用儀表板協助解讀事件:埃及曝光的 CWMP 裝置(據信為華為家用路由器)異常次數提升,隨後是來自同一個國家的 Mirai 攻擊。

注意:Shadowserver 已與埃及 nCSIRT 合作進行通知和補救。

IoT 裝置統計 · 時間序列

觀察到 2023-01-05 當日/前後埃及基礎結構發佈的曝光 IoT 裝置數目提升。

IoT 裝置統計 · 根據廠商的矩形式樹狀結構圖

來回查看這個期間,顯示裝置很有可能是 2023-01-05 的新可視華為裝置。

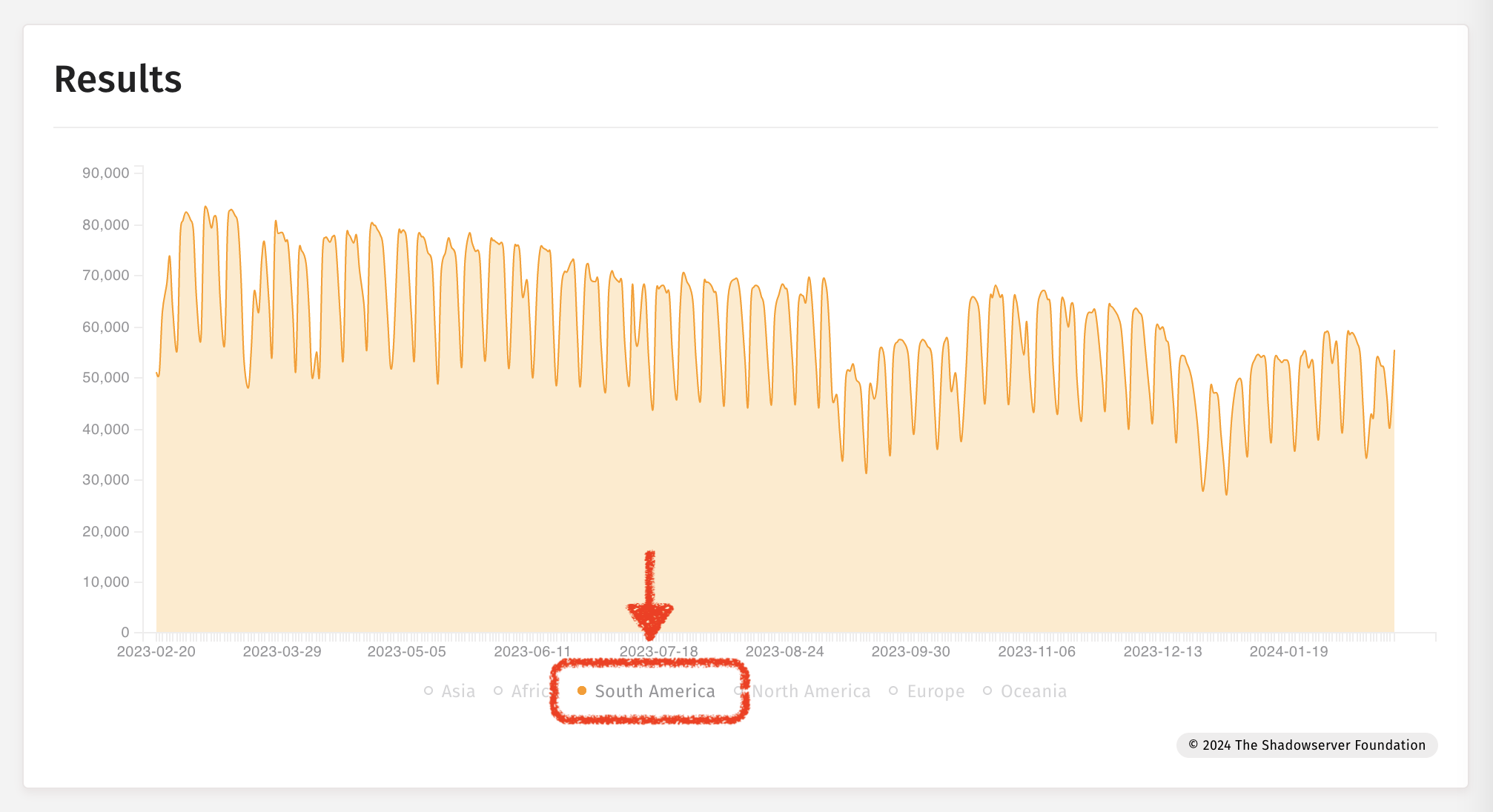

一般統計 · 時間序列

掃描發現的曝光 CWMP 中關聯頂峰符合 2023-01-05 的頂峰。

Shadowserver 蜜罐感測器識別出可疑的埃及遭利用裝置發出 Mirai 和暴力攻擊。

而埃及遭利用裝置也散發出對應的 Telnet 暴力攻擊。

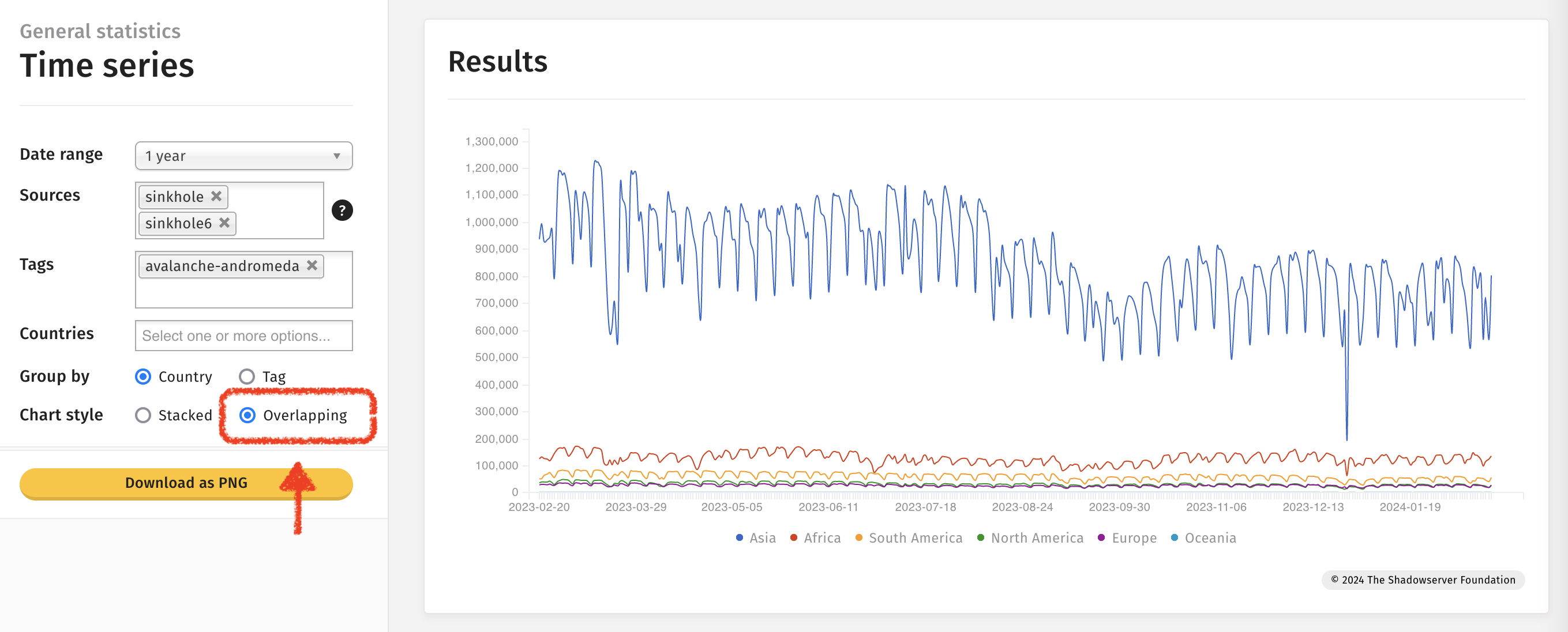

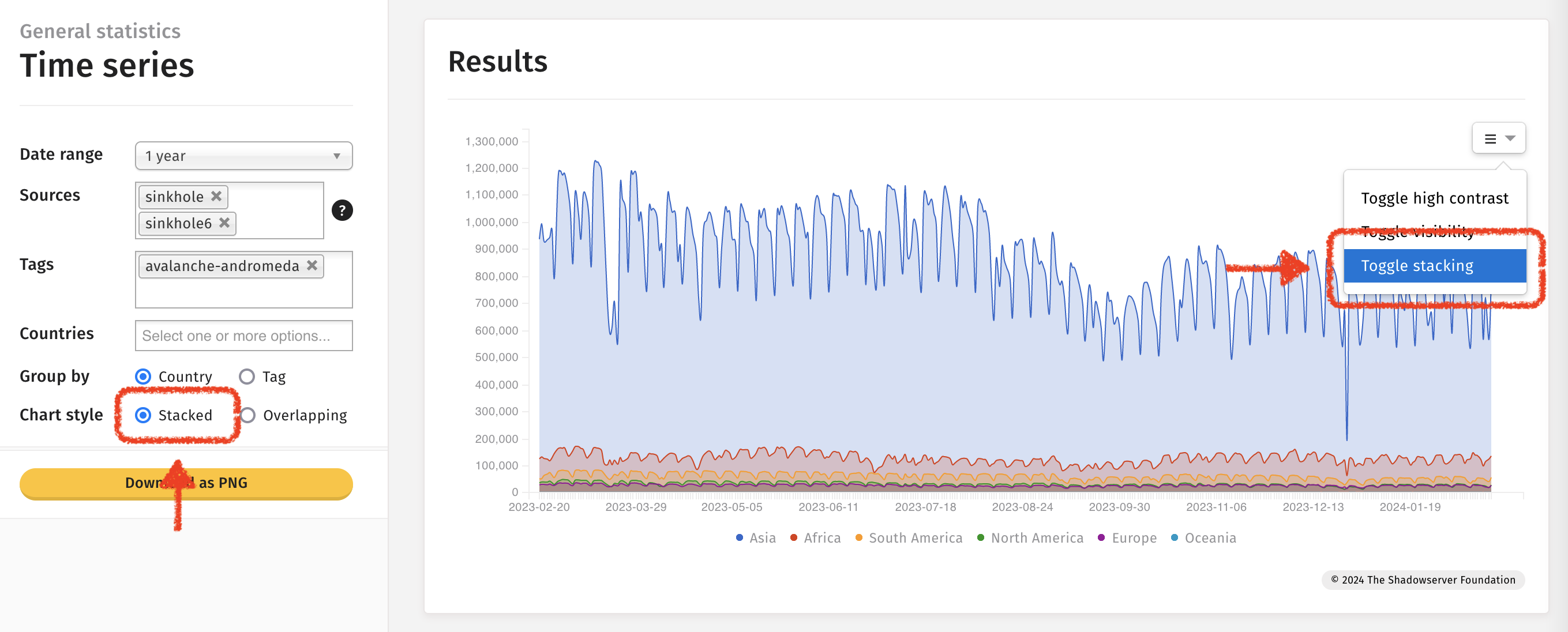

利用多種來源並選取標籤和重疊選項,可在同一個圖表中轉譯觀察。

範例: 特殊報告

Shadowserver 有時會發佈一次性的特殊報告。我們會在 X/Twitter 和我們的網站上宣佈資料。然而在事件過後您也可能想瞭解相關日期。若要找出日期,其中一個方式為使用時間序列圖表來尋找特殊報告日期,接著您可以將這些日期傳到其他更適合一日統計的顯示方式(例如地圖或矩形式樹狀結構圖)。特殊報告在儀表板上的來源設為special。

在時間序列圖表搜尋特殊報告:

2024-01-29 中的特殊報告範例矩形式樹狀結構圖:

若需特殊報告的清單,請於主要網站檢閱報告清單。特殊報告的名稱終將包含「特殊」。

範例: 時間序列表格

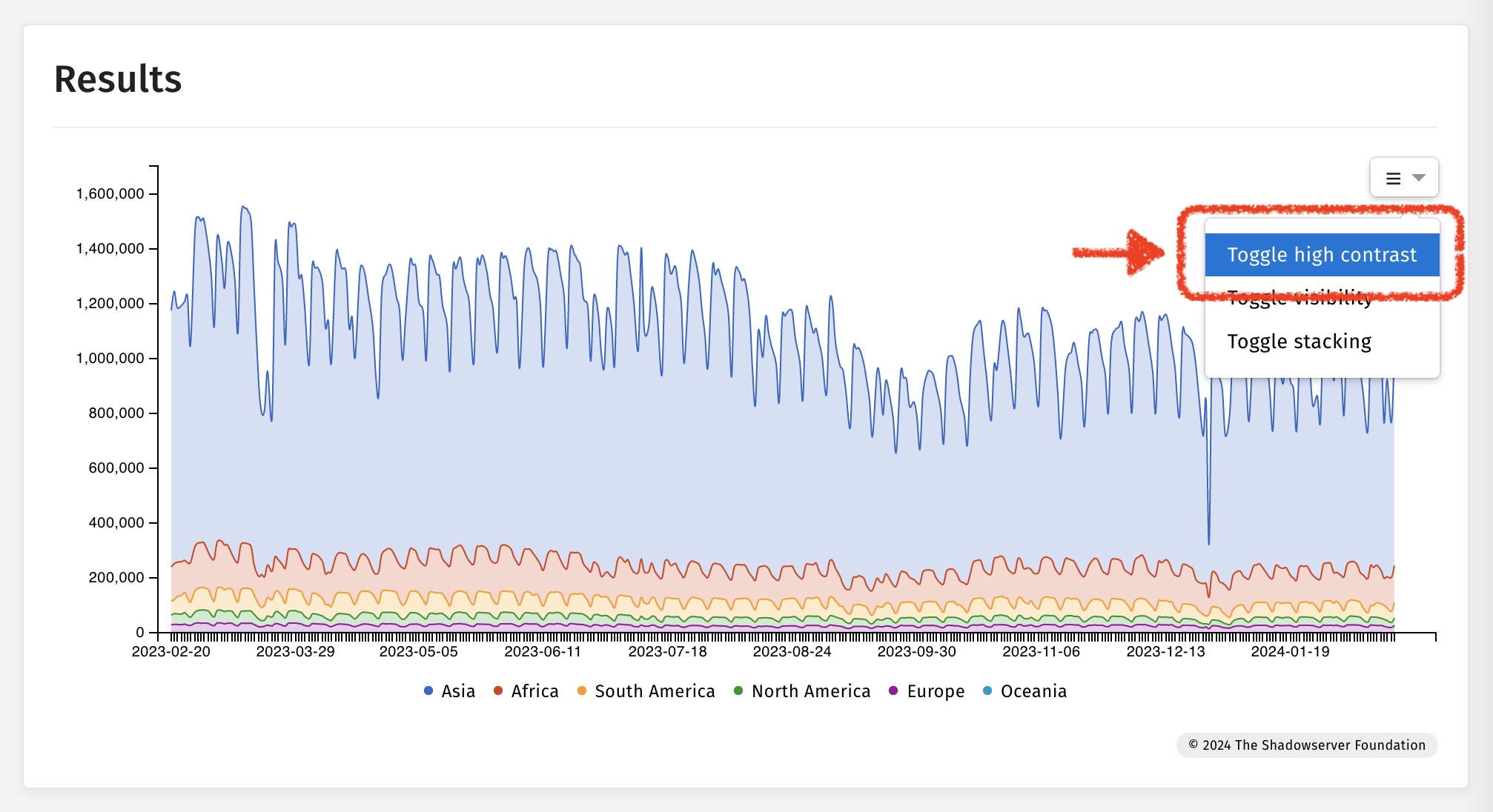

切換高對比

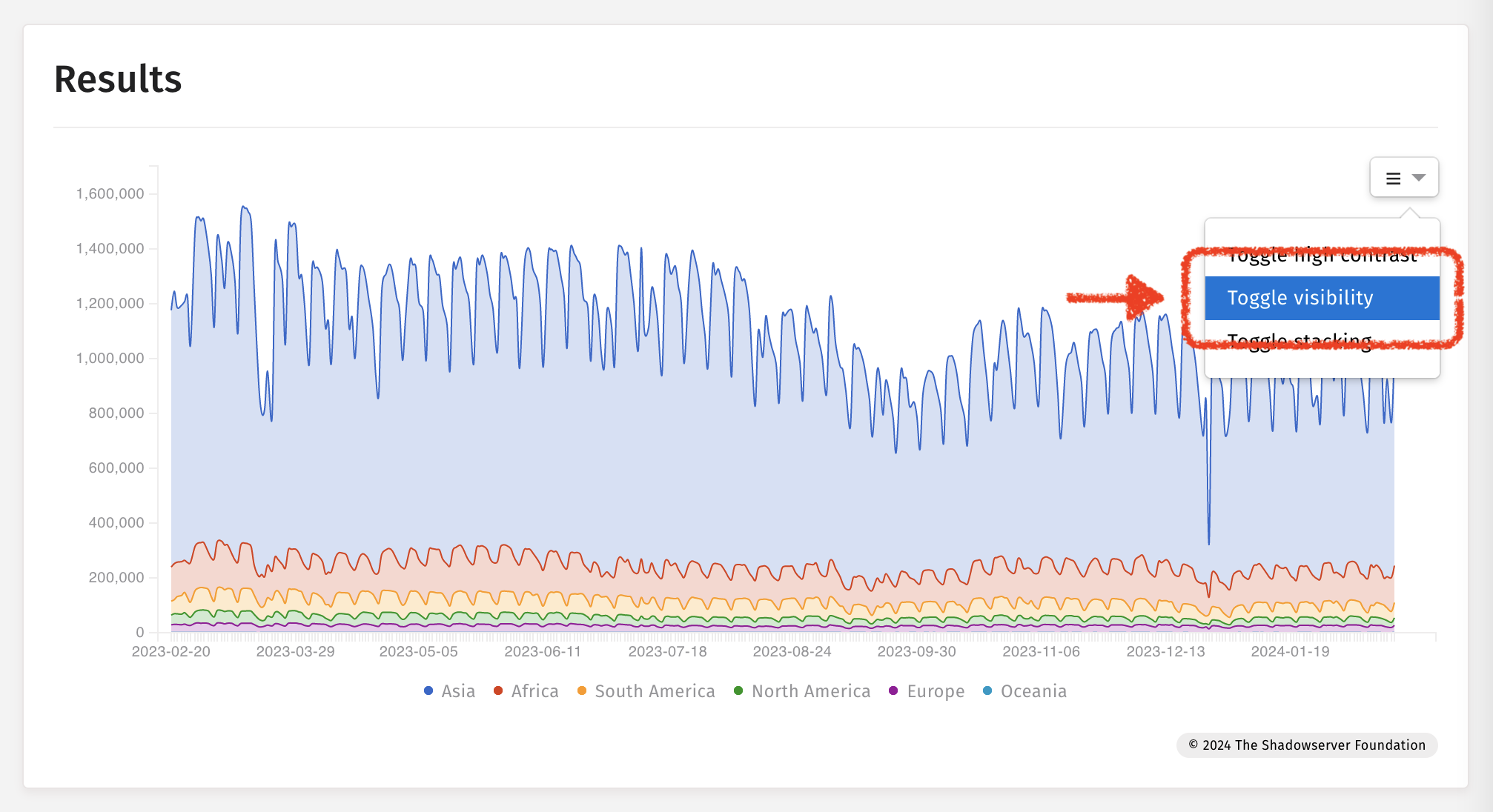

切換可視性

切換堆疊