Eksempel: Exchange-servere

Generell statistikk · Tidsserie

En stablet graf som viser antall IPv4- og IPv6-adresser oppdaget som svart hver dag i løpet av den siste uken, globalt, merket som CVE-2023-36439.

Generell statistikk · Visualisering · Tabell

En tabell som viser antall IPv4- og IPv6-adresser oppdaget som svart hver dag i løpet av den siste DAGEN, globalt, merket som CVE-2023-36439.

Generell statistikk · Trekart

Et trekart som viser antallet IPv4- og IPv6-adresser oppdaget på en angitt dato, merket som CVE-2023-36439, med antallet per land representert proporsjonalt.

Ved å klikke på et landsegment får du en oversikt over kilder pluss generell statistikk hentet fra CIA World Factbook.

Eksempel: Eksponerte CWMP-enheter

Generell statistikk · Tidsserie

En tidslinje som viser historiske data for 2 år (maksimalt spenn i offentlig dashbord) – i dette tilfellet for Saudi-Arabia som viser antall eksponerte IP-adresser for CWMP-enheter som oppdages hver dag.

Merk: Denne grafen viser en enorm forbedring når det gjelder CWMP-eksponering i slutten av januar 2023

Eksempel: MISP-forekomster

IoT-enhetsstatistikk · Visualisering · Stolpediagram

En rekke enheter og programvareløsninger kan identifiseres med fingeravtrykk under skanning. Denne grafen viser (på en logaritmisk skala) antall IP-adresser som er blitt oppdaget hver dag i gjennomsnitt den siste måneden, med MISP-forekomster som kjører.

Eksempel: Utnyttede sårbarheter

Angrepsstatistikk: Sårbarheter · Overvåking

Topp 100 oppdagede forsøk på utnyttbare sårbarheter (av disse Shadowserver-overvåkerne i våre honeypots), opprinnelig sortert etter antall unike angripende IP-er det siste døgnet.

Ved å klikke på Kart-alternativet kan brukeren bytte mellom vertstypene «Kilde» og «Mål» (dvs. angrep av IP-geolokalisering kontra honeypot IP-geolokalisering).

Merk: En angripende geolokalisering representerer ikke nødvendigvis plasseringen til angriperen selv.

Eksempel: Tolke hendelser

Bruk av dashbordet til å tolke hendelser: Unormal økning i eksponerte CWMP-enheter (antatte Huawei-hjemmerutere) i Egypt, etterfulgt av Mirai-angrep som stammer fra samme land.

Merk: Shadowserver jobbet med egyptisk nCSIRT for å varsle og avhjelpe.

IoT-enhetsstatistikk · Tidsserie

Observasjon av en økning i mengden eksponerte IoT-enheter annonsert på egyptisk infrastruktur på/rundt 01.05.2023.

IoT-enhetsstatistikk · Trekart etter leverandør

Å gå frem og tilbake gjennom datoene viser enheter som sannsynligvis er nylig synlige Huawei-enheter fra 01.05.2023.

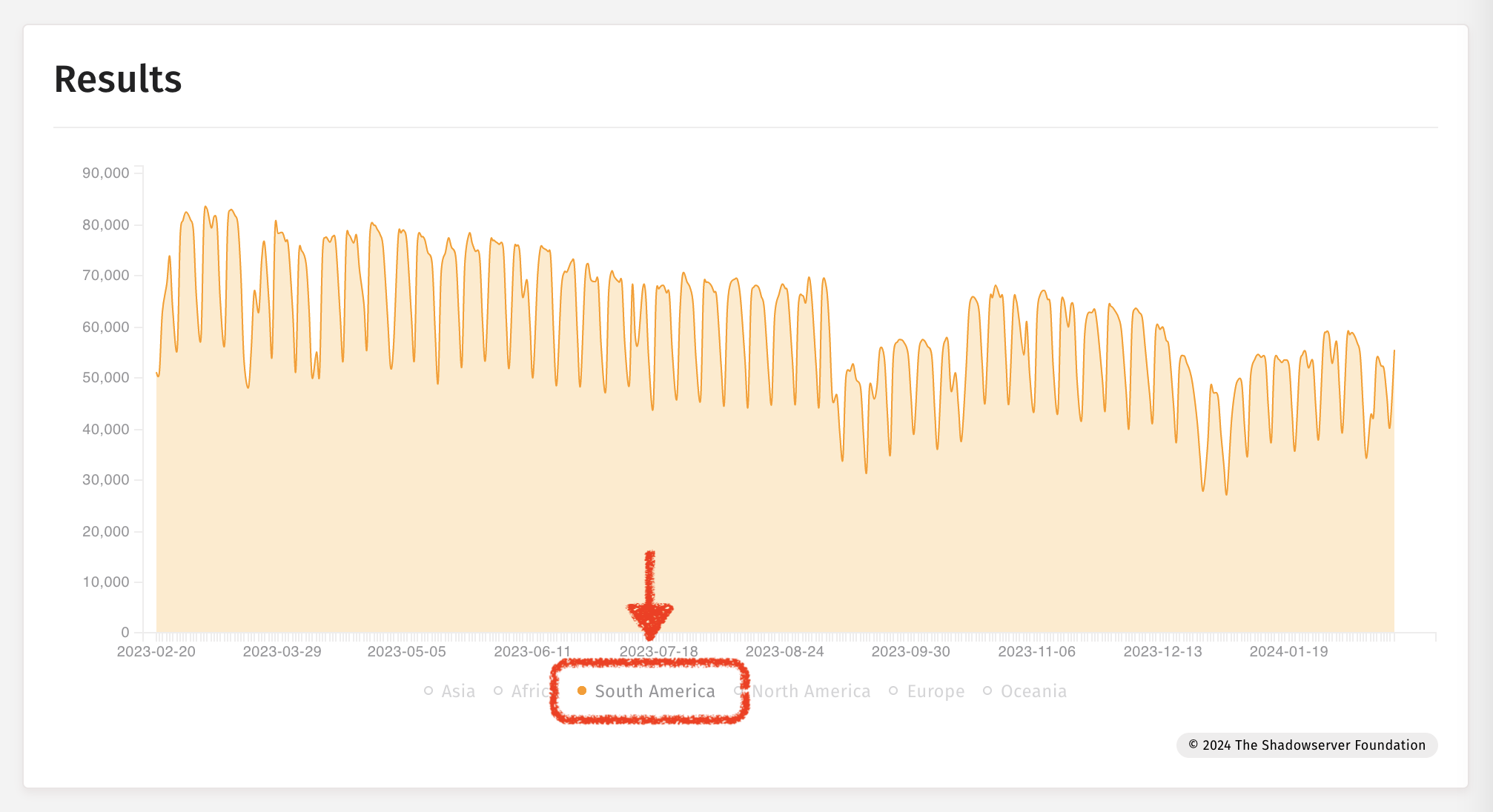

Generell statistikk · Tidsserie

Tilknyttet topp i eksponerte CWMP-oppdagelser fra skanning som samsvarer med toppen den 01.05.2023.

Shadowserver honeypot-sensorer identifiserte mistenkte egyptiske kompromitterte enheter som lanserte Mirai og brute force-angrep.

Og tilsvarende Telnet Brute Force-angrep som kommer fra egyptiske kompromitterte enheter.

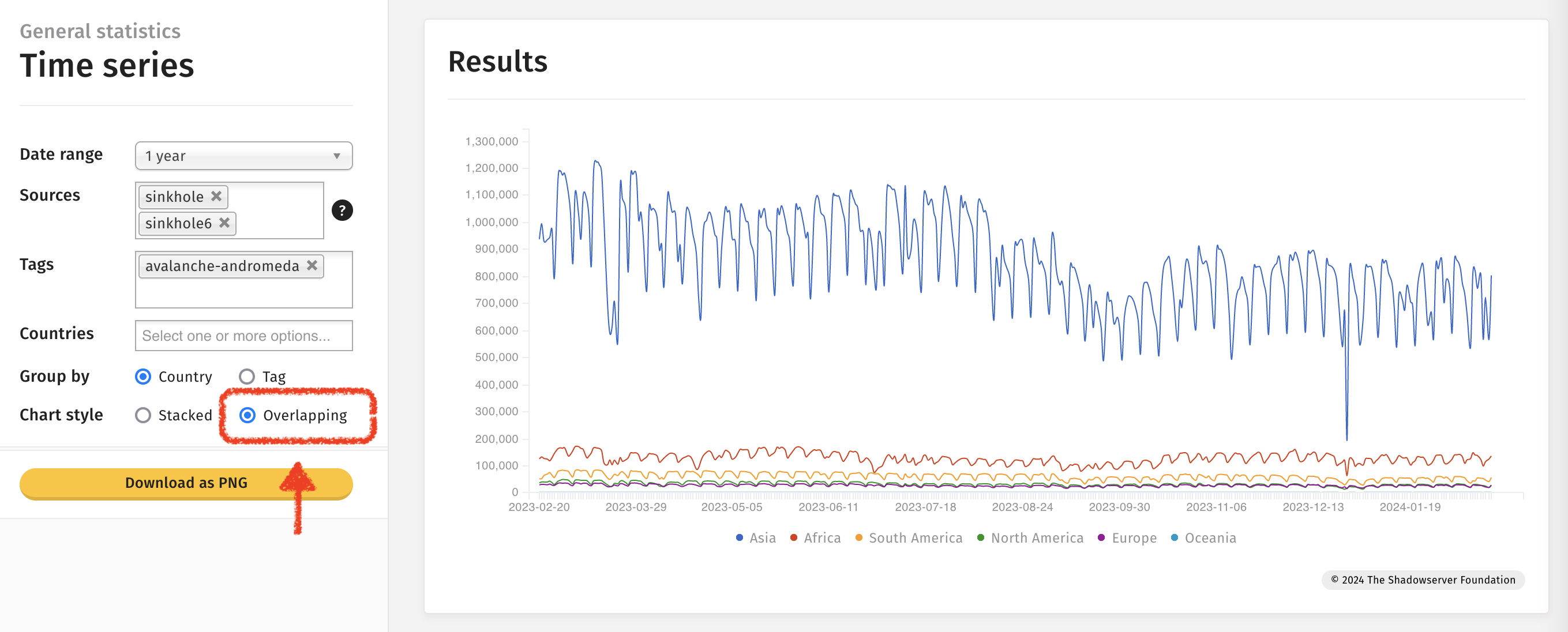

Ved å bruke flere kilder og velge alternativer for Tag og Overlapping kan observasjonene gjengis på samme graf.

Eksempel: Spesialrapporter

Av og til slipper Shadowserver engangsspesialrapporter. Vi annonserer dataene på X/Twitter og på nettsiden vår - men etter hendelsen vil du kanskje vite de aktuelle datoene. En måte å finne datoene på er å bruke tidsseriediagrammet på jakt etter spesialrapportdatoer – og så kan du overføre disse datoene til andre representasjoner som er bedre egnet til enkeltdagsstatistikk (som kart eller trekart). Spesialrapporter har kilden satt til special på dashbordet.

Søke etter spesialrapporter i et tidsseriediagram:

Trekart for et eksempel på spesialrapport funnet den 29.01.2024:

For en liste over spesialrapporter kan du se listen over rapporter på hovednettstedet vårt. Spesialrapporter har «Special» i navnet.

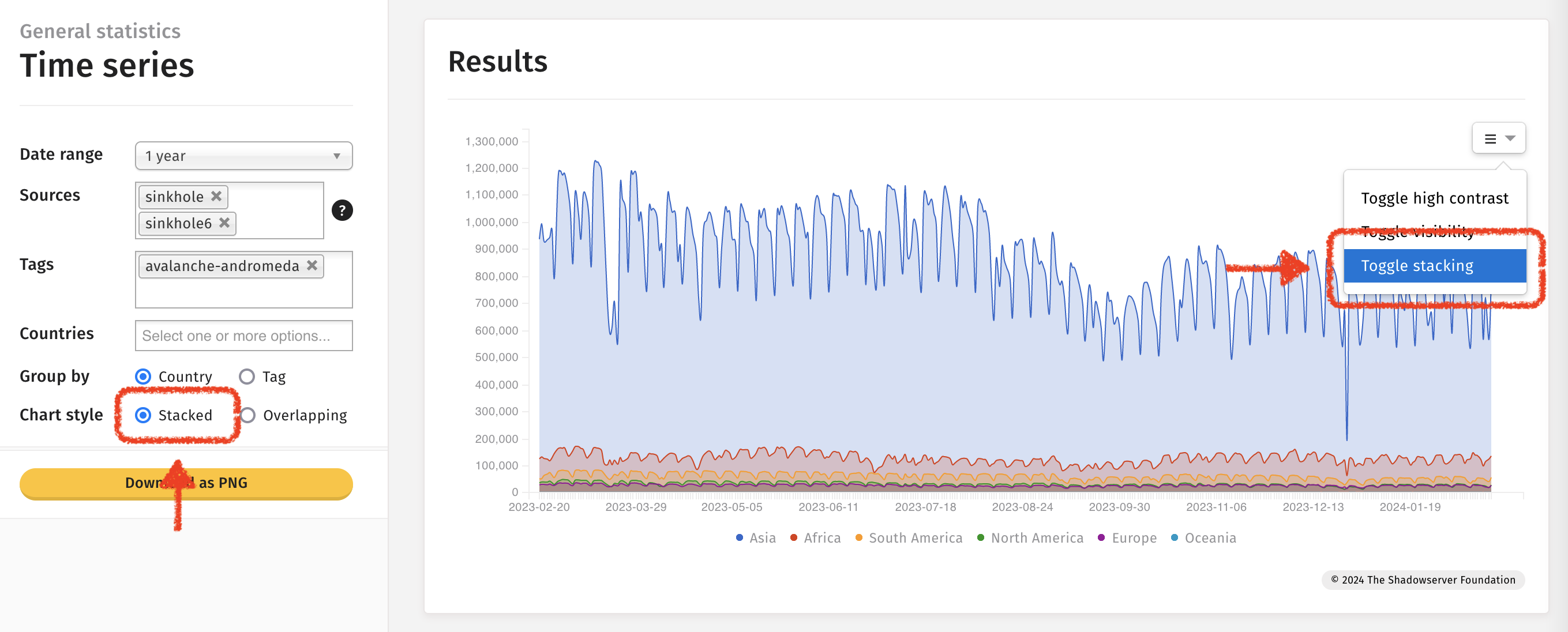

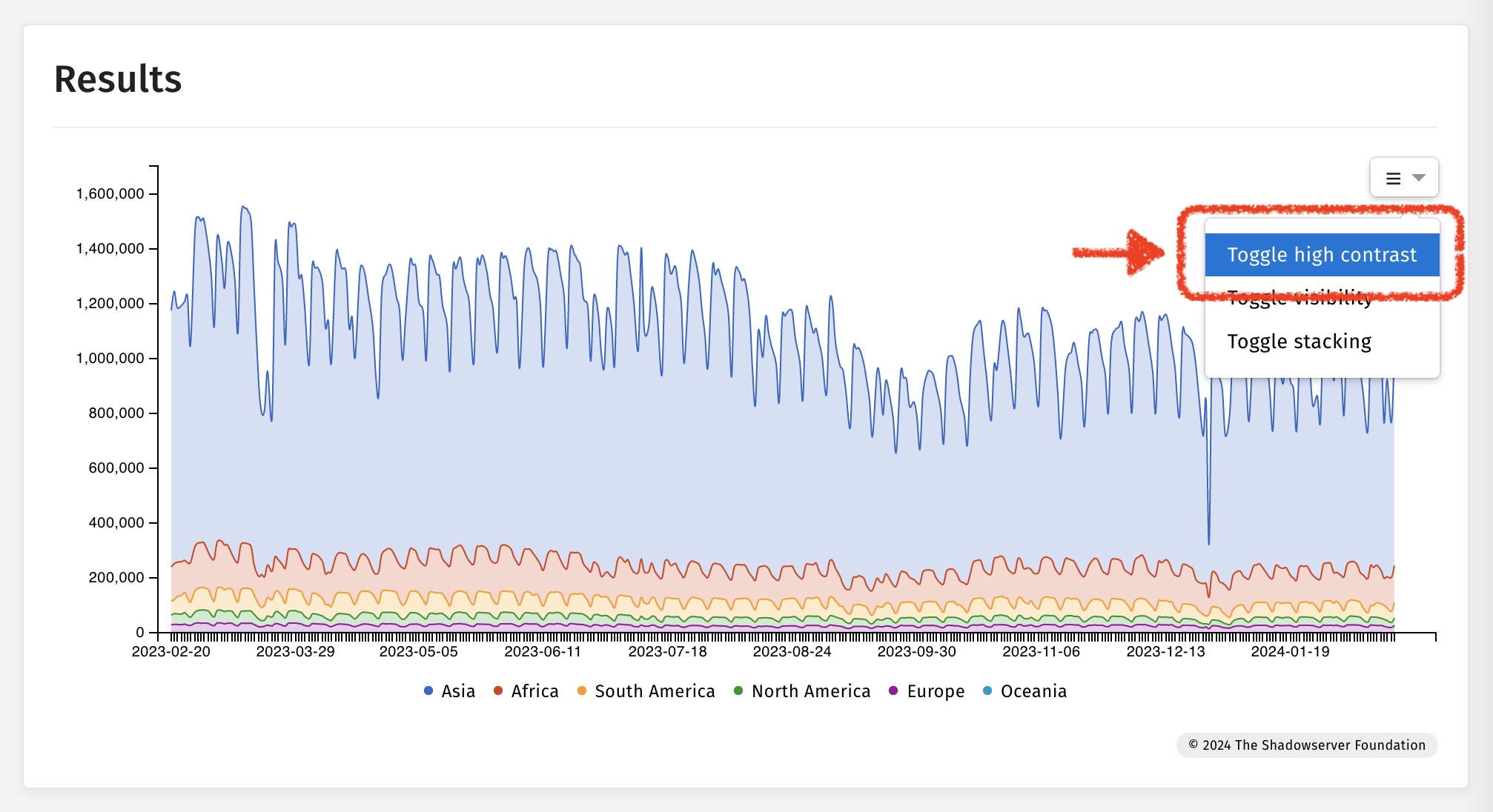

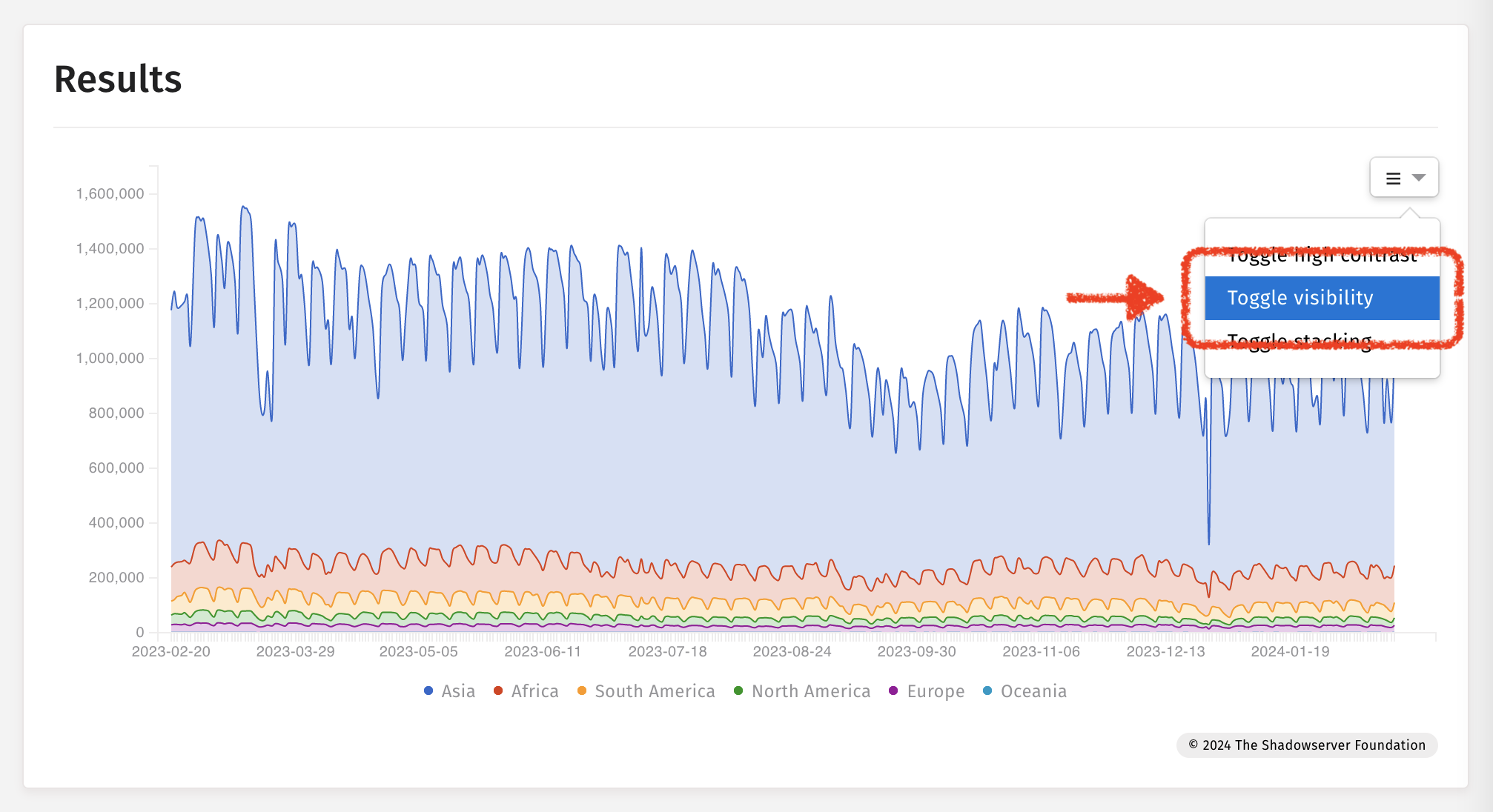

Eksempel: Tidsseriediagrammer

Veksling av høy kontrast

Veksling av synlighet

Veksling av stabling