Exempel: Exchange-servrar

Allmän statistik · Tidsserie

Ett staplat diagram som visar antalet upptäckta IPv4- och IPv6-adresser som svarat varje dag under den senaste veckan, globalt, taggade med CVE-2023-36439.

Allmän statistik · Visualisering · Tabell

En tabell som visar antalet upptäckta IPv4- och IPv6-adresser som svarat varje dag under den senaste DAGEN, globalt, taggade som CVE-2023-36439.

Allmän statistik · Trädvy

En trädvy som visar antalet upptäckta IPv4- och IPv6-adresser för ett angivet datum, taggade som CVE-2023-36439, med varje lands andel proportionellt visualiserad.

När du klickar på ett landssegment ser du en uppdelning av källor samt allmän statistik som hämtats från CIA World Factbook.

Exempel: Exponerade CWMP-enheter

Allmän statistik · Tidsserie

En tidslinje som visar historiska data över två år (den längsta perioden som är tillgänglig på den offentliga instrumentpanelen) – i det här fallet för Saudiarabien. Tidslinjen visar antalet IP-adresser för exponerade CWMP-enheter som upptäckts varje dag.

Obs! Denna graf visar en kraftig förbättring vad gäller utsatta CWMP-enheter i slutet av januari 2023.

Exempel: MISP-instanser

Statistik för IoT-enheter · Visualisering · Stapeldiagram

Ett antal enheter och programvarulösningar kan få sina signaturer insamlade under skanning. Den här grafen visar (på en logaritmisk skala) det genomsnittliga antalet IP-adresser som upptäckts varje dag under den senaste månaden, med hjälp av MISP-instanser.

Exempel: Utnyttjade sårbarheter

Attackstatistik: sårbarheter · Övervakning

De 100 exploaterbara sårbarheter (av de som Shadowserver övervakar i sina honeypots) som utsätts för flest attackförsök, till en början sorterade efter antal unika attackerande IP-adresser under det senaste dygnet.

När användaren klickar på alternativet Karta kan hen växla mellan värdtyperna "Källa" och "Mål" (dvs. geolokalisering av den angripande IP-adressen jämfört med geolokalisering av honeypot-IP-adressen).

Obs! En angripares påstådda plats (dvs. som tagits fram med hjälp av geolokalisering) kanske inte alltid stämmer överens med den faktiska platsen som angriparen befinner sig på.

Exempel: Tolka händelser

Använda instrumentpanelen för att tolka händelser: Onormal ökning av exponerade CWMP-enheter (troligen Huawei-hemmaroutrar) i Egypten, följt av Mirai-attacker med ursprung i samma land.

Obs! Shadowserver samarbetade med den egyptiska nCSIRT för att informera om och åtgärda problemet.

Statistik för IoT-enheter · Tidsserie

Observation av ökat antal exponerade IoT-enheter på egyptisk infrastruktur runt 2023-01-05.

Statistik för IoT-enheter · Trädvy efter leverantör

Genom att gå bakåt och framåt genom datum visas enheter som sannolikt är Huawei-enheter som nyligen blivit synliga från 2023-01-05.

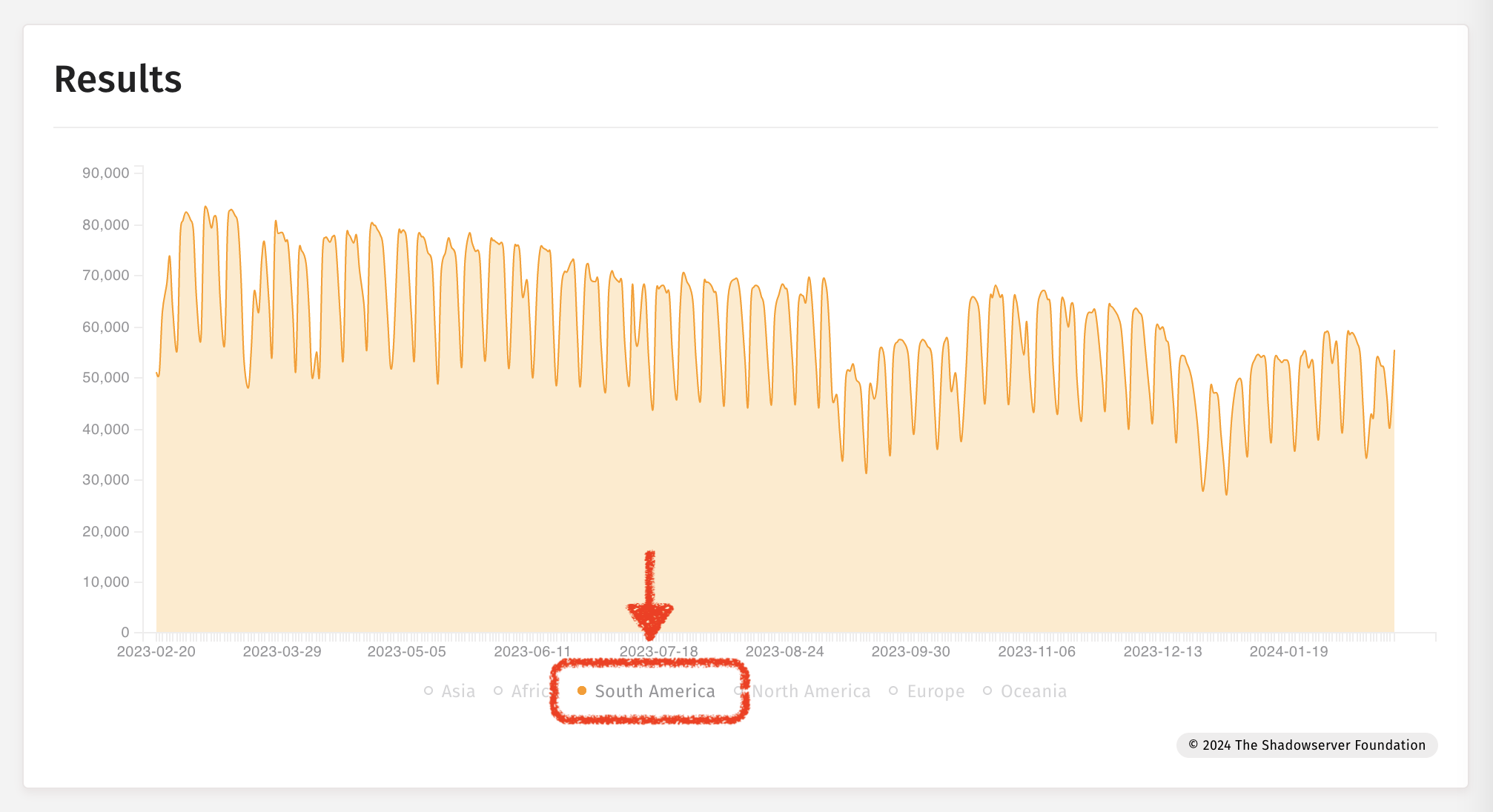

Allmän statistik · Tidsserie

Associerad ökning av exponerade CWMP-upptäckter från skanning som matchar ökningen 2023-01-05.

Shadowservers honeypot-sensorer identifierade misstänkta egyptiska komprometterade enheter som lanserade Mirai-attacker och uttömmande attacker.

Och motsvarande Telnet Brute Force-attacker som härstammar från komprometterade enheter i Egypten.

Genom att använda flera källor och välja alternativen "Tagg" och "Överlappande" kan du visa observationerna på samma graf.

Exempel: Specialrapporter

Shadowserver publicerar ibland specialrapporter. Vi presenterar informationen på X/Twitter och på vår webbplats, men efter händelsen kanske du vill veta de relevanta datumen. Ett sätt att hitta datumen är att använda tidsseriediagrammet och leta efter specialrapportens datum. Därefter kan du överföra datumen till andra representationer som passar bättre för endagsstatistik (t.ex. kartor eller trädvyer). Specialrapporter har källan special inställd på instrumentpanelen.

Söka efter specialrapporter i ett tidsseriediagram:

Trädvy för ett exempel på en specialrapport som hittades 2024-01-29:

Du hittar en lista över specialrapporter i rapportlistan på vår huvudsakliga webbplats. Specialrapporter har ordet “special” i namnet.

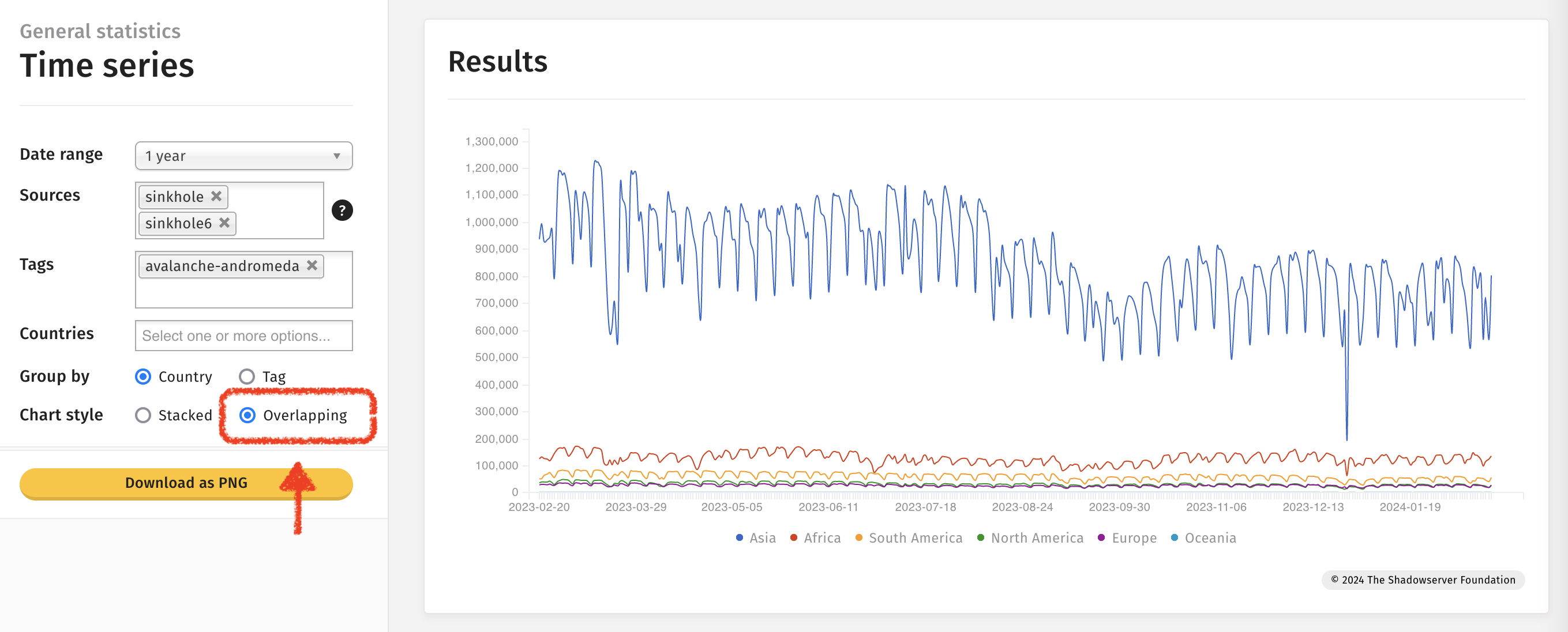

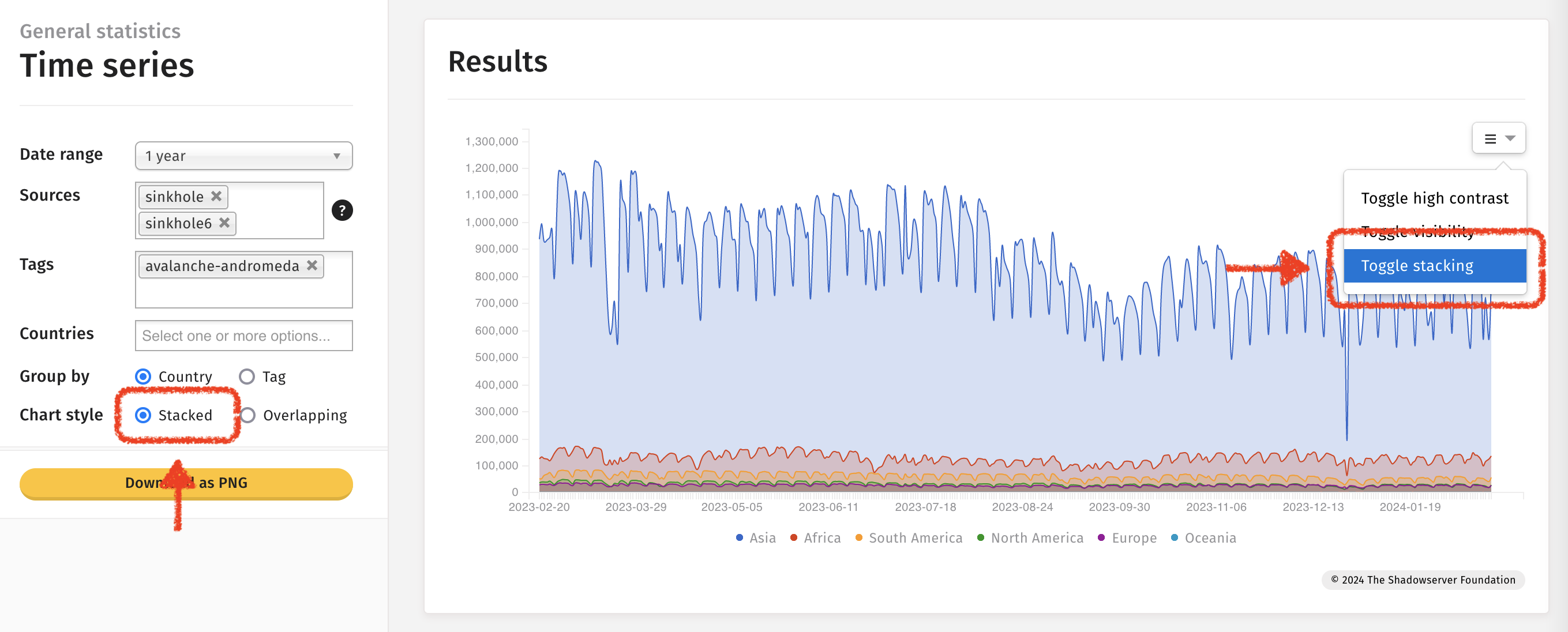

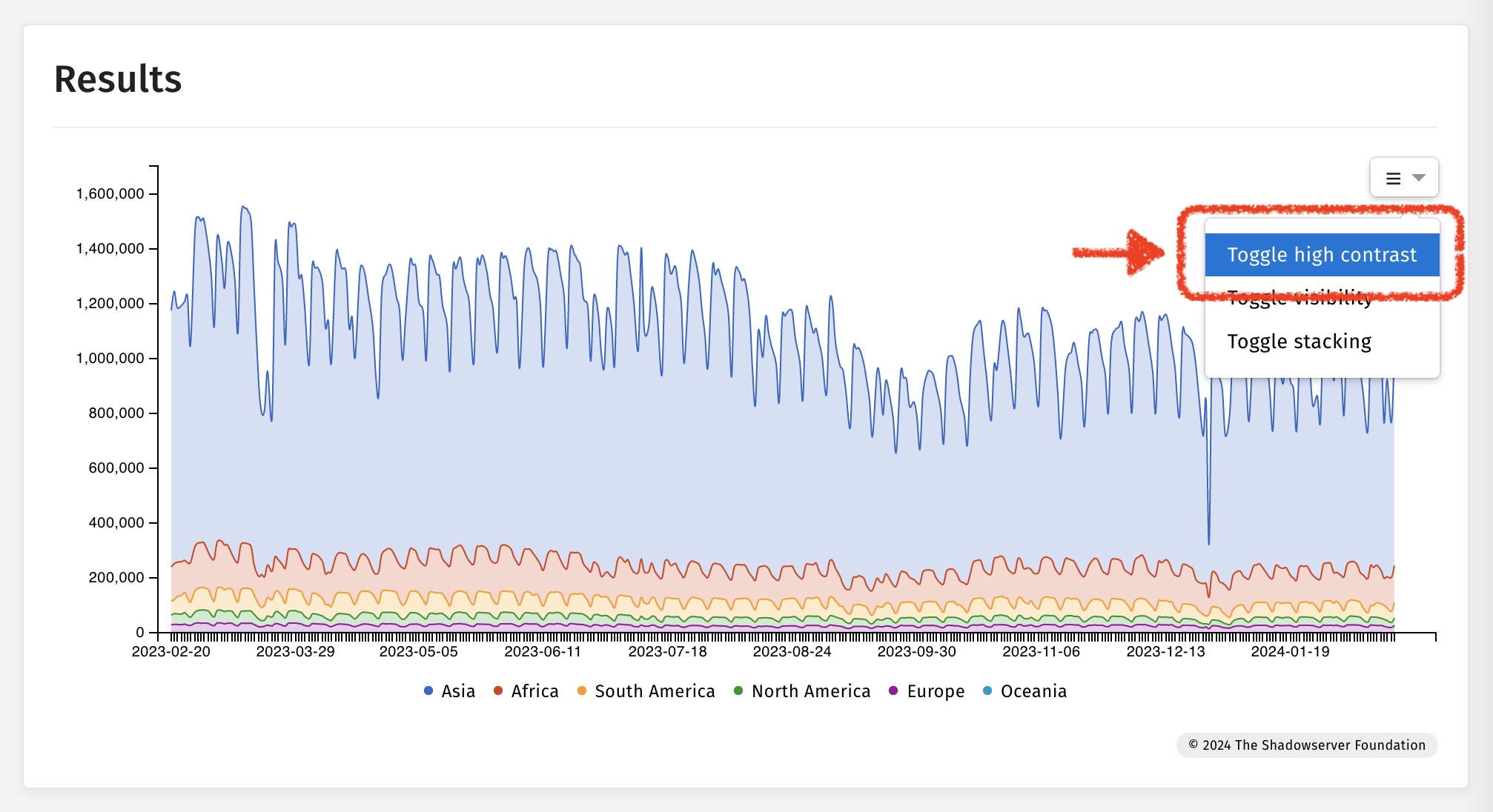

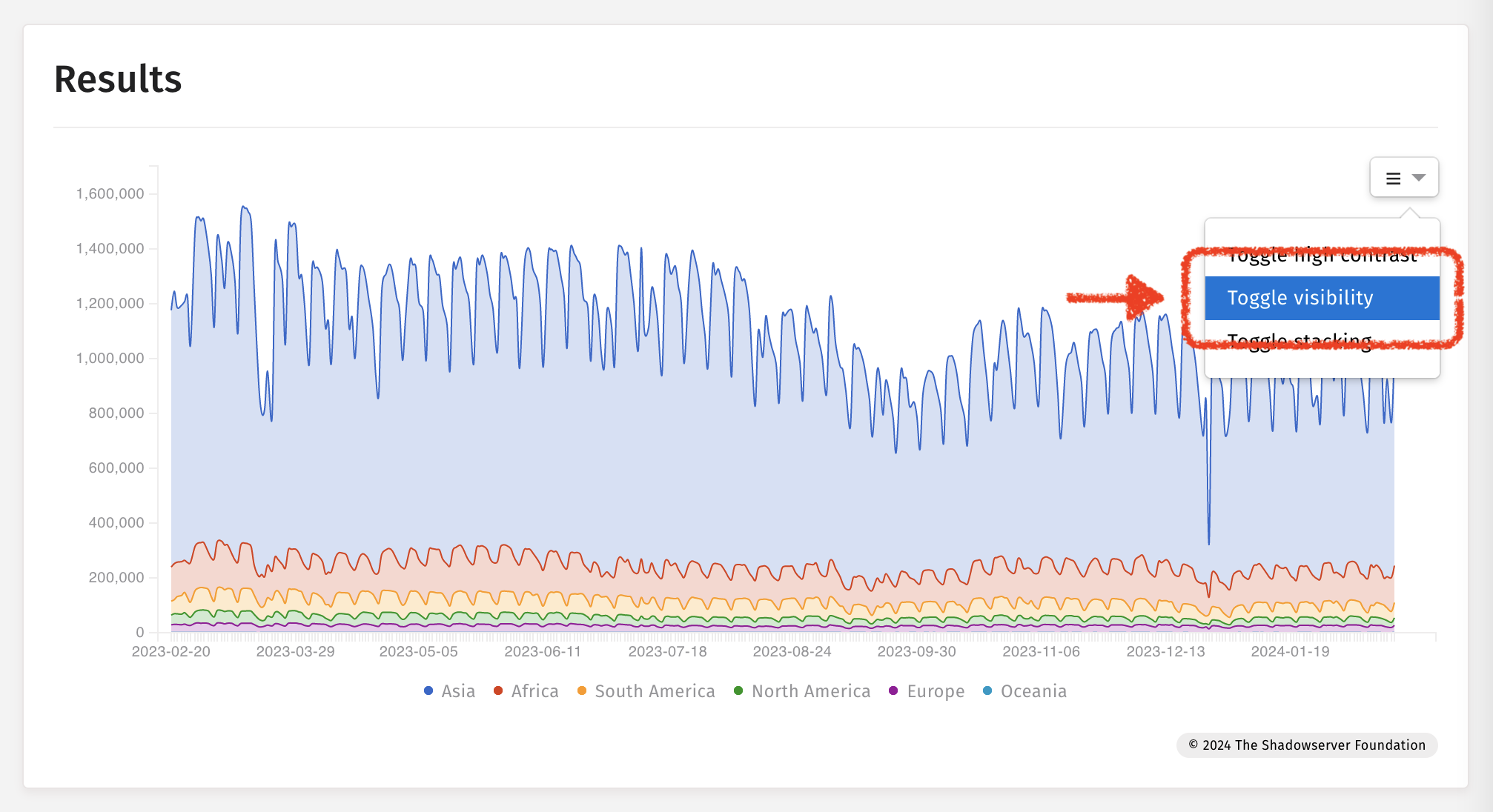

Exempel: Tidsseriediagram

Växla hög kontrast

Växla synlighet

Växla stapling