Приклад: Сервери Exchange

Загальна статистика · Часовий ряд

Графік із накопиченням, що показує кількість виявлених IPv4- і IPv6-адрес, які реагують щодня протягом останнього тижня, по всьому світу, позначених як CVE-2023-36439.

Загальна статистика · Візуалізація · Таблиця

Таблиця, що показує кількість виявлених IPv4- і IPv6-адрес, які реагують щодня протягом останнього ДНЯ, по всьому світу, позначених як CVE-2023-36439.

Загальна статистика · Деревоподібна карта

Деревоподібна карта, що показує кількість виявлених IPv4- і IPv6-адрес на визначену дату, позначених як CVE-2023-36439, з пропорційним представленням кількості за країнами.

Якщо клацнути сегмент країни, ви отримаєте розбивку джерел, а також загальну статистику, отриману із Всесвітнього довідника ЦРУ.

Приклад: Незахищені пристрої CWMP

Загальна статистика · Часовий ряд

Часова шкала, що показує історичні дані за 2 роки (максимальний діапазон на загальнодоступній інформаційній панелі) — у цьому випадку для Саудівської Аравії з відображенням кількості IP-адрес незахищених пристроїв CWMP, які виявляються щодня.

Примітка. Цей графік демонструє значне зменшення рівня незахищеності CWMP наприкінці січня 2023 р.

Приклад: Екземпляри MISP

Статистика IoT-пристроїв · Візуалізація · Стовпчикова діаграма

Багато пристроїв і програмних рішень можна ідентифікувати за цифровим відбитком під час сканування. На цьому графіку показано (на логарифмічній шкалі) середню кількість IP-адрес, що виявляються щодня, за останній місяць із запущеними екземплярами MISP.

Приклад: Використані вразливості

Статистика атак: Вразливості · Моніторинг

Топ-100 виявлених спроб використання вразливостей (з тих, за якими слідкує Shadowserver у наших ханіпотах), спочатку відсортованих за кількістю унікальних атакуючих IP-адрес за минулий день.

Клацаючи параметр «Карта», користувач може перемикатися між типами хостів «Джерело» і «Призначення» (тобто між геолокаціями атакуючої IP-адреси й IP-адреси ханіпоту).

Примітка. Геолокація атаки може як точно відображати місцезнаходження самого зловмисника, так і ні.

Приклад: Інтерпретація подій

Використання інформаційної панелі для інтерпретації подій: аномальне збільшення кількості незахищених пристроїв CWMP (імовірно, домашніх маршрутизаторів Huawei) у Єгипті, за яким послідували атаки Mirai, що походять із тієї ж країни.

Примітка. Команда Shadowserver співпрацювала із єгипетським nCSIRT для сповіщення та вирішення наслідків.

Статистика IoT-пристроїв · Часовий ряд

Спостереження збільшення обсягу незахищених пристроїв інтернету речей, оголошене на єгипетській інфраструктурі в районі 2023-01-05.

Статистика IoT-пристроїв · Деревоподібна карта за постачальниками

Перехід назад і вперед за датами показує пристрої, які, імовірно, є новими видимими пристроями Huawei з 2023-01-05.

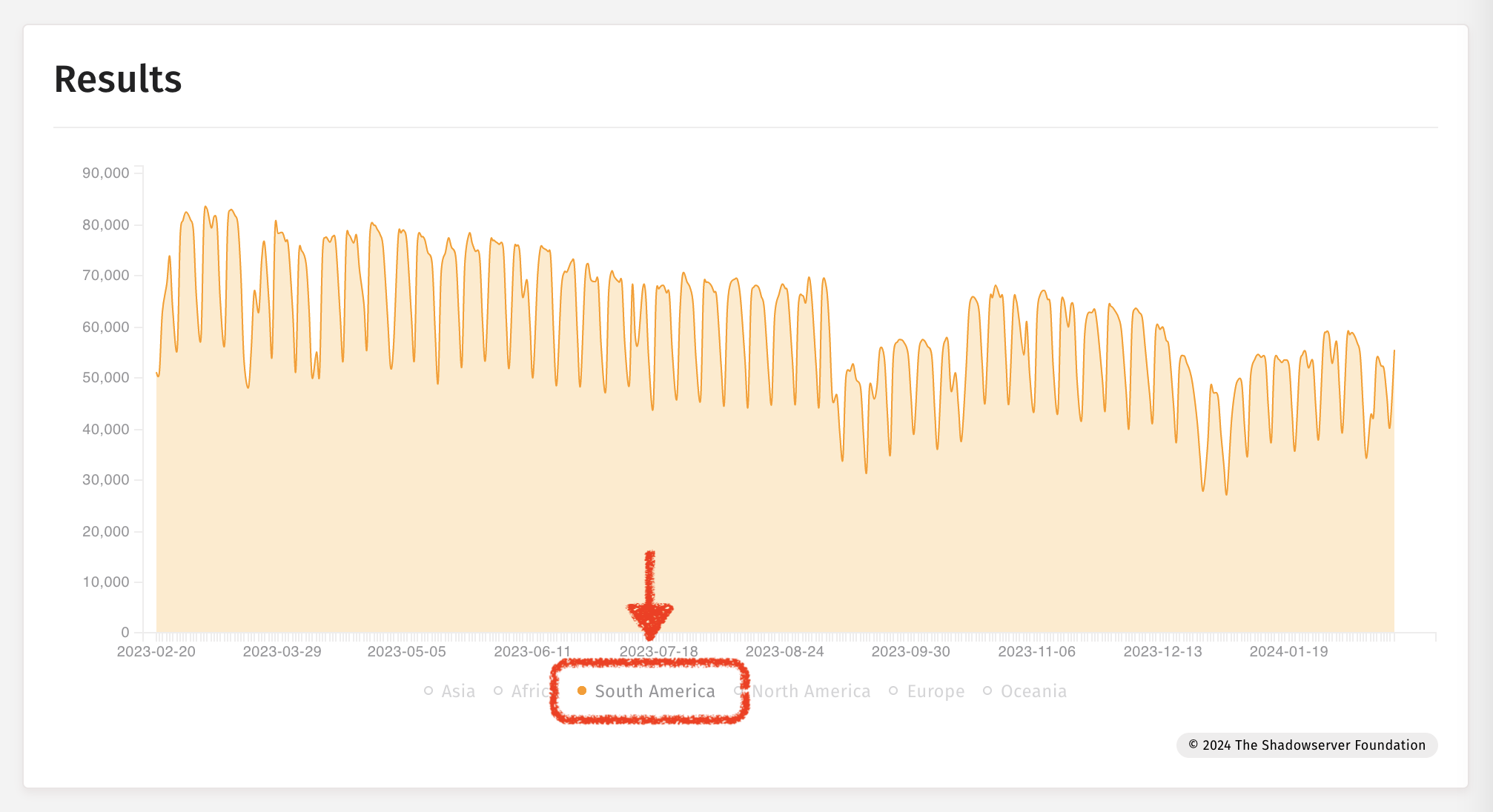

Загальна статистика · Часовий ряд

Пов’язаний сплеск у виявленнях незахищених пристроїв CWMP під час сканування збігається зі сплеском 2023-01-05.

Датчики-ханіпоти Shadowserver виявили ймовірно скомпрометовані єгипетські пристрої, які запускають Mirai і брутфорс-атаки.

І відповідні брутфорс-атаки через Telnet, що походять зі скомпрометованих єгипетських пристроїв.

Використання кількох джерел і вибір параметрів «Тег» і «З накладанням» дають змогу відобразити спостереження на тому ж графіку.

Приклад: Спеціальні звіти

Іноді Shadowserver випускає одноразові спеціальні звіти. Ми оголошуємо дані в X/Twitter і на нашому вебсайті, але після події вам може знадобитися інформація про відповідні дати. Щоб знайти дати, скористайтеся діаграмою часових рядів для пошуку дат спеціального звіту, а потім ви можете перенести ці дати в інші представлення, які краще підходять для одноденної статистики (наприклад, карти або деревоподібні карти). Для спеціальних звітів на інформаційній панелі встановлено джерело special.

Пошук спеціальних звітів на діаграмі часових рядів:

Деревоподібна карта для прикладу спеціального звіту за 2024-01-29:

Список спеціальних звітів наведено в списку звітів на нашому головному вебсайті. У назвах спеціальних звітів є слово «Special».

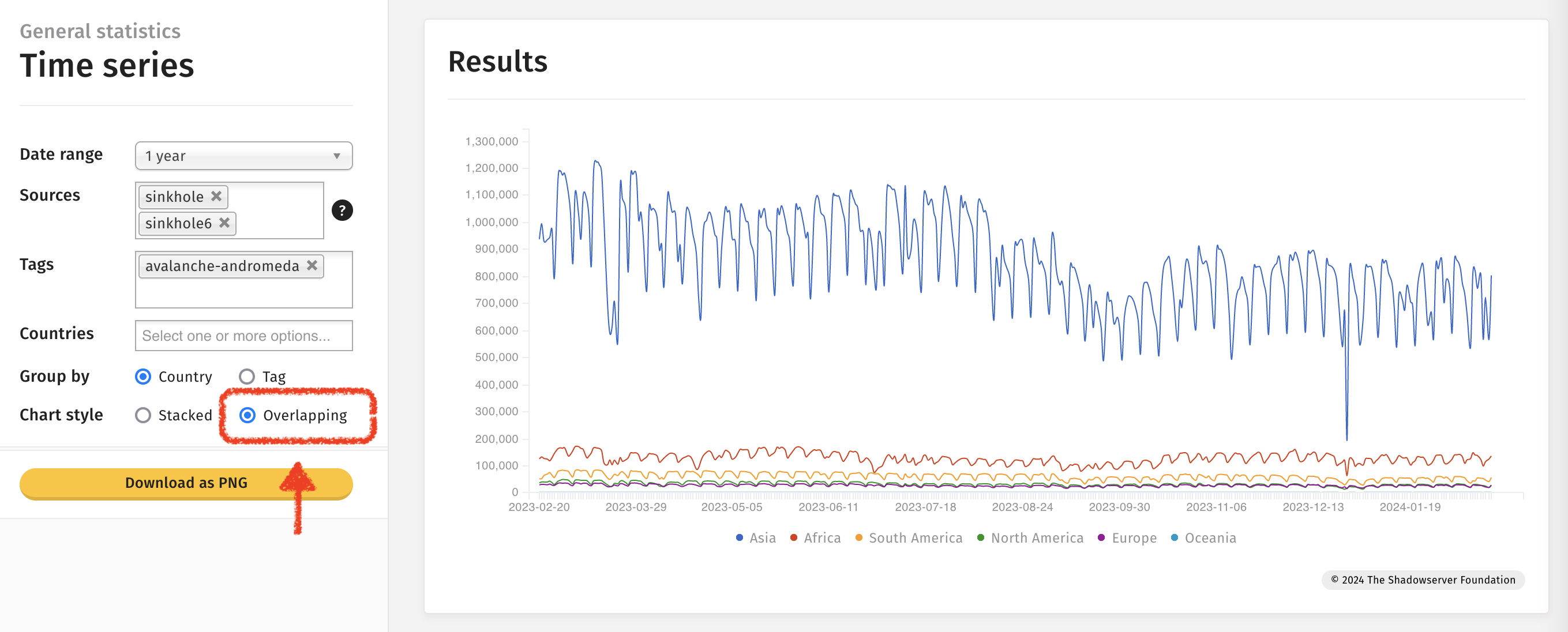

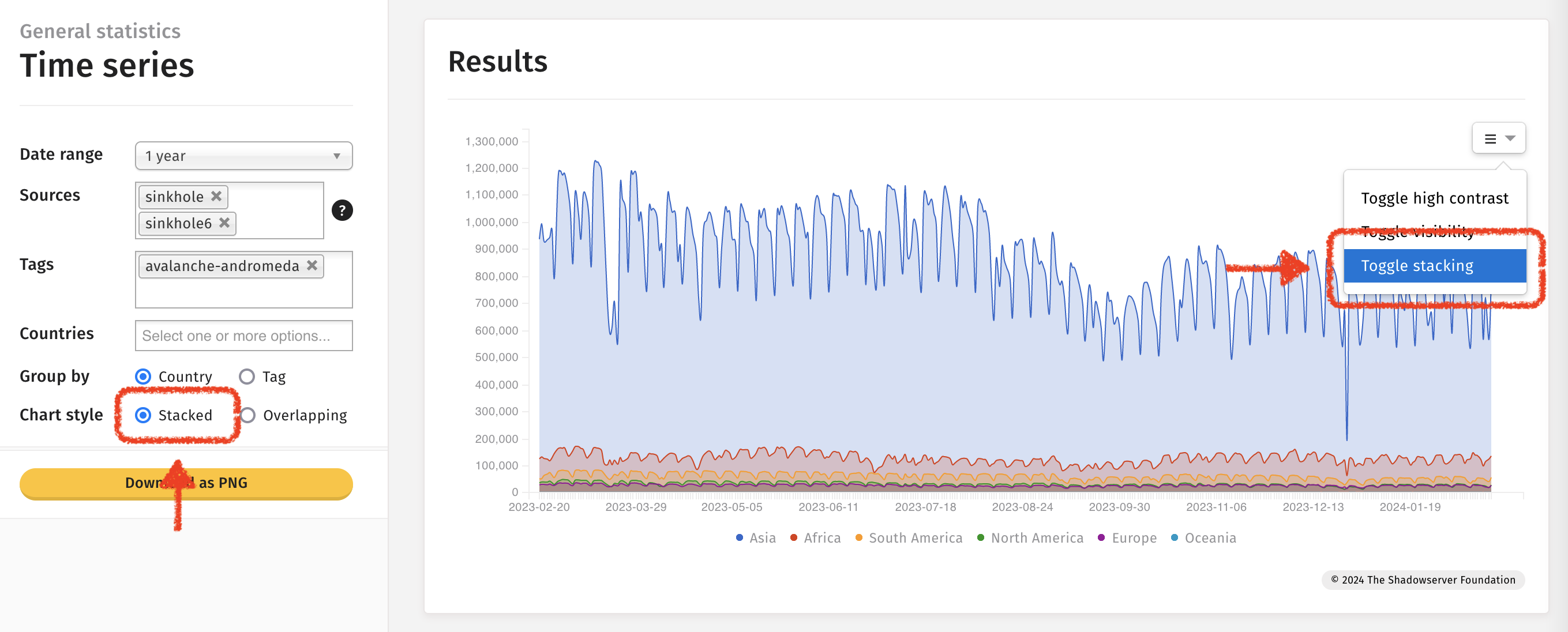

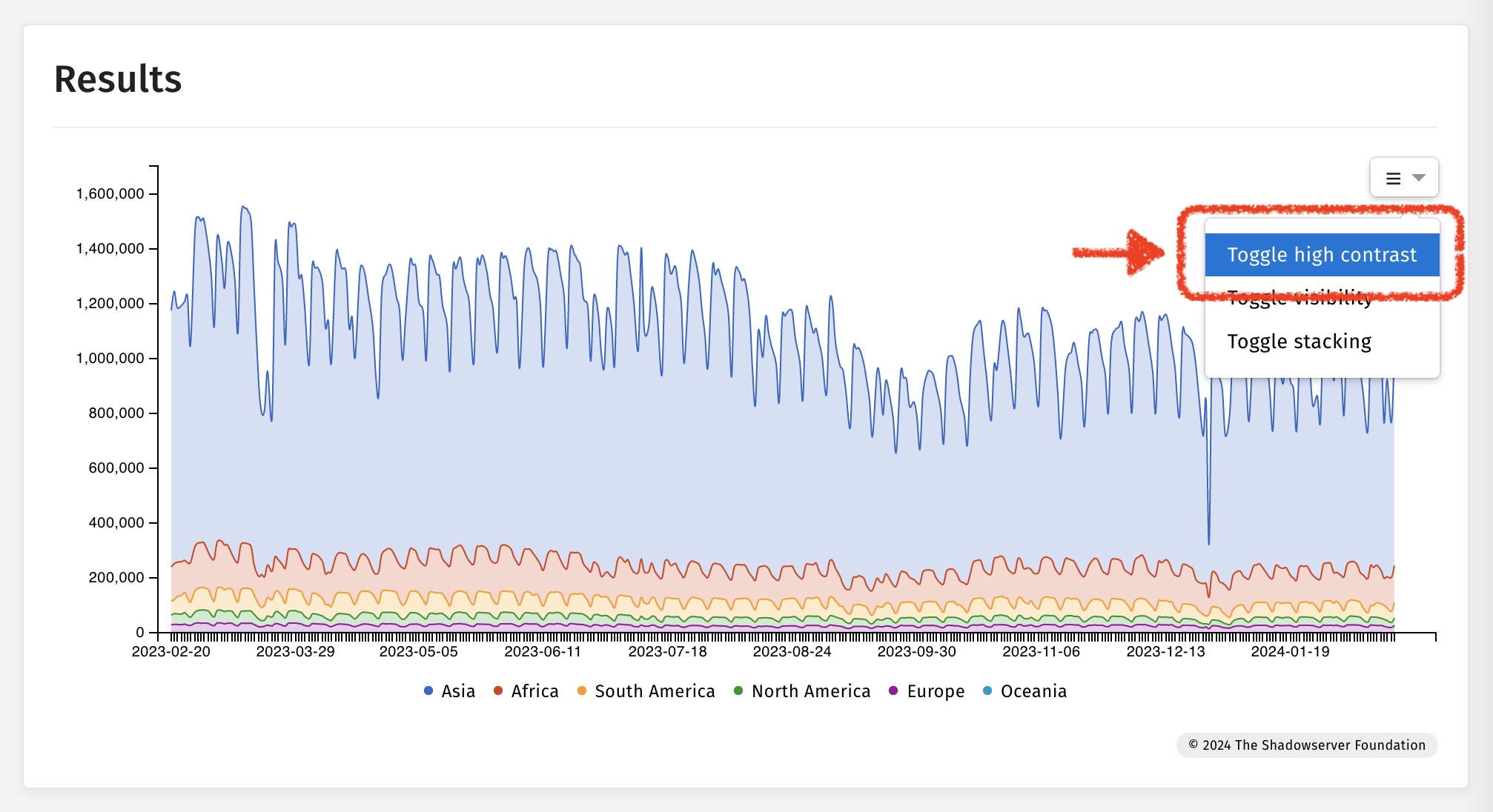

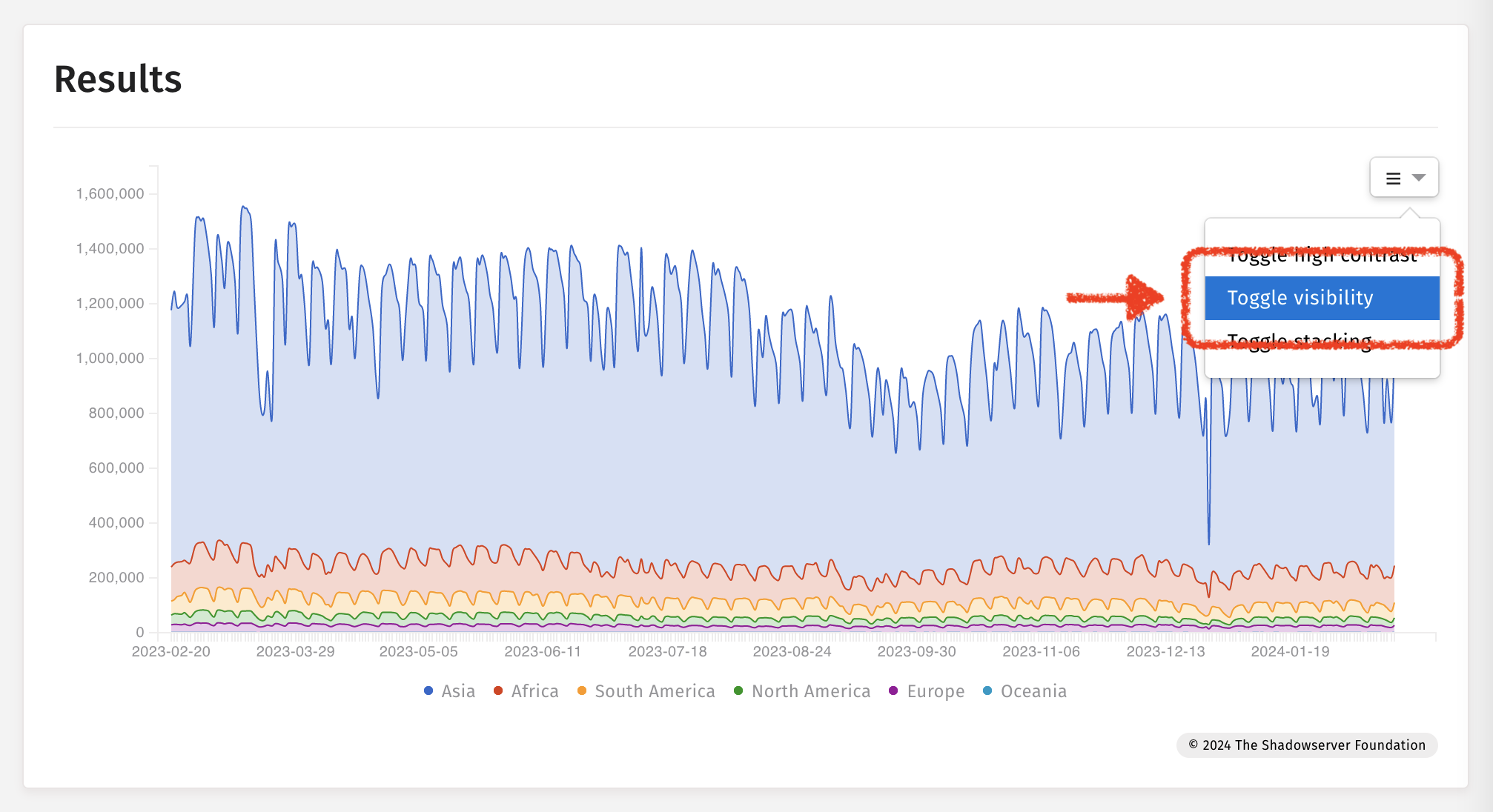

Приклад: Діаграми часових рядів

Перемикання високого контрасту

Перемикання видимості

Перемикання накопичення