Ví dụ: Máy chủ trao đổi

Thống kê chung · Chuỗi thời gian

Biểu đồ xếp chồng hiển thị số lượng IPv4 & Các địa chỉ IPv6 được phát hiện phản hồi mỗi ngày trong tuần qua trên toàn cầu và được gắn thẻ là CVE-2023-36439.

Thống kê chung · Hiển thị trực quan · Bảng

Bảng hiển thị số lượng IPv4 & Các địa chỉ IPv6 được phát hiện phản hồi mỗi ngày trong NGÀY vừa qua trên toàn cầu, được gắn thẻ là CVE-2023-36439.

Thống kê chung · Bản đồ hình cây

Bản đồ hình cây hiển thị số lượng IPv4 & Các địa chỉ IPv6 được phát hiện vào một ngày đã định, được gắn thẻ là CVE-2023-36439, với số lượng trên mỗi quốc gia được biểu thị theo tỷ lệ.

Nhấp vào phần quốc gia để nhận thông tin chi tiết về các nguồn cộng với số liệu thống kê chung lấy từ Sách thông tin thế giới của CIA (CIA world factbook).

Ví dụ: Các thiết bị CWMP tiếp xúc

Thống kê chung · Chuỗi thời gian

Dòng thời gian hiển thị dữ liệu lịch sử có giá trị trong 2 năm (khoảng thời gian tối đa trong bảng điều khiển công khai) - trong trường hợp này là Ả Rập Saudi thể hiện số lượng địa chỉ IP của thiết bị CWMP bị lộ được phát hiện mỗi ngày.

Lưu ý: Biểu đồ này cho thấy sự cải thiện đáng kể về mức độ tiếp xúc với CWMP vào cuối tháng một năm 2023

Ví dụ: Trường hợp MISP

Thiết bị thống kê IoT · Hiển thị trực quan · Biểu đồ thanh

Một số thiết bị và giải pháp phần mềm có thể được lấy dấu vân tay trong quá trình quét. Biểu đồ này hiển thị (theo thang logarit) số lượng địa chỉ IP được phát hiện trung bình mỗi ngày trong tháng qua với MISP đang chạy.

Ví dụ: Lỗ hổng bị khai thác

Thống kê tấn công: Lỗ hổng · Màn hình

100 lỗ hổng hàng đầu được phát hiện có thể khai thác được (trong số các màn hình Shadowserver trong honeypots của chúng tôi), ban đầu được sắp xếp theo số lượng IP tấn công duy nhất trong ngày qua.

Nhấp vào tùy chọn Bản đồ cho phép người dùng trao đổi giữa các loại máy chủ “Nguồn” và “Đích” (tức là tấn công định vị địa lý IP Vs định vị địa lý IP honeypot).

Lưu ý: Vị trí địa lý tấn công có thể thể hiện chính xác hoặc không thể hiện chính xác vị trí của kẻ tấn công.

Ví dụ: Phiên dịch sự kiện

Sử dụng bảng điều khiển để giúp diễn giải các sự kiện: Sự gia tăng bất thường số lượng thiết bị CWMP bị lộ (được cho là bộ định tuyến chủ Huawei) ở Ai Cập, sau đó là các cuộc tấn công Mirai bắt nguồn từ cùng một quốc gia.

Lưu ý: Shadowserver đã làm việc với nCSIRT của Ai Cập để thông báo & khắc phục.

Thiết bị thống kê IoT · Chuỗi thời gian

Quan sát sự gia tăng số lượng thiết bị IoT tiếp xúc được công bố trên cơ sở hạ tầng của Ai Cập vào/khoảng ngày 05-01-2023.

Thiết bị thống kê IoT · Bản đồ hình cây theo nhà cung cấp

Bước lùi và tiến theo ngày cho thấy các thiết bị có thể là thiết bị Huawei mới xuất hiện từ ngày 05-01-2023.

Thống kê chung · Chuỗi thời gian

Mức tăng đột biến liên quan đến số lượt phát hiện CWMP bị lộ từ quá trình quét khớp với mức tăng đột biến ngày 2023-01-05.

Cảm biến honeypot của Shadowserver đã xác định các thiết bị bị nghi ngờ bị xâm nhập của Ai Cập đang khởi động Mirai và các cuộc tấn công brute force.

Và các cuộc tấn công Telnet Brute Force tương ứng bắt nguồn từ các thiết bị bị xâm nhập của Ai Cập.

Việc sử dụng nhiều nguồn và chọn các tùy chọn Thẻ và Xếp Chồng cho phép các quan sát được hiển thị trên cùng một biểu đồ.

Ví dụ: Báo cáo đặc biệt

Thỉnh thoảng Shadowserver phát hành các báo cáo đặc biệt một lần. Chúng tôi công bố dữ liệu trên X/Twitter và trên trang web của chúng tôi - nhưng sau sự kiện này, bạn có thể muốn biết những ngày có quan. Một cách để tìm ngày là sử dụng biểu đồ Chuỗi thời gian để tìm ngày Báo cáo đặc biệt - và sau đó bạn có thể chuyển những ngày đó sang cách trình bày khác phù hợp hơn với thống kê một ngày (chẳng hạn như bản đồ hoặc bản đồ hình cây). Báo cáo đặc biệt có nguồn được đặt thành special trên bảng điều khiển.

Tìm kiếm Báo cáo đặc biệt trên biểu đồ Chuỗi thời gian:

Ví dụ bản đồ hình cây đối với Báo cáo đặc biệt được tìm thấy vào ngày 29-01-2024:

Để biết danh sách Báo cáo đặc biệt, vui lòng xem lại danh sách báo cáo của chúng tôi trên trang web chính. Các báo cáo đặc biệt sẽ có chữ “Đặc biệt” trong tên của chúng.

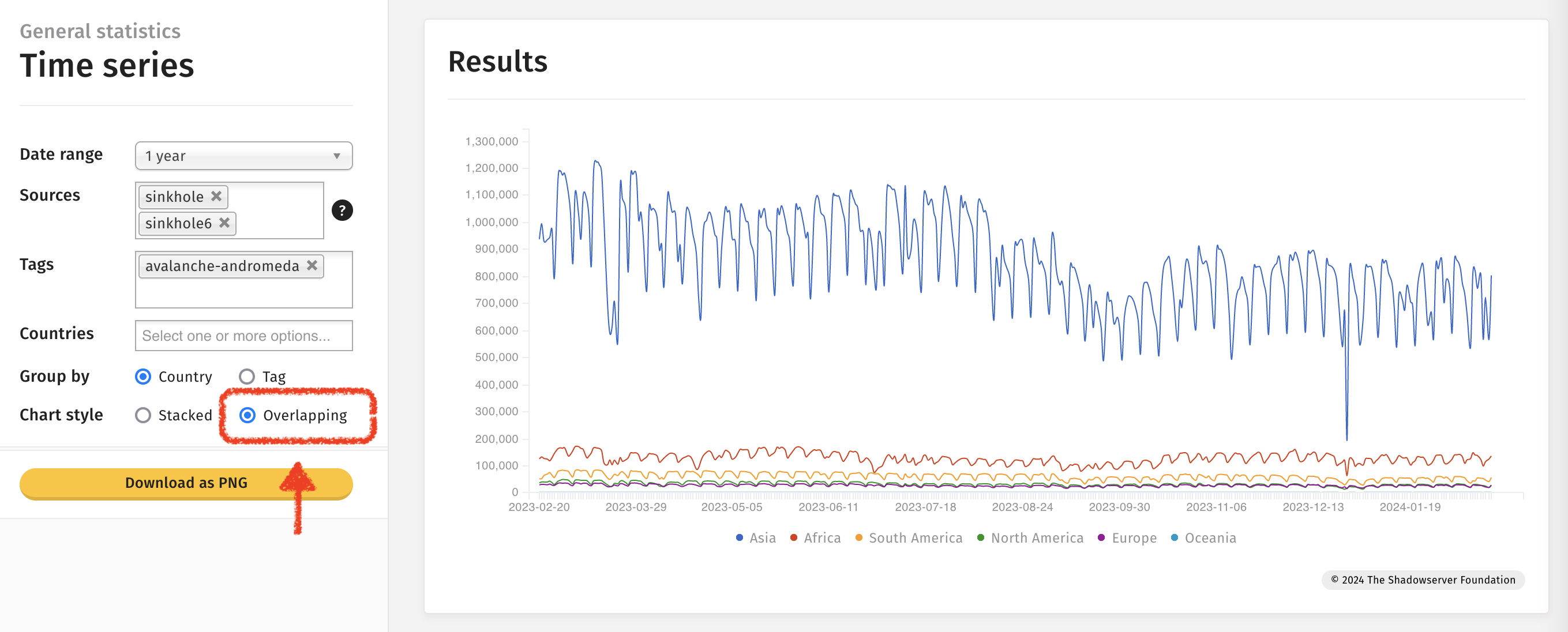

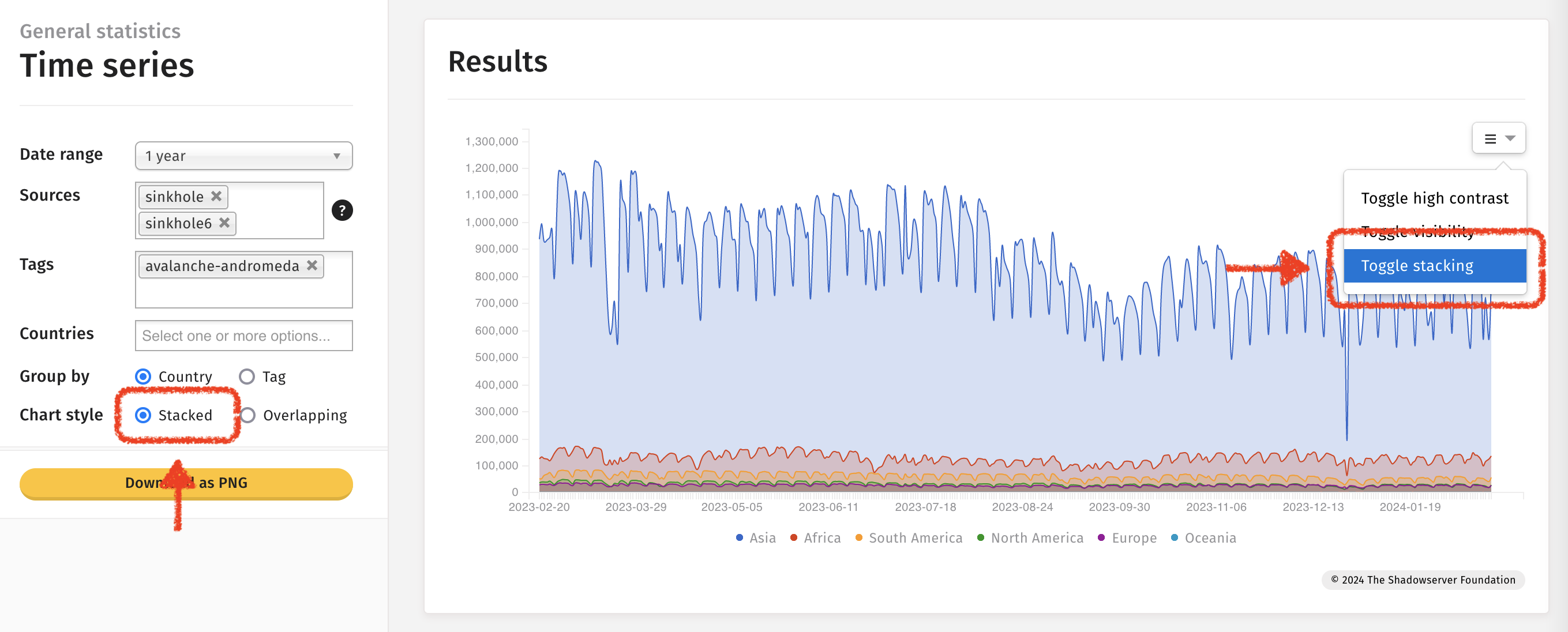

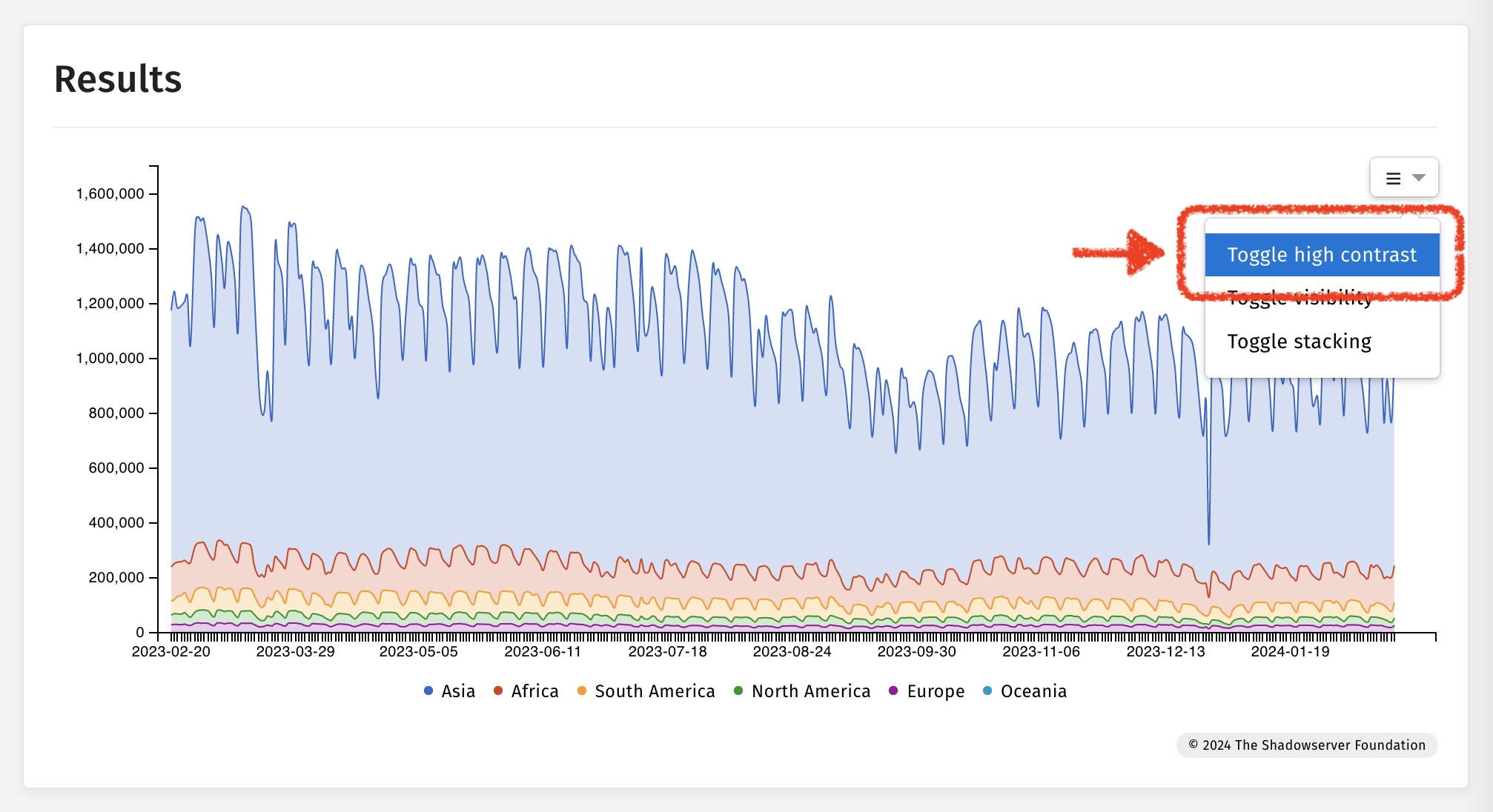

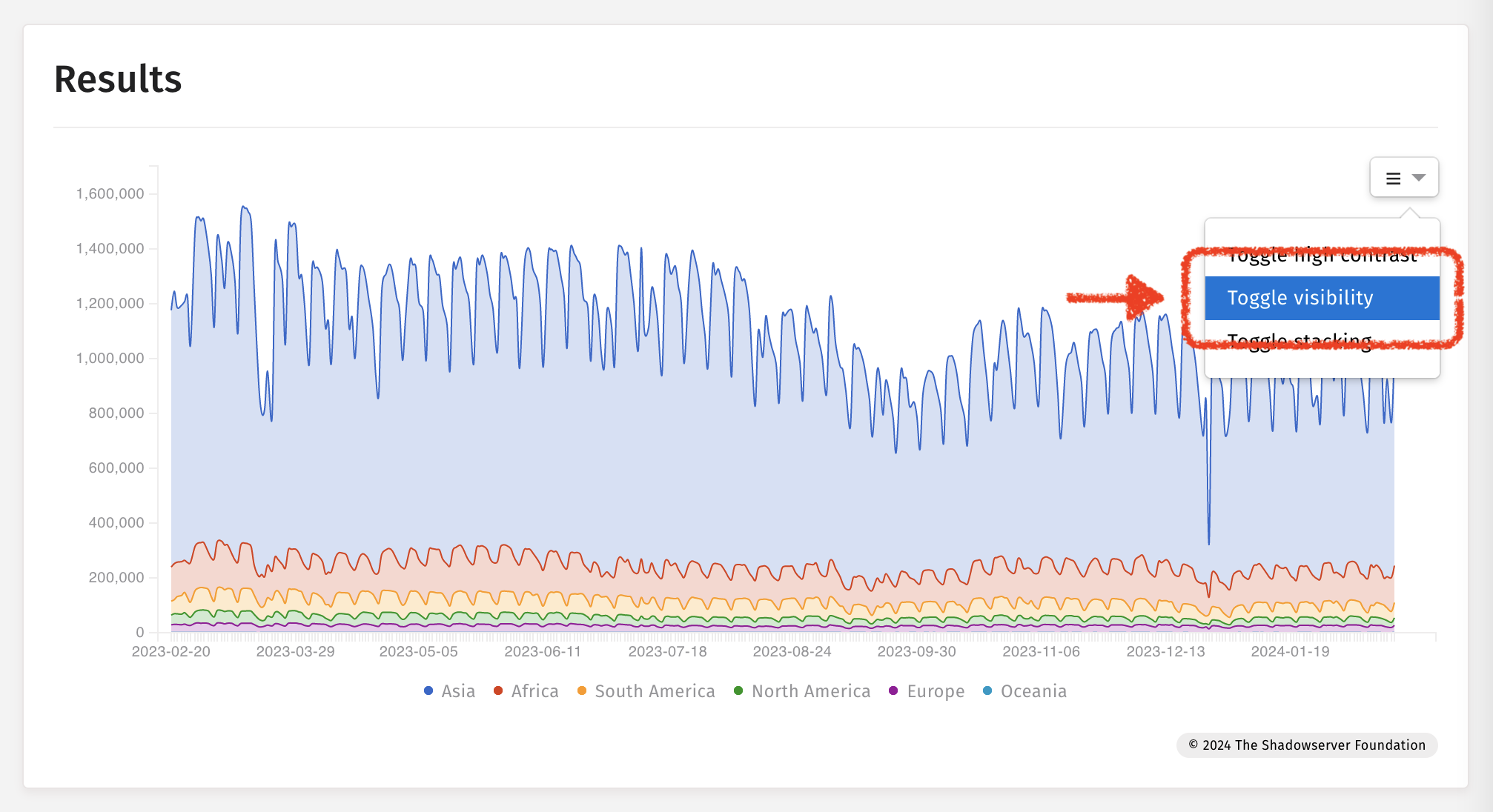

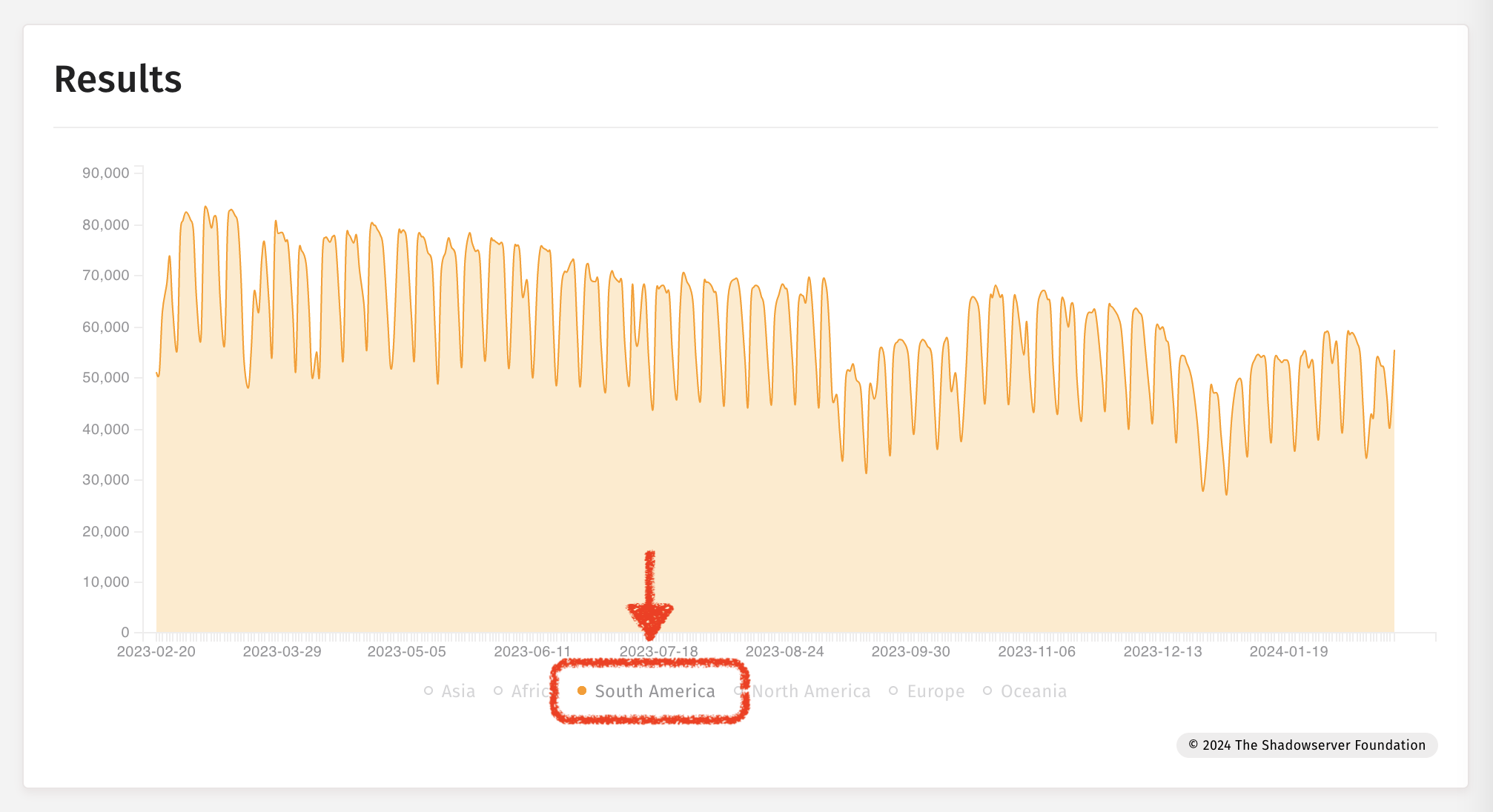

Ví dụ: Biểu đồ chuỗi thời gian

Chuyển đổi độ tương phản cao (Toggling high contrast)

Chuyển đổi chế độ hiển thị (Toggling visibility)

Chuyển đổi xếp chồng (Toggling stacking)